Tras los ataques de ransomware Interlock, que utilizaron un nuevo RAT personalizado distribuido a través de una variante modificada de ClickFix denominada FileFix, ha surgido una nueva campaña maliciosa que también aprovecha un sitio web de distribución de malware con temática ClickFix. Los analistas han descubierto una operación global inédita del ransomware Epsilon Red, iniciada en julio de 2025, en la que los atacantes utilizan páginas falsas de verificación ClickFix y suplantan plataformas populares para engañar a los usuarios. La campaña se basa en tácticas de ingeniería social que inducen a las víctimas a ejecutar archivos HTA maliciosos mediante ActiveX, lo que activa la entrega encubierta de cargas útiles y la ejecución del ransomware.

Detección de Ataques del Ransomware Epsilon Red

Durante el primer trimestre de 2025, Check Point reportó un aumento del 126 % en los ataques de ransomware, con un promedio diario de 275 incidentes, lo que representa un incremento interanual del 47 %. El informe “The State of Ransomware 2025” de Symantec destaca múltiples vulnerabilidades operativas que exponen a las organizaciones. El problema más citado fue la falta de experiencia interna, identificado por el 40,2 % de las entidades afectadas. En segundo lugar se encuentran las brechas de seguridad no identificadas (40,1 %), seguidas por la insuficiencia de personal o capacidad (39,4 %).

A medida que surgen nuevas variantes de ransomware y los actores de amenazas adoptan métodos de entrega innovadores, como la técnica ClickFix usada con Epsilon Red, los equipos de defensa deben apoyarse en contenido de detección actualizado, de alta calidad, y herramientas de ciberseguridad avanzadas para mantenerse al día con un panorama de amenazas en constante evolución.

Regístrate en la plataforma de SOC Prime para detectar amenazas potenciales, como el ransomware Epsilon Red, en la fase más temprana posible. La plataforma ofrece inteligencia de amenazas actualizada y contenido de detección accionable, respaldado por un conjunto completo de soluciones para ingeniería de detección con IA, caza de amenazas automatizada y detección avanzada. Haz clic en el botón «Explorar Detecciones» para acceder a un conjunto curado de reglas de detección diseñadas para identificar y responder a la actividad de Epsilon Red.

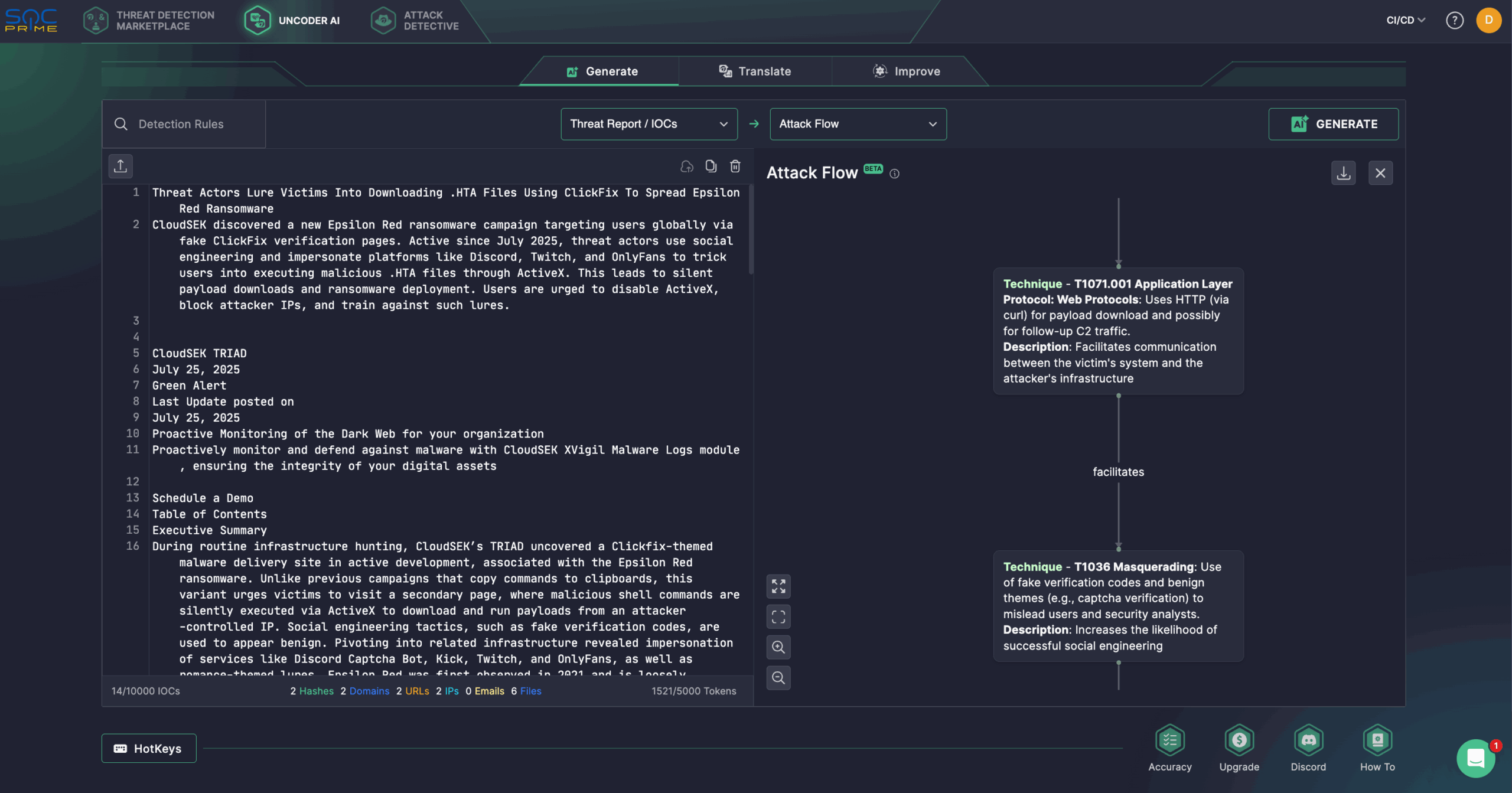

Todas las reglas en la plataforma SOC Prime son compatibles con múltiples soluciones SIEM, EDR y Data Lake, y están mapeadas al marco MITRE ATT&CK®. Además, cada regla incluye metadatos detallados, como referencias de inteligencia de amenazas, cronologías de ataque, recomendaciones de triaje y más.

Opcionalmente, los analistas pueden aplicar la etiqueta “Ransomware” para acceder a un espectro más amplio de reglas de detección relacionadas con ataques de ransomware a nivel global.

Además, los expertos en ciberseguridad pueden agilizar la investigación de amenazas utilizando Uncoder AI, un entorno de desarrollo privado y copiloto para la ingeniería de detección basada en amenazas. Genera algoritmos de detección a partir de reportes, permite IOC sweeps rápidos, predice etiquetas ATT&CK, optimiza consultas con sugerencias de IA y las traduce entre múltiples lenguajes SIEM, EDR y Data Lake. Por ejemplo, los profesionales pueden usar la investigación del equipo TRIAD de CloudSEK para generar un diagrama de Attack Flow en unos pocos clics.

Análisis del Ataque del Ransomware Epsilon Red

En mayo de 2021, los investigadores de Sophos identificaron una nueva variante de ransomware denominada Epsilon Red durante la investigación de un incidente que afectó a una empresa de hospitalidad en EE.UU. Desarrollado en Go y compilado como binario de 64 bits para Windows, este malware se centra exclusivamente en el cifrado de archivos, delegando otras tareas —como preparación del sistema y ejecución— a más de una docena de scripts en PowerShell. A pesar de su ofuscación relativamente simple, estos scripts lograron evadir la detección de la mayoría de los antivirus convencionales. La nota de rescate presenta similitudes estilísticas y gramaticales con las utilizadas por el grupo REvil, lo que sugiere un posible vínculo, aunque las técnicas e infraestructura de Epsilon Red son únicas.

El equipo TRIAD de CloudSEK ha descubierto recientemente un sitio de distribución de malware tipo ClickFix asociado a Epsilon Red, que continúa en desarrollo activo. A diferencia de variantes anteriores que se basaban en la ejecución de cargas útiles desde el portapapeles, esta campaña redirige a los usuarios a una página secundaria donde comandos maliciosos se ejecutan sigilosamente mediante ActiveX, permitiendo la descarga y ejecución desde IPs controladas por los atacantes. Emplea tácticas de engaño como verificaciones falsas para simular legitimidad. El análisis de infraestructura reveló servicios falsificados como Discord Captcha Bot, Kick, Twitch y OnlyFans, junto con cebos de ingeniería social con temática romántica.

Esta campaña representa un riesgo significativo, comenzando con la vulneración de endpoints mediante navegadores web. Al explotar la interfaz ActiveXObject, los atacantes pueden ejecutar código remoto durante sesiones del navegador, eludiendo las defensas tradicionales de descarga. Esta técnica permite una infiltración más profunda del sistema, incluyendo movimiento lateral y posterior ejecución del ransomware.

Agravando la amenaza, los atacantes recurren a la suplantación de marcas al imitar servicios conocidos como Discord CAPTCHA y plataformas de streaming, reduciendo la sospecha del usuario y aumentando la efectividad de la ingeniería social. El uso recurrente de sitios de distribución de malware con temáticas específicas —como clones de ClickFix y señuelos románticos— revela una estrategia deliberada y una infraestructura sostenida, lo que sugiere una operación de amenazas bien planificada y en curso.

Como medidas de mitigación contra el ransomware Epsilon Red, las organizaciones deben deshabilitar interfaces de scripting heredadas como ActiveX y Windows Script Host mediante políticas de grupo en todos los sistemas. La integración de feeds de inteligencia de amenazas en tiempo real es esencial para bloquear IPs, dominios e IOCs conocidos relacionados con operaciones tipo ClickFix. Además, la capacitación continua en concienciación sobre ciberseguridad debe incluir simulaciones de suplantación de plataformas como Discord y Twitch para preparar a los usuarios ante páginas falsas de verificación y señuelos de ingeniería social. Para adelantarse a ataques de ransomware y otras amenazas emergentes, las organizaciones pueden aprovechar la suite completa de productos de SOC Prime, respaldada por IA, automatización e inteligencia de amenazas en tiempo real, para fortalecer sus defensas a gran escala.