En SOC Prime, estamos comprometidos con la misión de derivar el máximo valor de cada herramienta de seguridad y permitir la protección efectiva contra las amenazas emergentes.

En agosto de 2020, el proyecto SIGMA adoptó el backend Sysmon de SOC Prime. El backend genera reglas de Sysmon para ser agregadas a una configuración de Sysmon, lo cual es innovador para cualquiera que use el filtrado base “include” para Sysmon.

Eventos de Sysmon

El registro de eventos Microsoft-Windows-Sysmon/Operational contiene todos los eventos generados por Sysmon. La selección de los eventos (generados por los productos de seguridad que dependen del registro de eventos) ayuda a alinear la monitorización global de eventos y facilita el análisis de cada uno de ellos por separado.

El uso efectivo de Sysmon como herramienta de detección depende tanto de un esquema de configuración XML efectivo como estructurado. Puede configurar su instancia de Sysmon a través de su archivo de configuración XML. Tenga en cuenta que las operaciones lógicas que aplique a los campos pueden variar según las diferentes versiones del esquema.

Puede revisar los tipos de eventos soportados por la versión actual de Sysmon aquí.

Reglas de Sysmon

Con las reglas de Sysmon, puede configurar el filtrado de las siguientes maneras:

- Filtros de EventType

- Filtros de EvenType organizados usando RuleGroups

- Filtros de EventType organizados en conjuntos de reglas dentro de RuleGroups

Puede implementar hasta 2 instancias de cada EventType – 1 “include” y 1 “exclude” para toda la configuración, la relación por defecto entre los filtros es Y. Si los filtros coinciden, se incluyen y se colocan en el registro de eventos utilizando la lógica Y.

Grupos de Reglas de Sysmon

El elemento RuleGroup proporciona una oportunidad para captar eventos de acción más detallados. Al crear múltiples elementos de regla con múltiples filtros es posible construir reglas de lógica compleja.

Un RuleGroup tiene opciones de nombre y groupRelation:

- Dado que no hay un campo dedicado para un nombre de RuleGroup en el esquema de eventos, el valor del nombre se muestra bajo el campo RuleName

- Para configurar la lógica de RuleGroup, puede aplicar groupRelation “y” o “o”

Además, debe recordar que es imposible establecer un RuleGroup práctico solo con varios elementos del mismo tipo de filtro (por ejemplo, Include-Include). Para el tipo de filtro “Include”, debe haber un filtro “Exclude” adjunto al RuleGroup utilizando el groupRelation Y.

Para actualizar su configuración existente con la Regla de Sysmon desde el Marketplace de Detección de Amenazas de SOC Prime:

- Ejecute con derechos de administrador: sysmon.exe -c sysmonconfig.xml

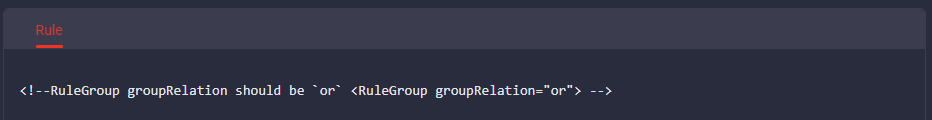

- Verifique el valor del groupRelation de RuleGroup dentro de la instrucción incluida en la Regla de Sysmon:

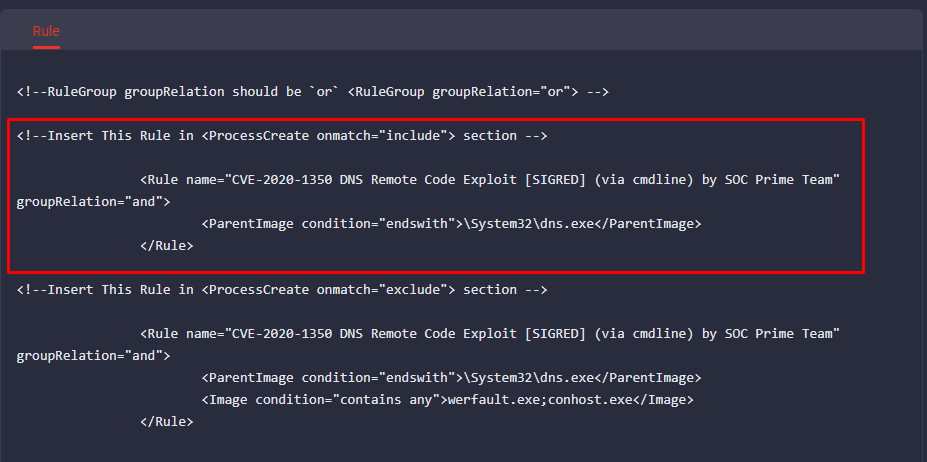

3. Siga las instrucciones adicionales e inserte el valor del filtro “include” en la sección apropiada de RuleGroup:

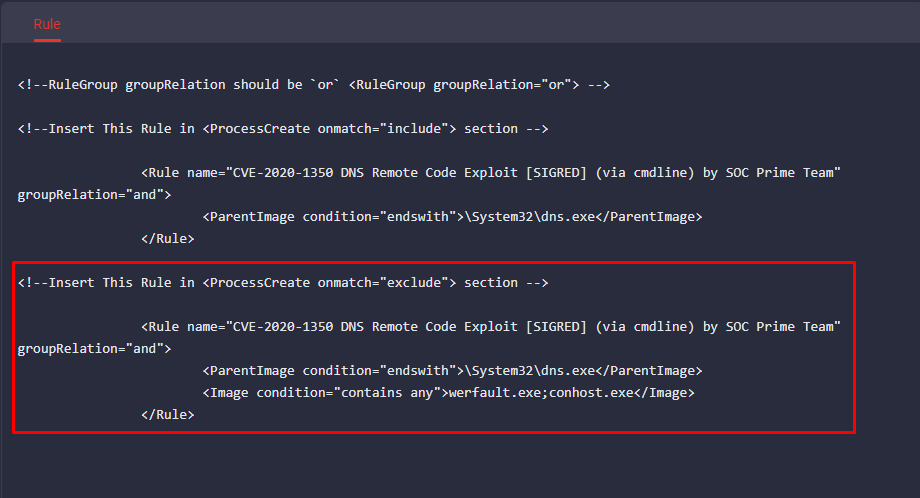

4. Inserte el valor del filtro “exclude” en la sección apropiada de RuleGroup:

Los eventos desencadenados por una regla determinada tienen el valor RuleName agregado para que pueda explorar fácilmente los detalles del evento desencadenado.

Contenido de detección para Sysmon

Para obtener todo el contenido aplicable para Sysmon, vaya al panel de búsqueda de contenido del Marketplace de Detección de Amenazas y elija Sysmon en la barra de plataforma.

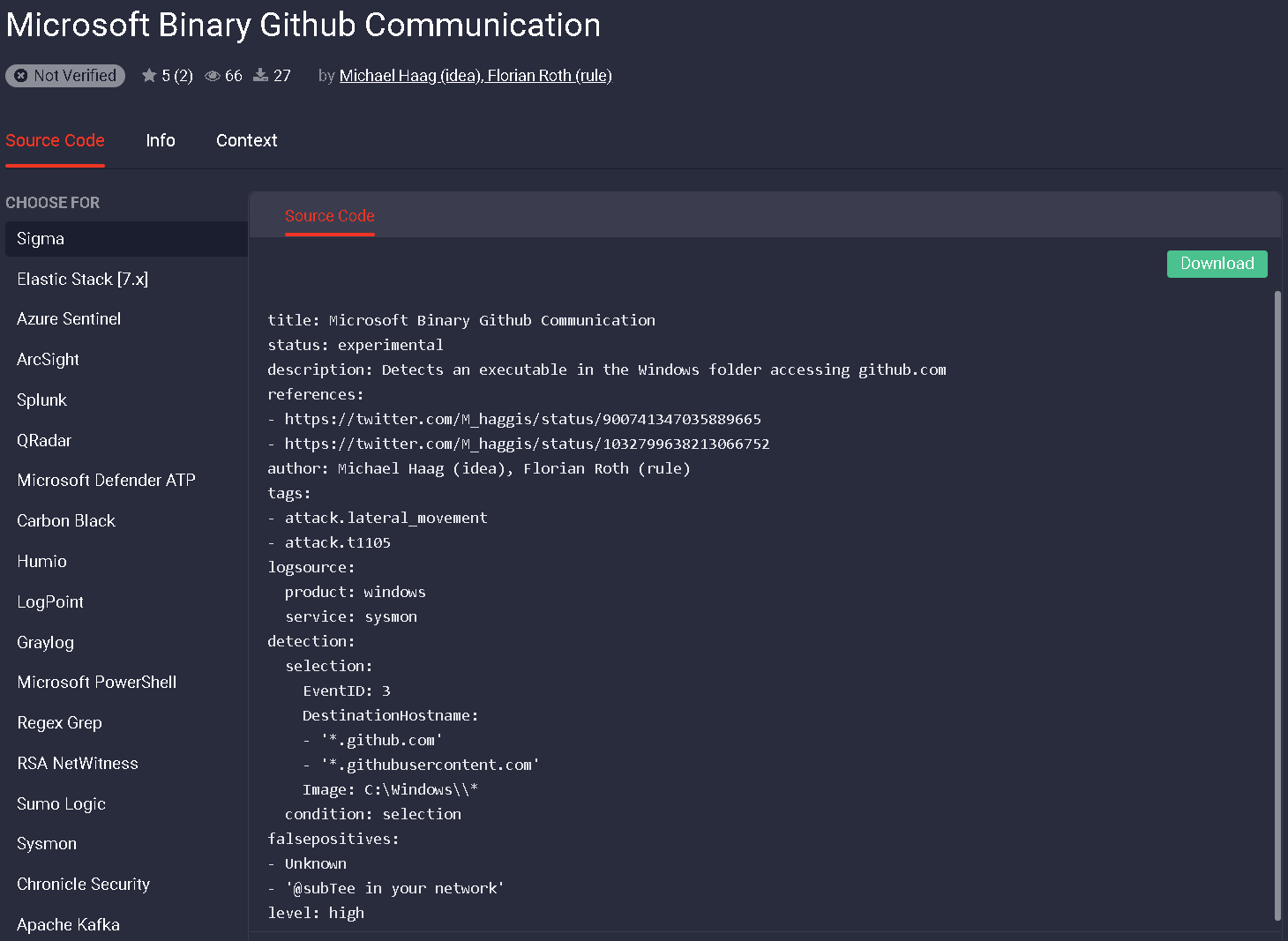

Tomemos, por ejemplo, la regla SIGMA “Microsoft Binary Github Communication” por Michael Hag y Florian Roth. Esta regla busca cualquier conexión de red a github.com desde binarios en C:Windows (y todos los directorios secundarios).

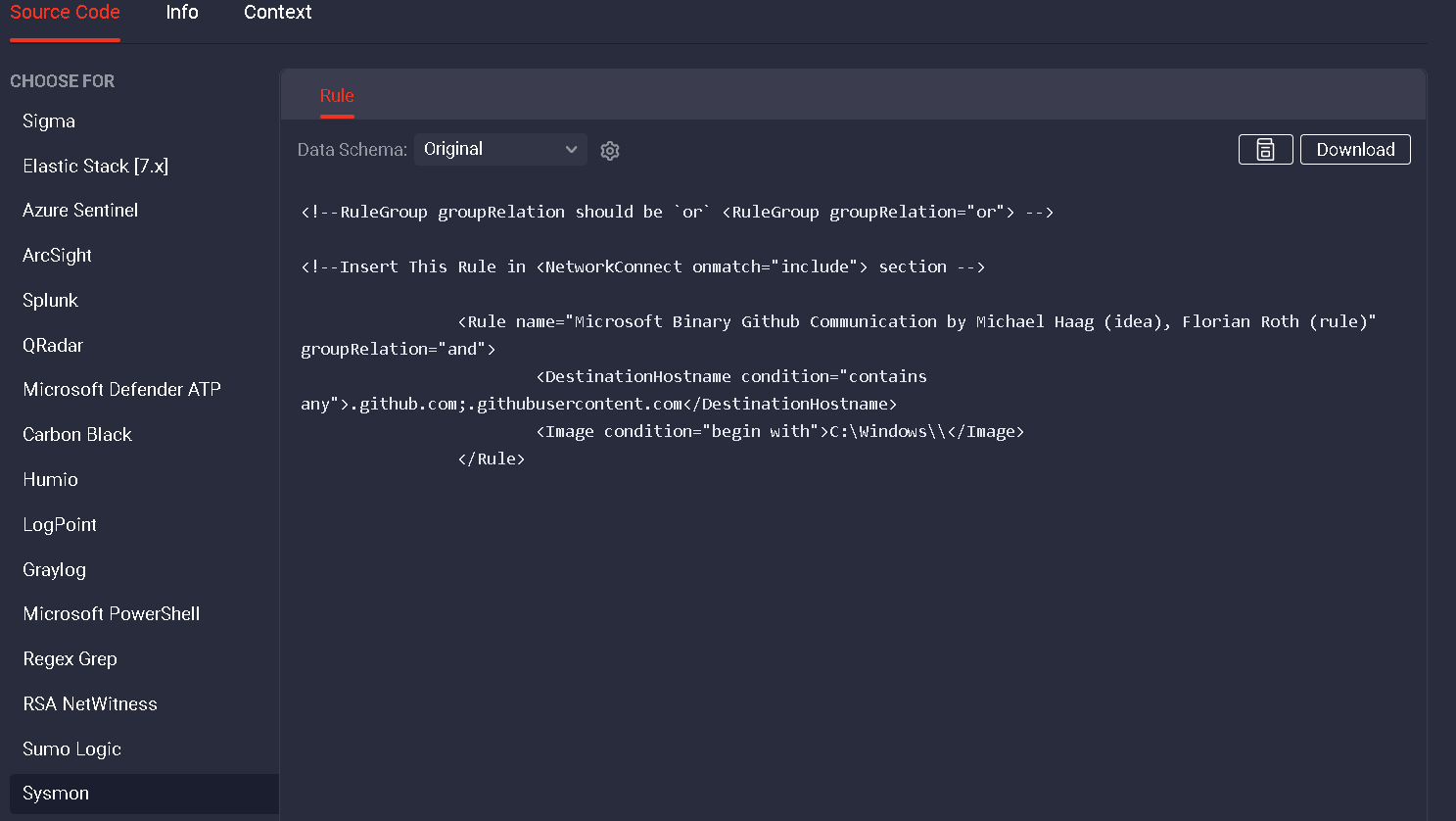

Asegurando que esta actividad sea capturada por nuestro filtro sysmon basado en “include”, podemos usar la traducción generada por el Marketplace de Detección de Amenazas seleccionando “sysmon”. Como se ve abajo, el backend genera un filtro sysmon basado en “include” para la regla Sigma.

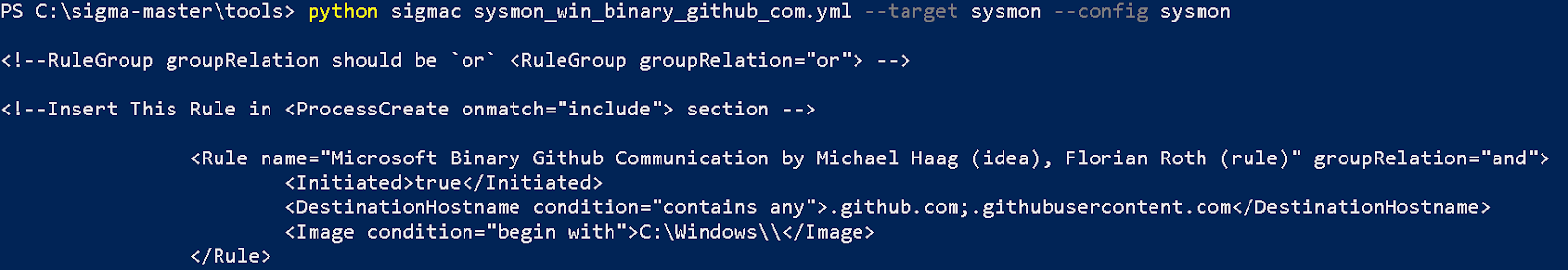

Alternativamente, se puede utilizar también el programa SIGMAC de python del repositorio SIGMA para generar la configuración de sysmon. Simplemente establezca SIGMAC –config y –target a “sysmon”:

![]()

Nota: actualmente sysmon da prioridad a los filtros “exclude”. Por lo tanto, no puede, por ejemplo, excluir todo en C:windowssystem32 y “incluir” selectivamente binarios interesantes (como rundll32.exe). Así, es posible que su configuración de sysmon pueda contener una exclusión que cause que algunas reglas de “include” relacionadas fallen (no se generan eventos aunque el Include coincida).

Suscríbase al Marketplace de Detección de Amenazas para acceder a más de 90,000 reglas de Detección y Respuesta, analizadores, consultas de búsqueda y otro contenido mapeado a los marcos CVE y MITRE ATT&CK®. ¿Quieres crear tu propio contenido de detección? Únase a nuestro Programa de Amenazas Bounty y contribuya a las iniciativas globales de caza de amenazas.