En el primer trimestre de 2024, los defensores descubrieron ciberataques destructivos contra los sistemas de tecnología de la información y comunicación (TIC) de aproximadamente 20 organizaciones en el sector de infraestructura crítica en 10 regiones de Ucrania. CERT-UA ha estado observando esta actividad rastreada como un grupo de amenazas separado, UAC-0133, que, con un alto nivel de confianza, está vinculado a un grupo de ciberespionaje patrocinado por el estado afiliado a Rusia, identificado como Sandworm o APT44.

Detectar Ataques UAC-0212 Vinculados al Subcluster APT Sandworm

El aumento de las campañas ofensivas dirigidas a Ucrania y sus aliados continúa moldeando el paisaje de amenazas cibernéticas en evolución, con los hackers respaldados por el estado ruso usando frecuentemente a Ucrania como un campo de pruebas para refinar sus tácticas antes de lanzarlas a nivel global.

La Plataforma SOC Prime para la defensa cibernética colectiva equipa a los profesionales de seguridad con un conjunto de algoritmos de detección seleccionados para resistir proactivamente los ataques UAC-0212, también conocidos como Sandworm o APT44, contra la infraestructura crítica de Ucrania y potencialmente representando amenazas para organizaciones en otros países según el último alerta CERT-UA#13702 . Haga clic en el Explorar Detecciones botón para profundizar en las listas de reglas Sigma relevantes, enriquecidas con inteligencia de seguridad accionable e información completa, incluidos líneas de tiempo de ataque, tasas de falsos positivos y sugerencias de configuración de auditoría. Todas las detecciones también son completamente compatibles con tecnologías top-tier de SIEM, EDR y Data Lake para facilitar la detección de amenazas multiplataforma.

Para más contenido de detección contra actividad maliciosa relacionada con el notorio colectivo de ciberespionaje vinculado a Rusia conocido bajo diversos nombres e identificadores, aplique las siguientes etiquetas (“UAC-0002,” “UAC-0133,” “Sandworm,” “APT44,” o “Seashell Blizzard”) para optimizar su búsqueda en toda la plataforma SOC Prime.

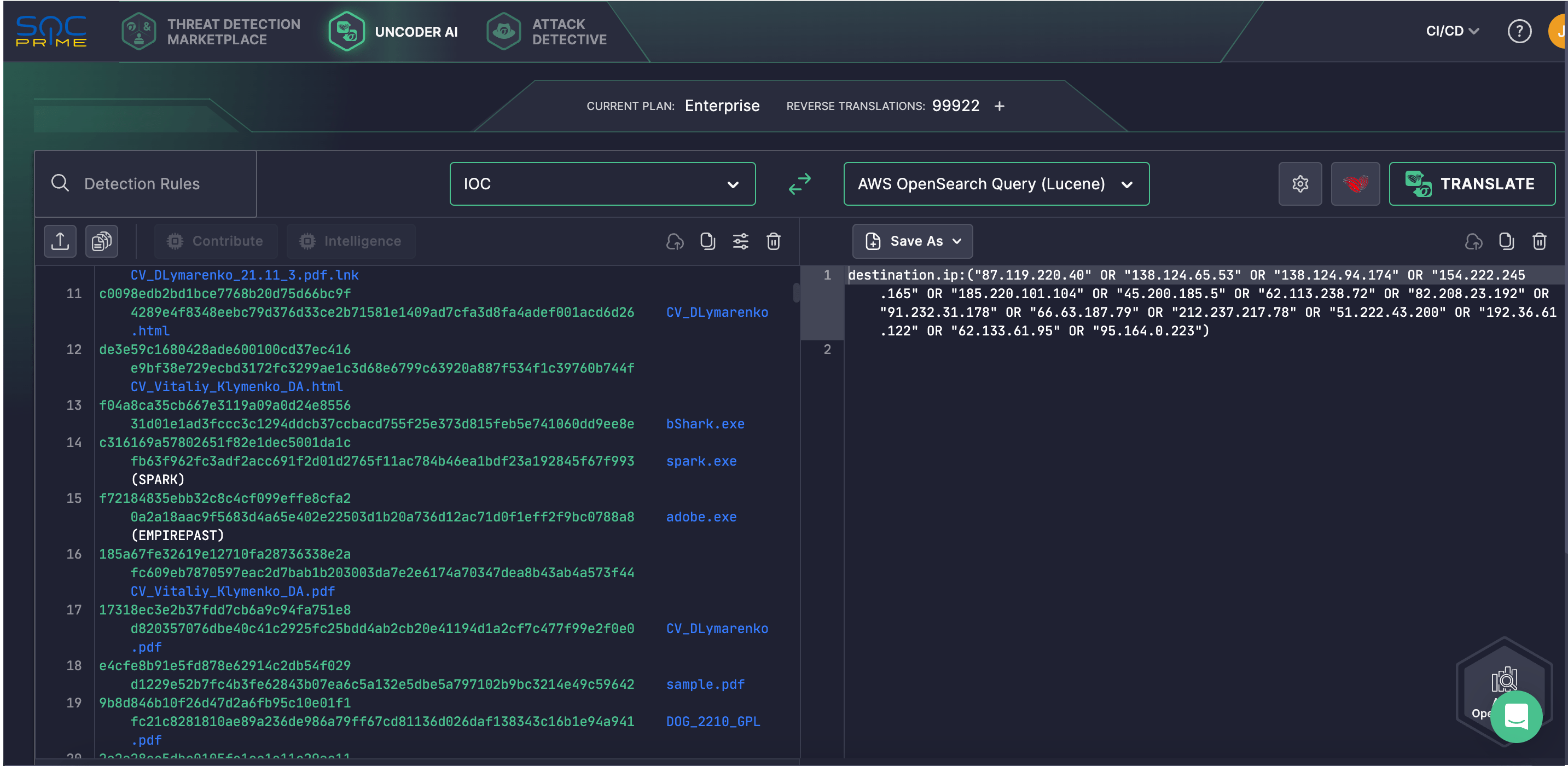

Las organizaciones también pueden minimizar los riesgos de intrusiones buscando amenazas relacionadas con UAC-0212 con consultas optimizadas en rendimiento convertibles desde los IOCs relevantes del último alerta CERT-UA a través de Uncoder AI.

Análisis de Ataques UAC-0212: Actividad Vinculada al APT Sandworm

El 23 de febrero de 2025, en el umbral del tercer aniversario de la invasión a gran escala de Rusia a Ucrania, los investigadores de CERT-UA emitieron una nueva alerta CERT-UA#13702 advirtiendo a los defensores cibernéticos de los crecientes riesgos de intrusiones vinculadas al grupo UAC-0212. Según la investigación, a principios de 2024, los adversarios estaban planeando lanzar ciberataques destructivos contra los sistemas de tecnología de la información y comunicación de aproximadamente 20 organizaciones ucranianas en los sectores de energía, agua y suministro de calor en varias regiones. Para rastrear esta actividad, los investigadores identificaron un grupo de amenazas dedicado, UAC-0133, que es muy probablemente vinculado al notorio colectivo de hackers afiliado al GRU de Rusia conocido como (Sandworm, APT44, UAC-0002, o Seashell Blizzard). A mediados de la primavera de 2024, CERT-UA emitió la alerta correspondiente descubriendo la evidencia de un planeado sabotaje cibernético dirigido a interrumpir los sistemas TIC de organizaciones de infraestructura crítica en toda Ucrania.

Desde la segunda mitad de 2024, los adversarios han estado experimentando con un conjunto diferente de TTPs, incluidos documentos PDF que contienen enlaces enviados a las víctimas. Hacer clic en el enlace, combinado con la explotación de la vulnerabilidad CVE-2024-38213, desencadenó la descarga de un archivo LNK (con una extensión “pdf.lnk”) en el sistema comprometido. Ejecutar el archivo ejecutó un comando PowerShell, que no solo descargaba y mostraba un documento señuelo sino que también obtenía, aseguraba la persistencia (a través de la clave de registro Run) y ejecutaba archivos EXE/DLL.

Entre las herramientas ofensivas, el grupo UAC-0212 aprovecha SECONDBEST / EMPIREPAST, el malware SPARK y CROOKBAG, un cargador basado en GoLang. Además, en varios casos, los atacantes emplearon RSYNC para habilitar la exfiltración prolongada de documentos.

Basado en el análisis de múltiples campañas interrelacionadas llevadas a cabo entre mediados del verano de 2024 y febrero de 2025, el subcluster APT Sandworm expandió su actividad más allá de Ucrania. Por ejemplo, los adversarios lanzaron ataques dirigidos contra empresas proveedoras en Serbia y Chequia, con un alcance geográfico más amplio en general. Notablemente, solo en agosto de 2024, UAC-0212 comprometió al menos una docena de empresas logísticas ucranianas. Entre enero de 2025 y el 20 de febrero de 2025, los adversarios condujeron operaciones maliciosas contra empresas ucranianas especializadas en el diseño y fabricación de equipos para secado, transporte y almacenamiento de cereales, junto con campañas ofensivas contra más de 25 empresas ucranianas dedicadas al desarrollo de sistemas de control de procesos automatizados y servicios de instalación eléctrica.

En la etapa inicial del ataque, los adversarios se hacen pasar por clientes potenciales, se involucran en correspondencia por correo electrónico con la víctima y se esfuerzan por persuadirlos de abrir un archivo PDF malicioso disfrazado de “documentación técnica.” Esta actividad rastreada como UAC-0212, considerada un subcluster de UAC-0002, indica un claro intento de infiltrarse en las redes de los proveedores de servicios. El objetivo final es aprovechar los datos adquiridos para comprometer los sistemas TIC de las empresas de infraestructura crítica y servicios esenciales.

Los defensores notifican a las organizaciones sobre los complejos riesgos detrás de las intrusiones del grupo ya que, dentro de solo unas pocas horas de la inicial compromisa, los atacantes se mueven lateralmente a través de la red y establecen persistencia en servidores vulnerables, equipos de red activos o estaciones de trabajo automatizadas de los usuarios.

Contexto MITRE ATT&CK®

Aprovechar MITRE ATT&CK proporciona una visibilidad granular en el contexto de las operaciones ofensivas atribuidas a UAC-0212. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Initialization Scripts (T1037) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Modify Registry (T1112) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Indirect Command Execution (T1202) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Servicer (T1567) |