A lo largo de marzo de 2025, los defensores observaron un aumento de la actividad de ciberespionaje por parte del grupo de hackers UAC-0219 dirigido a sectores críticos ucranianos con el malware WRECKSTEEL. En abril, CERT-UA emitió una nueva alerta notificando a la comunidad global de defensores cibernéticos sobre un nuevo aumento de operaciones de espionaje orquestadas por otro colectivo de hackers identificado como UAC-0226. Desde febrero de 2025, los investigadores han estado monitoreando de cerca las actividades de recopilación de inteligencia del grupo dirigidas contra Ucrania utilizando otro extractor conocido como GIFTEDCROOK, con un enfoque principal en los centros de innovación militar, las fuerzas armadas, entidades encargadas de hacer cumplir la ley e instituciones gubernamentales regionales.

Detectar ataques de UAC-0226 cubiertos en la alerta CERT-UA#14303

Según el Informe Anual del Paisaje de Amenazas de CERT-EU, en 2024, un significativo 44% de los incidentes reportados estaba vinculado a ciberespionaje o tácticas de preposicionamiento generalmente atribuidas a actores patrocinados por el estado con un enfoque principal en la exfiltración de datos y el establecimiento de accesos persistentes y sigilosos. En la primavera de 2025, CERT-UA ya observó un aumento en la actividad de ciberespionaje contra Ucrania atribuida a UAC-0200, grupo de hackers UAC-0219, y UAC-0226. La última alerta CERT-UA#14303 destaca la campaña de ciberespionaje en curso por UAC-0226 aprovechando el extractor GIFTEDCROOK.

Plataforma SOC Prime para la defensa cibernética colectiva cura una colección dedicada de algoritmos de detección para ayudar a las organizaciones ucranianas y aliadas a frustrar proactivamente los ataques de ciberespionaje de UAC-0226 cubiertos en la alerta correspondiente de CERT-UA. Haga clic en Explorar Detecciones para acceder a las reglas Sigma relevantes enriquecidas con inteligencia procesable, alineadas con MITRE ATT&CK® y compatibles con múltiples soluciones SIEM, EDR y Data Lake.

Los equipos de seguridad también pueden buscar en la biblioteca Detection-as-Code de SOC Prime contenido relevante usando las etiquetas correspondientes “alerta CERT-UA#14303” y “UAC-0226” para identificar oportunamente la actividad del adversario.

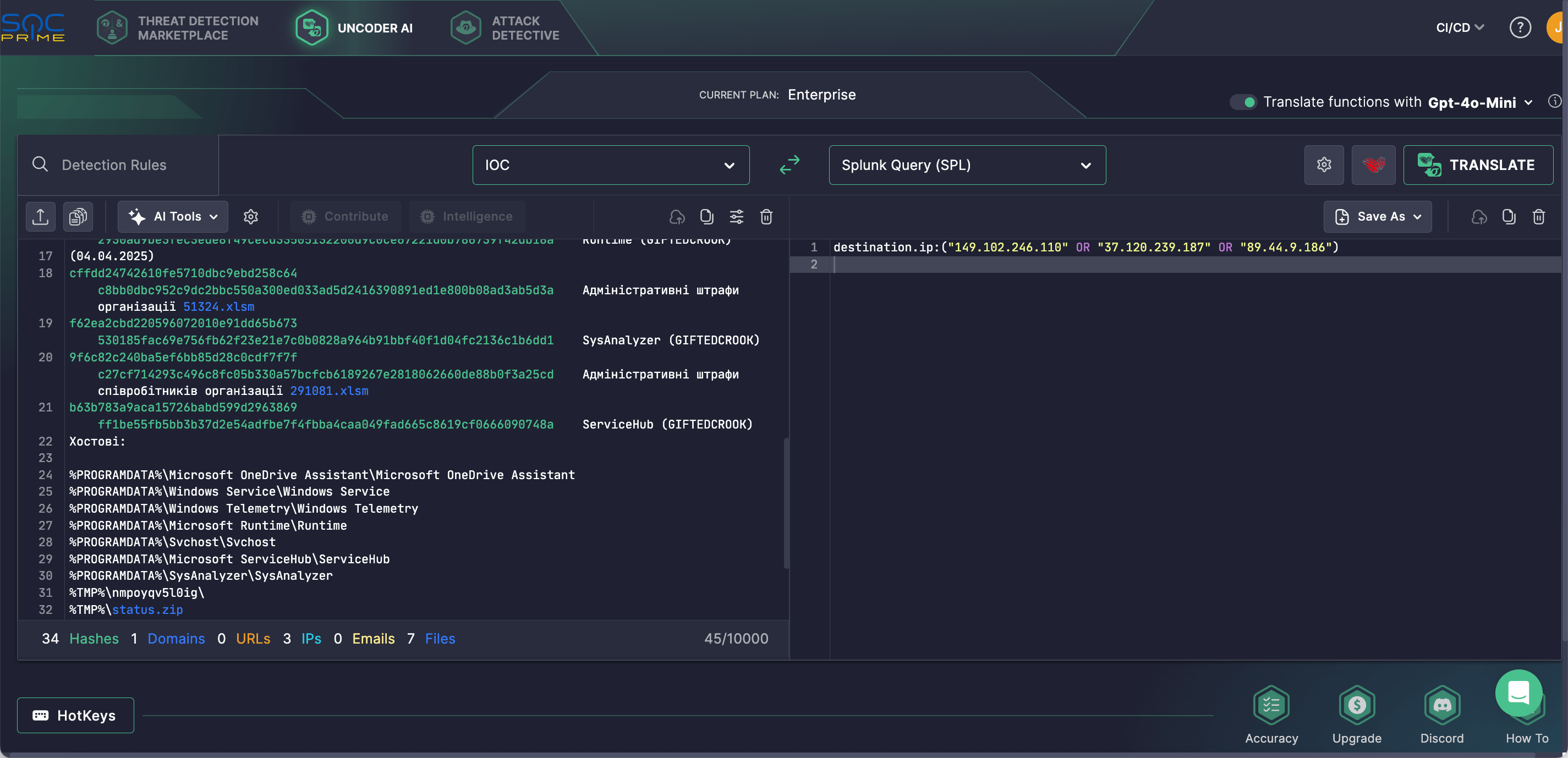

Además, los ingenieros de seguridad pueden contar con Uncoder AI, una IA privada no agentiva para la ingeniería de detección informada sobre amenazas, para convertir automáticamente los IOCs de la investigación de CERT-UA en consultas de caza procesables y buscar sin problemas ataques de UAC-0226 en la instancia de SIEM o EDR en uso.

Análisis de Ataques UAC-0226

El 6 de abril de 2025, CERT-UA lanzó una nueva alerta de seguridad, CERT-UA#14303, centrada en operaciones de ciberespionaje contra Ucrania aprovechando el extractor basado en C/C++ GIFTEDCROOK. Los investigadores han estado observando la campaña de ciberespionaje en curso vinculada al grupo UAC-0226 desde febrero de 2025, con centros de innovación militar, unidades de las fuerzas armadas, agencias de aplicación de la ley y organismos estatales locales, especialmente aquellos ubicados cerca de la frontera este del país, siendo sus principales objetivos.

La vulnerabilidad de infección comienza a través del vector de ataque de phishing que contiene archivos habilitados con macros de Excel (.xlsm), utilizando comúnmente temas de atracción como limpieza de minas terrestres, multas administrativas, producción de drones o compensación por daños materiales. Estos documentos ocultan cargas útiles codificadas en base64 dentro de celdas de Excel. Los macros incrustados decodifican el contenido en archivos ejecutables, los guardan sin extensiones de archivo y los ejecutan en la máquina de la víctima.

A partir de abril de 2025, se han identificado dos variantes de malware relacionadas con esta actividad. La primera es una herramienta basada en .NET que integra un script de shell inverso de PowerShell obtenido del repositorio público de GitHub PSSW100AVB. La segunda, denominada GIFTEDCROOK, es un stealer en C/C++ diseñado para extraer datos de navegadores Chrome, Edge y Firefox (cookies, historial, credenciales guardadas), archivarlos utilizando el cmdlet Compress-Archive de PowerShell y exfiltrarlos a través de Telegram. Dado que los correos electrónicos de phishing se envían desde cuentas comprometidas, incluido el correo web, los defensores recomiendan a los administradores de sistemas revisar la integridad y profundidad de los registros de servidor de correo electrónico y web.

Contexto de MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una visibilidad en profundidad del contexto de la última operación de ciberespionaje de UAC-0226 dirigida a centros de innovación ucranianos y entidades gubernamentales con el extractor GIFTEDCROOK. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK.