A finales de marzo de 2025, CERT-UA observó un aumento en las operaciones de ciberespionaje dirigidas a Ucrania, orquestadas por el grupo de hackers UAC-0200 utilizando DarkCrystal RAT. Los investigadores recientemente han descubierto al menos otros tres ataques de ciberespionaje a lo largo de marzo contra organismos estatales y organizaciones de infraestructura crítica en Ucrania, con el objetivo de robar información sensible de los sistemas comprometidos mediante malware especializado. Estos ataques se atribuyen al colectivo de hackers UAC-0219 y dependen del malware WRECKSTEEL, que se ha observado en variaciones tanto de VBScript como de PowerShell.

Detectar ataques UAC-0219 usando WRECKSTEEL cubierto en la alerta CERT-UA#14283

Según la investigación de Cyble, el phishing se mantuvo como el vector de ataque dominante en el panorama de amenazas cibernéticas de Ucrania en 2024, con atacantes utilizando correos electrónicos de spear-phishing con enlaces o archivos adjuntos maliciosos para explotar el error humano como punto de entrada.

A comienzos de abril de 2025, CERT-UA emitió una alerta CERT-UA#14283 advirtiendo a la comunidad global de defensores cibernéticos sobre al menos tres incidentes de ciberespionaje enfocados en el robo de datos utilizando el stealer especializado basado en PowerShell llamado WRECKSTEEL.

Plataforma SOC Prime para la defensa cibernética colectiva selecciona una colección dedicada de reglas Sigma para ayudar a las empresas, incluidas agencias gubernamentales y organizaciones de infraestructura crítica, a defenderse de manera proactiva contra los ataques UAC-0219 cubiertos en la alerta CERT-UA#14283. Haga clic en el Explorar Detecciones botón para acceder instantáneamente a un conjunto relevante de algoritmos de detección compatibles con múltiples soluciones SIEM, EDR y Data Lake nativas de la nube y locales, alineadas con MITRE ATT&CK®, y mejoradas con inteligencia de amenazas integral.

Alternativamente, los equipos de seguridad pueden aplicar directamente las etiquetas correspondientes “UAC-0219” o «WRECKSTEEL” para refinar su búsqueda de contenido dentro de la biblioteca de Detección como Código en la Plataforma SOC Prime.

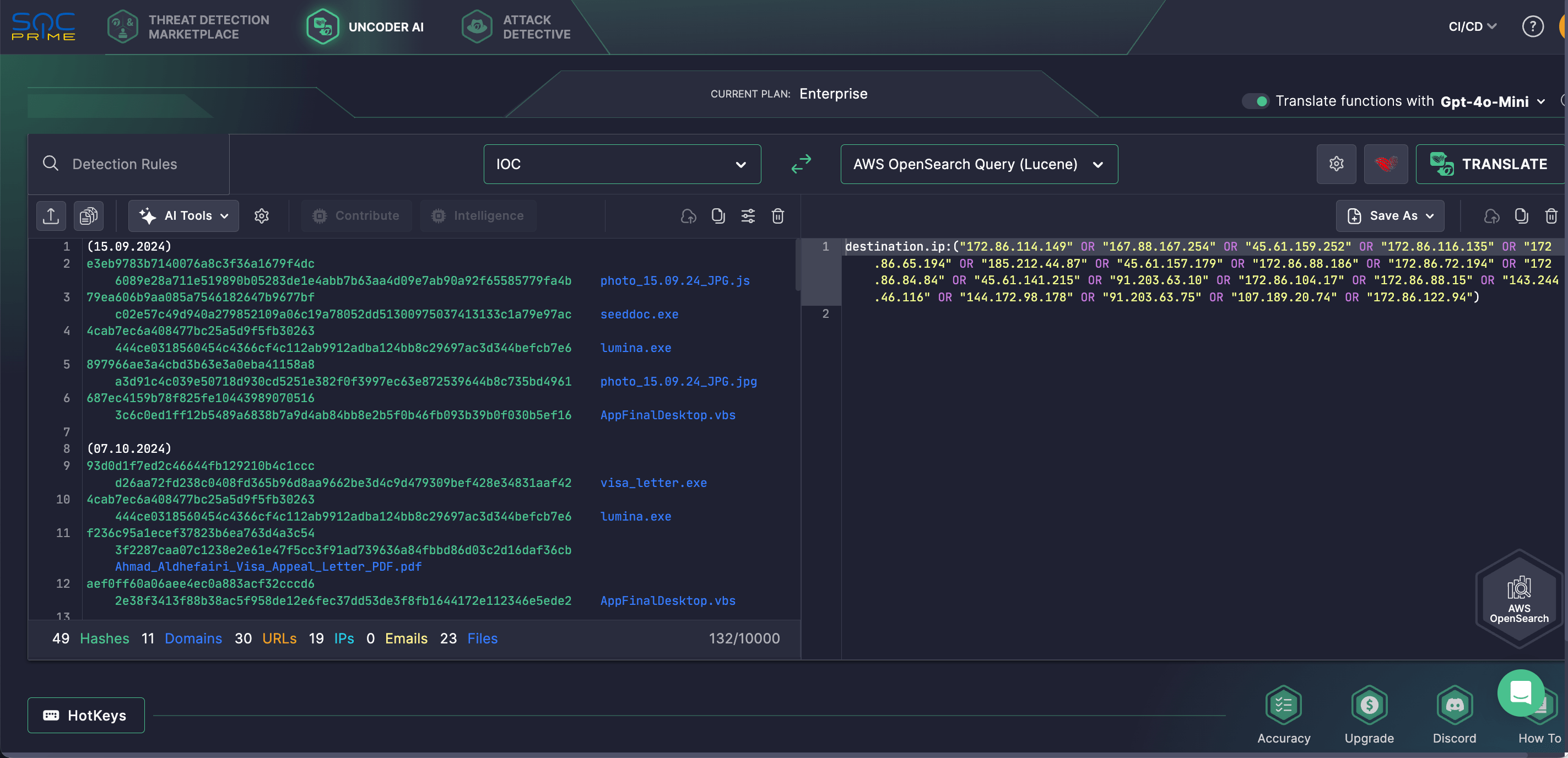

Los ingenieros de seguridad también pueden confiar en Uncoder AI para simplificar la coincidencia de IOC y mejorar la caza retrospectiva de amenazas. Este IDE privado y copiloto potenciado por IA para la ingeniería de detección informada sobre amenazas convierte sin problemas los IOCs de la investigación CERT-UA relevante en consultas de caza personalizadas, listas para su uso en entornos SIEM o EDR para identificar potenciales amenazas UAC-0219.

Análisis de Ataques UAC-0219

CERT-UA continúa recopilando y analizando sistemáticamente datos de incidentes cibernéticos para proporcionar inteligencia de amenazas actualizada. En marzo de 2025, se observaron al menos tres ciberataques contra agencias gubernamentales y el sector de infraestructura crítica en Ucrania vinculados al grupo de hackers UAC-0219 en el panorama de amenazas cibernéticas. Los adversarios se basaron principalmente en el malware WRECKSTEEL diseñado para la exfiltración de archivos, disponible tanto en sus iteraciones de VBScript como de PowerShell.

En esta última campaña abordada en el correspondiente aviso CERT-UA#14283, el grupo aprovechó cuentas comprometidas para distribuir correos electrónicos de phishing que contenían enlaces a servicios públicos de intercambio de archivos como DropMeFiles y Google Drive. En algunos casos, estos enlaces se incrustaron dentro de archivos PDF adjuntos. Al hacer clic en estos enlaces se desencadenaba la descarga y ejecución de un cargador VBScript (generalmente con una extensión .js), que luego ejecutaba un script de PowerShell. Este script estaba diseñado para buscar y exfiltrar archivos de extensiones específicas (.doc, .txt, .xls, .pdf, etc.) y capturar capturas de pantalla usando cURL.

El análisis indica que esta actividad maliciosa ha estado activa al menos desde el otoño de 2024. Anteriormente, los actores de amenazas desplegaban archivos EXE creados con el instalador NSIS, que contenían documentos de señuelo (PDF, JPG), un stealer basado en VBScript y el visor de imágenes «IrfanView» para tomar capturas de pantalla. Sin embargo, desde 2025, la funcionalidad de captura de pantalla se ha integrado en PowerShell.

Contexto MITRE ATT&CK®

Aprovechar MITRE ATT&CK proporciona una visibilidad profunda en el contexto de la última operación de ciberespionaje UAC-0219 que tiene como objetivo a los cuerpos del estado y organizaciones de infraestructura crítica en Ucrania. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

Collection | Screen Capture (T1113) | |

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||

Exfiltration | Exfiltration Over Web Services (T1567) |