El colectivo de hackers UAC-0099, activo en campañas de ciberespionaje contra Ucrania desde mediados de 2022, ha reaparecido en el panorama de amenazas cibernéticas. El equipo de CERT-UA investigó recientemente una serie de ciberataques vinculados al grupo UAC-0099 dirigidos a autoridades gubernamentales, fuerzas de defensa y empresas del sector de defensa de Ucrania, utilizando el loader MATCHBOIL, el backdoor MATCHWOK y el stealer DRAGSTARE.

Detectar Actividad de UAC-0099 Usando los Malwares MATCHBOIL, MATCHWOK y DRAGSTARE

El creciente número de campañas de ciberespionaje altamente persistentes que aprovechan el phishing como vector inicial de ataque, adoptando TTPs en constante evolución y vinculadas al grupo UAC-0099, impulsa a los equipos de seguridad a aumentar la concienciación en ciberseguridad y reforzar las defensas organizacionales. Para ayudar a las organizaciones a protegerse contra los ataques emergentes de UAC-0099 que afectan a los sectores público y de defensa, y que se abordan en la última investigación de CERT-UA, la plataforma SOC Prime ha preparado una lista dedicada de contenidos relevantes de detección.

Haz clic en el botón Explorar Detecciones para acceder a la colección completa de reglas Sigma relevantes mapeadas a MITRE ATT&CK®, enriquecidas con CTI accionable y metadatos operativos, listas para desplegar en el formato compatible con tu SIEM, EDR o Data Lake.

Como alternativa, los ingenieros de seguridad también pueden aplicar las etiquetas personalizadas “MATCHBOIL”, “MATCHWOK” o “DRAGSTARE” para buscar detecciones dedicadas contra los ciberataques descritos en la última alerta de CERT-UA. Para más contenido relevante de detección, los equipos pueden utilizar la etiqueta personalizada “UAC-0099” y así reforzar las defensas proactivas contra la actividad persistente del grupo.

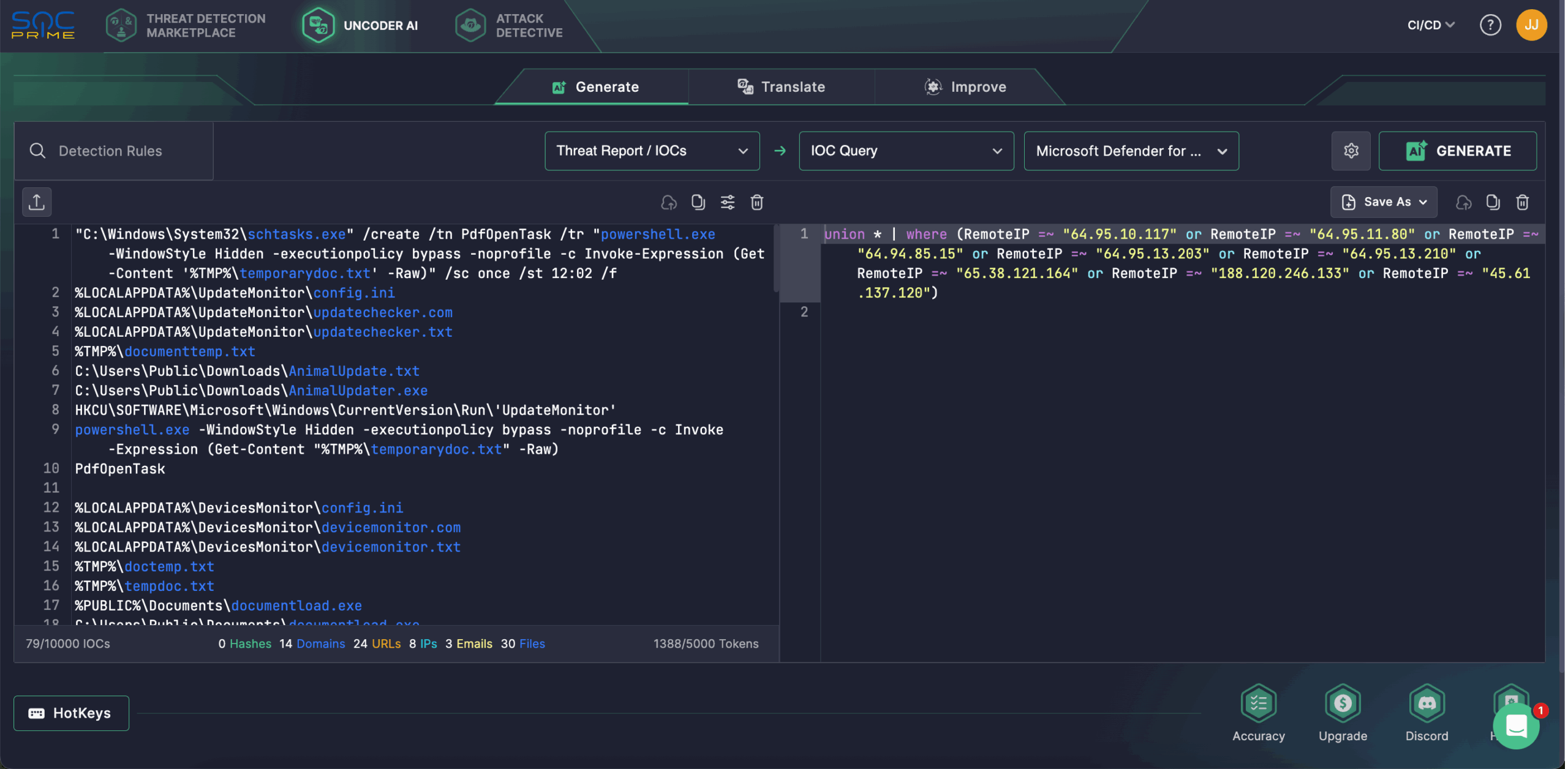

Los ingenieros de seguridad también utilizan Uncoder AI para acelerar la correlación de IOCs y cazar indicadores vinculados a las amenazas UAC-0099 basadas en la investigación de CERT-UA. La plataforma permite la conversión automática de IOCs desde cualquier formato no binario en consultas de búsqueda personalizadas adaptadas al SIEM o EDR seleccionado. En la pestaña Generar de Uncoder AI, pega la inteligencia de amenazas, selecciona Threat Report/IOCs > IOC Query, elige la plataforma y obtén de inmediato la consulta personalizada lista para ejecutarse en tu entorno.

Análisis de Actividad de UAC-0099

El grupo UAC-0099 lleva más de tres años ejecutando operaciones de ciberespionaje contra Ucrania, basándose principalmente en el vector de ataque de phishing para obtener acceso inicial y utilizando diversas herramientas ofensivas, incluidos múltiples samples de malware, loaders y stealers. Entre 2022 y 2023, los atacantes obtuvieron acceso remoto no autorizado a numerosos sistemas de entidades ucranianas con el objetivo de recolectar inteligencia. Durante noviembre y diciembre de 2024, los defensores registraron un incremento en la actividad maliciosa del grupo, dirigida al sector público ucraniano mediante campañas de phishing y desplegando el malware LONEPAGE.

El 4 de agosto de 2025, CERT-UA emitió una nueva alerta notificando a los defensores sobre una ola de ciberataques contra organismos estatales, fuerzas de defensa y empresas del sector de defensa de Ucrania, orquestados por UAC-0099.

La fase inicial del ataque consiste en la distribución de correos electrónicos de phishing, enviados principalmente a través de UKR.NET. Estos correos contienen enlaces a servicios legítimos de intercambio de archivos (a veces acortados mediante servicios de URL shortener), que llevan a la descarga de un archivo doblemente comprimido que incluye un archivo HTA. Este contiene un VBScript adicionalmente ofuscado que crea en la máquina infectada un archivo de texto con datos codificados en HEX (“documenttemp.txt”), un archivo de texto con código PowerShell (“temporarydoc.txt”) y una tarea programada (“PdfOpenTask”).

La tarea programada “PdfOpenTask” está diseñada para leer y ejecutar el código PowerShell con la función principal de convertir los datos codificados en HEX en bytes, escribirlos en un archivo con la extensión “.txt”, renombrar este archivo como un ejecutable (“AnimalUpdate.exe”) en el mismo directorio y crear una tarea programada para ejecutarlo.

Como resultado, el loader MATCHBOIL (probablemente sustituyendo a LONEPAGE) se despliega en el sistema comprometido. La respuesta a incidentes reveló que también pueden descargarse herramientas adicionales, como el backdoor MATCHWOK y el stealer DRAGSTARE.

MATCHBOIL es un malware basado en C# que descarga cargas útiles adicionales en la máquina infectada y crea una clave de registro en la rama «Run» para habilitar su ejecución.

Al ejecutarse, recopila información básica del sistema, incluyendo el ID de hardware de la CPU, el número de serie del BIOS, el nombre de usuario y la dirección MAC de la interfaz de red. Estos valores se concatenan y se utilizan en el encabezado «SN» de las solicitudes HTTP. MATCHBOIL se comunica con el servidor C2 mediante HTTP, añadiendo encabezados personalizados, mientras que el encabezado «User-Agent» contiene una cadena codificada en el código. Para descargar cargas útiles, el malware realiza una solicitud HTTP GET a un URI específico, las decodifica de HEX y BASE64, y las escribe en un archivo .com. La dirección del servidor C2 también se obtiene mediante una solicitud HTTP GET y se almacena en un archivo de configuración. La persistencia de MATCHBOIL está asegurada mediante una tarea programada creada durante la ejecución inicial del archivo HTA entregado en el archivo adjunto del correo de phishing.

MATCHWOK es un backdoor en C# diseñado para ejecutar comandos PowerShell compilando programas .NET en tiempo de ejecución y pasando los comandos al intérprete de PowerShell a través de STDIN. El resultado de los comandos se guarda en %TEMP%\tempres y se transmite al servidor C2 mediante HTTPS. Los comandos a ejecutar están cifrados con AES-256 y se insertan entre etiquetas <script> en un archivo o página web cargada por el backdoor. La persistencia se asegura mediante el loader MATCHBOIL, que crea una clave de registro en la rama «Run«. El backdoor utiliza un conjunto de técnicas anti-análisis para mantenerse oculto, incluyendo la verificación de procesos específicos.

Otro malware del arsenal ofensivo del grupo observado en la última campaña es DRAGSTARE, un stealer de información basado en C#. Este recopila datos extensos del sistema, como el nombre del equipo, nombre de usuario, versión y arquitectura del sistema operativo, número de procesadores lógicos, tamaño de la RAM, nombre y tipo de disco, espacio total y libre, detalles de la interfaz de red, resultados de ping de hosts de la red local, lista de conexiones TCP activas y más.

Este malware implementa el robo de credenciales de los navegadores Chrome y Mozilla, incluyendo claves de cifrado descifradas, bases de datos SQLite y archivos como key4.db, cert9.db, logins.json y pkcs11.txt, extrayendo datos de autenticación como inicios de sesión, contraseñas y cookies.

DRAGSTARE busca recursivamente archivos con extensiones específicas dentro de los directorios Desktop, Documents y Downloads, los mueve a un directorio de preparación, los archiva en un archivo ZIP y los exfiltra. Además, ejecuta comandos PowerShell recibidos del servidor C2 en un hilo separado.

DRAGSTARE también aplica técnicas de evasión para evitar la detección, como comprobaciones anti-análisis de malware, y logra persistencia creando una clave de registro en la rama «Run» de Windows.

Los cambios observados en los TTPs del grupo UAC-0099 indican la naturaleza evolutiva y persistente de esta amenaza cibernética. Estos desarrollos resaltan la necesidad crítica de medidas sólidas de ciberseguridad, ya que el conjunto de herramientas adversarias en evolución del grupo y su capacidad para permanecer sin ser detectado representan una amenaza constante para las organizaciones objetivo. Confía en la completa suite de productos de SOC Prime, respaldada por IA, capacidades automatizadas e inteligencia de amenazas en tiempo real, para defenderse proactivamente contra ataques APT emergentes y otras amenazas de cualquier escala y sofisticación.

Contexto MITRE ATT&CK

El uso de MITRE ATT&CK ofrece una visión detallada de las últimas operaciones de UAC-0099 que aprovechan los malwares MATCHBOIL, MATCHWOK y DRAGSTARE. La tabla a continuación presenta todas las reglas Sigma relevantes mapeadas a las tácticas, técnicas y sub-técnicas ATT&CK asociadas.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Modify Registry (T1112) | ||

Masquerading (T1036) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||