El infame colectivo de hackers respaldado por el estado ruso conocido como UAC-0001 (también APT28) vuelve a colocarse en el foco de la ciberseguridad. Hace más de un año, en la primavera de 2024, el equipo de CERT-UA investigó un incidente dirigido a organismos del poder ejecutivo estatal y detectó un servidor basado en Windows. En mayo de 2025, ESET compartió inteligencia relevante sobre el acceso no autorizado a una cuenta de correo del dominio gov.ua, lo que indica una actividad maliciosa en curso dirigida a organismos estatales ucranianos. La investigación forense digital reveló el uso de dos herramientas maliciosas: un componente del framework COVENANT y la puerta trasera BEARDSHELL.

Detectar Actividad UAC-0001 (APT28) Basada en la Última Alerta de CERT-UA

Los grupos de hackers vinculados a rusia siguen presentando desafíos críticos para los defensores, adaptando continuamente sus TTPs y mejorando su evasión. Desde el inicio de la guerra a gran escala en Ucrania, los grupos APT respaldados por el estado ruso se han vuelto más activos, utilizando el conflicto como campo de pruebas para nuevas tácticas de ataque.

CERT-UA advierte sobre una oleada de ataques en curso atribuida al grupo UAC-0001, respaldado por la GRU (también conocido como APT28), que emplea malware COVENANT y BEARDSHELL, con especial enfoque en el sector público. Confía en la plataforma de SOC Prime para una defensa colectiva cibernética mediante un conjunto completo de reglas Sigma enriquecidas con inteligencia de amenazas en tiempo real, mapeadas con MITRE ATT&CK® y compatibles con SIEM, EDR y tecnologías Data Lake.

Los ingenieros de seguridad también pueden explorar la biblioteca Detection-as-Code de SOC Prime buscando las etiquetas “UAC-0001” y “APT28” para localizar rápidamente contenido relevante y detectar la actividad del adversario de forma oportuna.

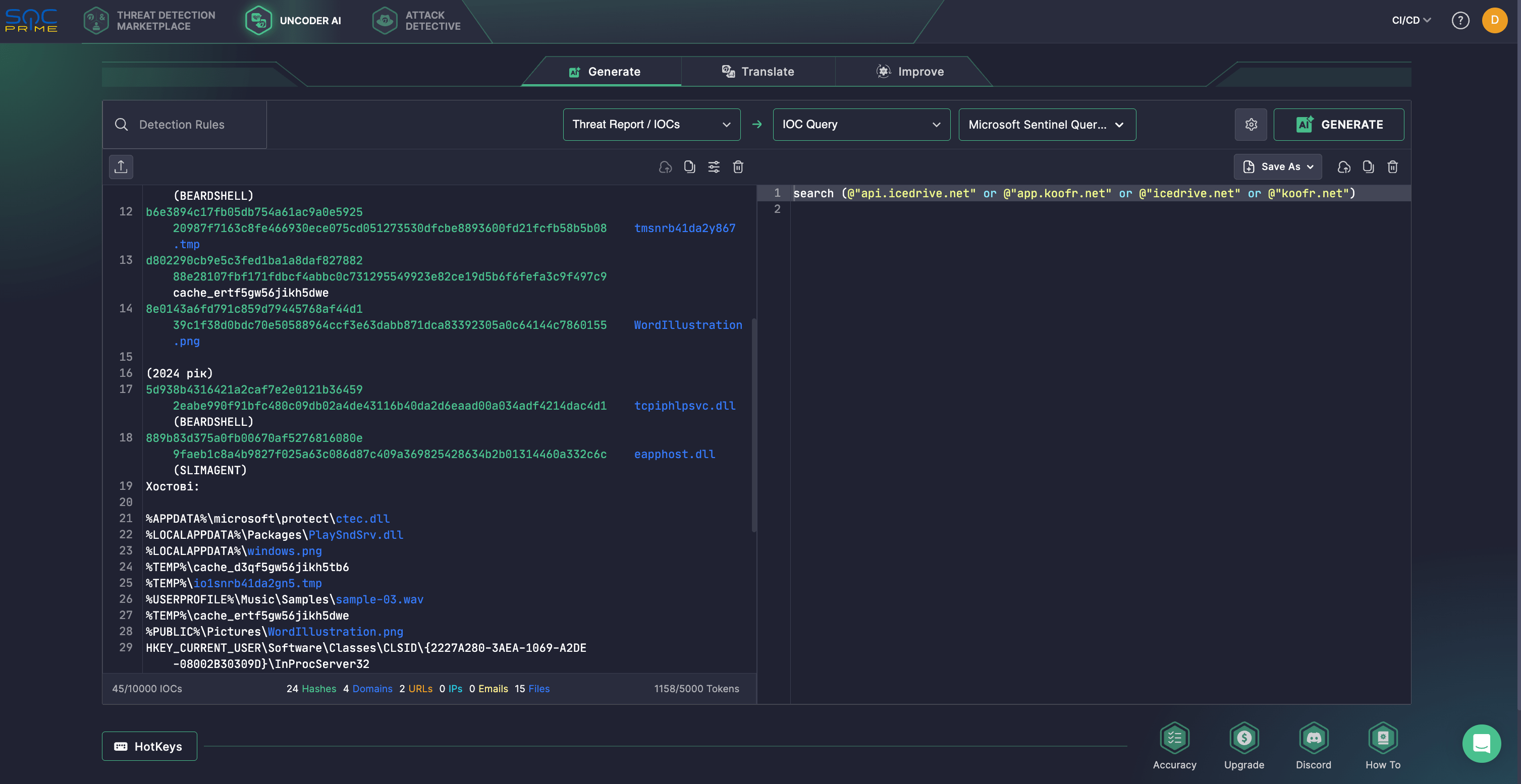

También se recomienda el uso de Uncoder AI, que actúa como copiloto de IA apoyando a los ingenieros de detección, optimizando flujos de trabajo y ampliando cobertura. Uncoder AI permite la conversión automática de IOCs de la investigación de CERT-UA en consultas de caza personalizadas listas para ejecutarse en el SIEM o EDR seleccionado para buscar ataques UAC-0001 al instante.

Para los usuarios de Microsoft Defender for Endpoint, SOC Prime ofrece Bear Fence: un servicio automatizado y continuo para detectar amenazas de APT28 y otros 48 actores estatales rusos. Bear Fence se integra directamente en MDE y permite cazar automáticamente a Fancy Bear y similares mediante un escenario exclusivo de detección que utiliza 242 reglas de comportamiento, más de un millón de IOCs y un feed TTP dinámico potenciado por IA.

Análisis de la Última Campaña de UAC-0001 (APT28)

El 21 de junio de 2025, CERT-UA emitió una nueva alerta sobre la actividad maliciosa en curso del grupo patrocinado por el estado ruso identificado como APT28, vinculado con la Unidad 26165 de la inteligencia militar rusa (GRU).

APT28, también conocido como Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm o UAC-0001, ha dirigido repetidamente ataques al sector público ucraniano mediante phishing y explotación de vulnerabilidades de software.

En abril de 2024, el grupo probó GooseEgg, una herramienta personalizada para explotar la vulnerabilidad crítica CVE-2022-38028 del servicio Windows Print Spooler, expandiendo ataques a Europa Occidental y América del Norte. En octubre de 2024, usaron un comando PowerShell oculto en el portapapeles para iniciar acceso inicial, lo que llevó a la exfiltración de datos y despliegue de malware METASPLOIT.

En mayo de 2025, autoridades de ciberseguridad internacionales publicaron la alerta CISA AA25-141A sobre una campaña de ciberespionaje de dos años enfocada en empresas tecnológicas y logísticas que apoyan el suministro de ayuda extranjera a Ucrania.

La última campaña observada por CERT-UA en marzo–abril de 2024 reveló un servidor Windows con múltiples herramientas maliciosas. Uno de los malware detectados fue BEARDSHELL, una puerta trasera en C++ que descarga, descifra y ejecuta scripts PowerShell con resultados exfiltrados vía Icedrive API. Cada host infectado genera un directorio único usando un hash hash64_fnv1a del nombre del equipo y el GUID del perfil de hardware.

Otro malware utilizado por APT28 fue SLIMAGENT, también desarrollado en C++, diseñado para capturar y cifrar capturas de pantalla (AES+RSA) y almacenarlas localmente como: %TEMP%\Desktop_%d-%m-%Y_%H-%M-%S.svc.

Durante el análisis, el vector de infección inicial y el método de entrega eran desconocidos. Los archivos se remitieron a proveedores y analistas para su evaluación.

En mayo de 2025, CERT-UA recibió inteligencia de ESET sobre acceso no autorizado a un correo gov.ua. En coordinación con la Unidad Militar A0334, se realizó una respuesta a incidentes, revelando componentes de COVENANT y la puerta trasera BEARDSHELL.

La infección inicial ocurrió mediante un documento malicioso titulado «Акт.doc», enviado por Signal con un macro incrustado.

Al activarse, el macro creó dos archivos y una clave de registro para COM hijacking, ejecutando ctec.dll en el próximo inicio de explorer.exe. Este DLL descifra y ejecuta shellcode desde windows.png, lanzando en memoria ksmqsyck.dx4.exe de COVENANT, que usa la API de Koofr como canal C2.

COVENANT también desplegó %LOCALAPPDATA%\Packages\PlaySndSrv.dll y %USERPROFILE%\Music\Samples\sample-03.wav. El primero lee el shellcode del archivo .wav, lanzando el malware BEARDSHELL. La persistencia se garantiza mediante otra clave de registro COM, activada por una tarea programada.

Factores clave del ataque incluyen documentos con macros, uso de Signal para entregar payloads, evasión de defensas locales y abuso de servicios legítimos como Koofr e Icedrive como canales C2.

Como medidas de mitigación ante ataques UAC-0001 (APT28), se recomienda auditar y restringir la ejecución de macros. También debe analizarse y limitarse el tráfico de red hacia servicios legítimos abusables como app.koofr.net y api.icedrive.net.

Ante el aumento de ataques atribuidos a UAC-0001 (APT28) dentro y fuera de Ucrania, los equipos de seguridad deben fortalecer sus defensas. SOC Prime ofrece una suite de productos basada en IA, automatización e inteligencia de amenazas para una defensa proactiva.

Contexto MITRE ATT&CK

El marco MITRE ATT&CK proporciona una visión detallada de la campaña UAC-0001 (APT28), que apunta a entidades gubernamentales ucranianas con malware COVENANT y BEARDSHELL. La tabla a continuación muestra las reglas Sigma relevantes mapeadas con tácticas, técnicas y sub-técnicas de ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task (T1053.005) | |

Service Execution (T1569.002) | ||

Visual Basic (T1059.005) | ||

Defense Evasion | Hide Artifacts (T1564) | |

Persistence | Boot or Logon Autostart Execution (T1547) | |

Scheduled Task (T1053.005) | ||

Component Object Model Hijacking (T1546.015) | ||

Impact | Service Stop (T1489) | |

Command and Control | Web Protocols (T1071.001) | |