Según el Informe de Actividades APT de ESET del segundo trimestre de 2024 al tercer trimestre de 2024, los grupos de amenazas vinculados a China dominan las APT campañas globales, con MustangPanda responsable del 12% de la actividad durante los trimestres observados de 2024. Otro grupo APT nefasto respaldado por China, rastreado como MirrorFace (también conocido como Earth Kasha), ha sido observado expandiendo su alcance geográfico para atacar a la agencia diplomática en la UE utilizando el backdoor ANEL. La campaña adversaria ofensiva, que fue descubierta a finales del verano de 2024, salió a la luz conocida como la operación AkaiRyū (japonés para RedDragon).

Detectar ataques de la Operación AkaiRyū vinculados a la actividad de MirrorFace

Debido a la escalada de tensiones geopolíticas en los últimos años, la amenaza que representan los APT ha aumentado, convirtiéndose en una de las preocupaciones prominentes para los expertos en ciberseguridad. Los actores de amenazas patrocinados por el estado están aprovechando vulnerabilidades de día cero, campañas de spear-phishing y malware de última generación para infiltrarse en infraestructuras críticas, sistemas financieros y redes gubernamentales. Esto subraya la necesidad urgente de medidas defensivas mejoradas y colaboración internacional en ciberseguridad, con la última operación AkaiRyū por MirrorFace (también conocido como Earth Kasha) solo enfatizando la inquietante tendencia.

Plataforma SOC Prime para la defensa cibernética colectiva selecciona una colección de algoritmos de detección para ayudar a los equipos de seguridad a frustrar proactivamente los ataques APT de MirrorFace, incluida la última campaña contra diplomáticos europeos. Los algoritmos de detección proporcionados están enriquecidos con inteligencia de amenazas relevante, mapeados al marco MITRE ATT&CK®, y están listos para convertirse instantáneamente en el formato de lenguaje SIEM, EDR o Data Lake elegido.

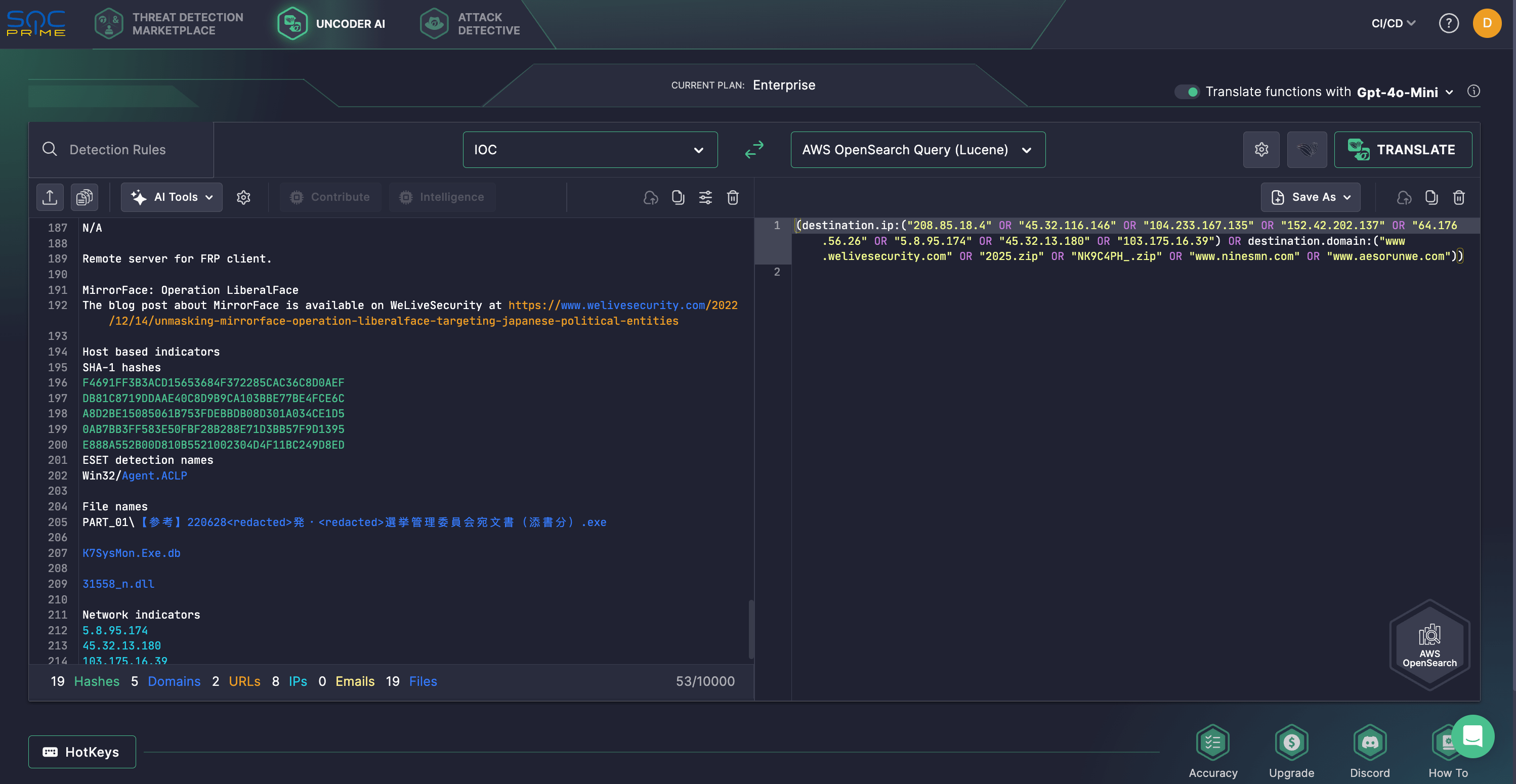

Además, los profesionales de la seguridad pueden buscar IOC del último estudio de ESET sobre la Operación AkaiRyū. Con Uncoder AI, los defensores pueden analizar fácilmente estos IOC y transformarlos en consultas personalizadas adaptadas a la plataforma SIEM o EDR elegida. Anteriormente exclusivo para clientes corporativos, Uncoder AI ahora está disponible para investigadores individuales, proporcionando acceso completo a sus potentes capacidades. Más información aquí.

Los defensores cibernéticos que buscan más contenido de detección sobre TTP utilizados en ataques APT pueden explorar el Mercado de Detección de Amenazas utilizando el tag “APT”. Esto proporciona acceso a una colección completa de reglas y consultas diseñadas para detectar actividades maliciosas asociadas con grupos patrocinados por el estado.

Análisis de Actividad de MirrorFace: Ataques dirigidos a Europa Central utilizando el backdoor ANEL

En agosto de 2024, el notorio grupo APT alineado con China conocido como MirrorFace centró su atención de Japón a las organizaciones de la UE, atacando a la entidad diplomática de Europa Central en la última campaña denominada “Operación AkaiRyū”. Investigadores de ESET descubrieron esta operación y observaron la evolución de los TTP del grupo a lo largo de 2024, incluyendo el uso de nuevas herramientas ofensivas como un AsyncRATpersonalizado, el resurgimiento del backdoor ANEL y una sofisticada cadena de ejecución.

MirrorFace, también conocido como Earth Kasha, es un actor de amenazas vinculado a China detrás de diversas campañas de ciberespionaje dirigidas principalmente a Japón y sus organizaciones afiliadas. Se considera altamente probable que sea un subgrupo de APT10, MirrorFace ha estado activo desde al menos 2019, apuntando a sectores como medios, defensa, diplomacia, finanzas y academia. Notablemente, en 2022, actores de amenazas lanzaron una campaña de spearphishing contra entidades políticas japonesas. En la última campaña, el grupo parece estar intentando infiltrarse en una entidad europea por primera vez.

En 2024, además de un AsyncRAT personalizado, el grupo también aprovechó los túneles remotos de Visual Studio Code para acceso encubierto y ejecución de código, una táctica también vista en ataques por Tropic Trooper y Mustang Panda. Especializándose en espionaje y exfiltración de datos, MirrorFace continuó usando los backdoors LODEINFO y HiddenFace, malware común del conjunto de herramientas ofensivas del grupo. En 2024, los hackers también enriquecieron sus herramientas adversarias con ANEL, un backdoor previamente asociado con APT10.

Entre junio y septiembre de 2024, MirrorFace lanzó múltiples campañas de spearphishing, engañando a las víctimas para que abrieran archivos adjuntos o enlaces maliciosos. Una vez dentro, los atacantes utilizaron aplicaciones legítimas para instalar clandestinamente malware. MirrorFace se hizo pasar por entidades confiables para atraer a las víctimas a abrir documentos comprometidos o hacer clic en enlaces maliciosos. En la Operación AkaiRyū, los hackers explotaron aplicaciones de McAfee y JustSystems para desplegar el backdoor ANEL.

El 20 de junio de 2024, MirrorFace apuntó a dos empleados de un instituto de investigación japonés utilizando un documento de Word malicioso, protegido por contraseña, que ejecutaba código VBA al pasar el cursor para cargar el backdoor ANEL (v5.5.4) a través de un ejecutable firmado por McAfee. Más tarde, el 26 de agosto de 2024, atacaron un instituto diplomático de Europa Central enviando un correo inicial benigno haciendo referencia a la Expo 2025, que se celebrará en Osaka, Japón, y lo usaron como señuelo. Este fue seguido por un segundo correo con un enlace malicioso de OneDrive a un archivo ZIP. Este archivo contenía un archivo LNK disfrazado que, al abrirse, lanzaba una cadena de comandos PowerShell que soltaba archivos maliciosos adicionales. El ataque finalmente utilizó una aplicación firmada por JustSystems para cargar lateralmente y descifrar ANEL (v5.5.5), dando a MirrorFace un punto de apoyo. La operación combinó malware personalizado con un troyano de acceso remoto modificado. Además de ANEL, MirrorFace ha adoptado nuevas herramientas, incluyendo un AsyncRAT altamente modificado, Windows Sandbox y túneles remotos de VS Code.

El aumento de las campañas de ciberespionaje vinculadas a grupos respaldados por China está provocando una mayor conciencia entre los defensores cibernéticos. MirrorFace ha fortalecido su seguridad operativa al borrar evidencia de sus acciones, como eliminar herramientas y archivos, borrar registros de eventos de Windows y ejecutar malware en Windows Sandbox para complicar las investigaciones. Esto destaca la necesidad de que las organizaciones globales aumenten la vigilancia y resguarden proactivamente contra las amenazas en evolución. Confíe en Plataforma SOC Prime para la defensa cibernética colectiva a fin de reducir la superficie de ataque en constante expansión y mantenerse al tanto de las campañas APT emergentes y las amenazas cibernéticas de cualquier escala y sofisticación.