En julio de 2025, investigadores informaron sobre el resurgimiento del grupo de ransomware Interlock, que emplea una variante modificada del malware ClickFix para desplegar una nueva iteración en PHP de su RAT personalizado. En respuesta a esta amenaza creciente, agencias como el FBI y CISA emitieron recientemente una alerta conjunta de ciberseguridad para notificar a la comunidad global de defensores cibernéticos sobre la escalada de actividad del grupo Interlock. Se observa que los atacantes obtienen acceso inicial mediante descargas drive-by desde sitios legítimos comprometidos y la técnica de ingeniería social ClickFix, aplicando finalmente un modelo de doble extorsión al exfiltrar y cifrar datos para presionar a las víctimas a pagar rescate.

Detectar actividad de ransomware Interlock

Según IBM, los incidentes tardan más de 250 días en ser detectados y cuestan un promedio de 4,99 millones de dólares en recuperación. Al mismo tiempo, las operaciones de ransomware siguen evolucionando, volviéndose más sofisticadas y apuntando tanto a grandes empresas como a pequeñas organizaciones. La última alerta aa25-203a de CISA y sus socios sobre el ransomware Interlock destaca esta amenaza creciente, señalando que el grupo ya ha atacado a múltiples víctimas en diversos sectores.

Regístrate en la plataforma SOC Prime para detectar posibles ataques contra tu organización en sus fases iniciales con una colección dedicada de reglas que cubren las TTP asociadas a la actividad del ransomware Interlock. Haz clic en Explorar Detecciones para acceder al conjunto de reglas enriquecidas con CTI accionable y respaldadas por un completo conjunto de productos para detección avanzada y caza de amenazas.

Todas las reglas son compatibles con múltiples soluciones SIEM, EDR y Data Lake, y están mapeadas al framework MITRE ATT&CK. Además, cada regla incluye metadatos detallados, como referencias CTI, líneas de tiempo de ataque, recomendaciones de triage y más.

Opcionalmente, los defensores informáticos pueden usar las etiquetas “Interlock Ransomware” y “aa25-203a” para filtrar el contenido en el Threat Detection Marketplace según sus necesidades. También pueden aplicar la etiqueta «Ransomware» para acceder a un abanico más amplio de reglas de detección global.

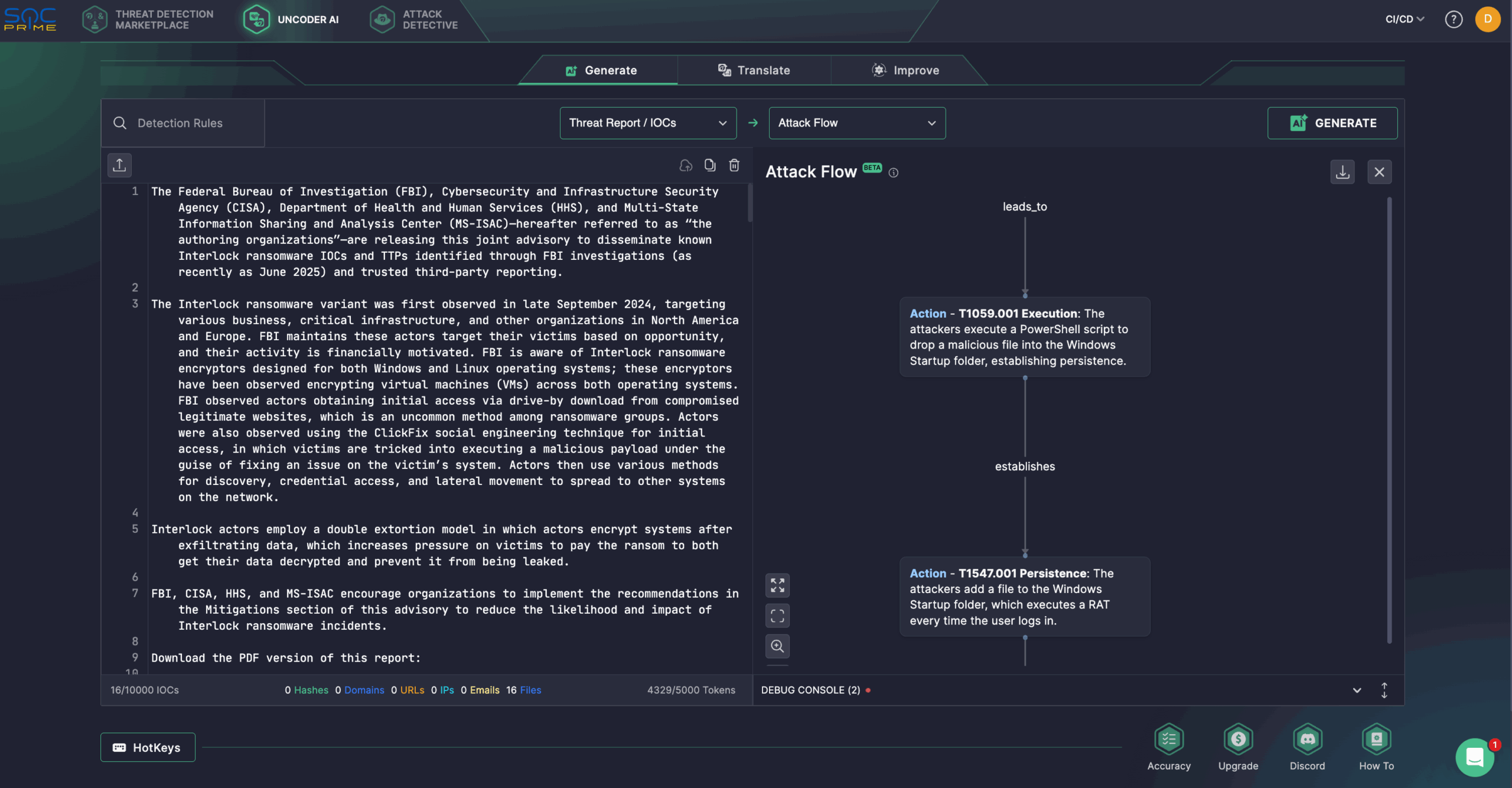

Los expertos en seguridad también pueden agilizar la investigación de amenazas usando Uncoder AI, un IDE privado y asistente de detección. Genera algoritmos de detección a partir de informes de amenazas, realiza búsquedas IOC rápidas, predice etiquetas ATT&CK, optimiza consultas con sugerencias de IA y las traduce a múltiples formatos SIEM, EDR y Data Lake. Por ejemplo, defensores pueden usar la alerta aa25-203a para generar un Attack Flow con un solo clic.

Análisis del ataque de ransomware Interlock cubierto en la alerta aa25-203a

El grupo de ransomware Interlock es una amenaza relativamente reciente en el panorama cibernético, pero ha avanzado rápidamente en sofisticación e impacto. Desde septiembre de 2024, los operadores de Interlock han atacado a un amplio espectro de empresas e infraestructuras críticas en Norteamérica y Europa. Estos actores, motivados financieramente y oportunistas, buscan infiltrarse en sistemas y obstaculizar servicios esenciales, aplicando un modelo de doble extorsión: cifran y exfiltran datos, entregan un código único y dirigen a las víctimas a contactar vía Tor (.onion), sin una demanda de rescate inicial.

Hasta ahora, Interlock se ha centrado en cifrar máquinas virtuales, sin afectar hosts, estaciones de trabajo ni servidores físicos, aunque esto puede cambiar en campañas futuras. Además, las agencias informantes han observado similitudes entre Interlock y variantes de ransomware Rhysida.

Los investigadores detectaron que los actores de Interlock emplean técnicas inusuales de acceso inicial, como descargas drive-by desde sitios comprometidos y la técnica ClickFix, que engaña a los usuarios para ejecutar un comando PowerShell codificado en Base64 mediante un CAPTCHA falso. Anteriormente, camuflaban payloads como actualizaciones de navegador; recientemente imitan actualizaciones de software de seguridad. Tras la ejecución, el malware instala un RAT personalizado mediante PowerShell, lo coloca en la carpeta de inicio y establece persistencia modificando la clave “Chrome Updater” en el registro de Windows.

Además, los atacantes usan scripts PowerShell para recopilar información del sistema, seguido del despliegue de herramientas C2 como Cobalt Strike, SystemBC, Interlock RAT5 y NodeSnake RAT. Una vez dentro, ejecutan comandos para instalar un ladrón de credenciales (cht.exe) y un keylogger (klg.dll), registrando credenciales y pulsaciones. También emplean Stealers como Lumma y Berserk para escalar privilegios. Para exfiltración en la nube, usan Azure Storage Explorer y AzCopy, y WinSCP para robo de datos. El movimiento lateral se realiza mediante RDP, AnyDesk y PuTTY, y en algunos casos Kerberoasting para obtener privilegios de administrador de dominio.

Como medidas de mitigación, las agencias recomiendan una estrategia de defensa en múltiples capas: filtrado DNS, firewalls de acceso web, políticas de contraseñas NIST‑compatible, MFA, ICAM, actualización constante de software y firmware, priorización del parcheo de CVEs, segmentación de red para limitar movimiento lateral, acompañadas del uso de la suite completa de productos de SOC Prime, respaldada por IA, automatización, CTI en tiempo real y principios de zero‑trust, permitiendo a organizaciones de múltiples sectores adoptar una estrategia de ciberseguridad escalable y preparada para el futuro.