Los defensores han identificado una campaña altamente sofisticada orquestada por los actores de amenaza GrayAlpha. En esta campaña, los hackers emplean actualizaciones falsas del navegador y otros vectores de infección para entregar cepas maliciosas avanzadas, un cargador PowerShell personalizado recientemente descubierto llamado PowerNet, y NetSupport RAT. Notablemente, los adversarios detrás de esta campaña están vinculados al grupo nefasto, motivado financieramente y ampliamente reconocido como FIN7.

Detectar Actividad Maliciosa Asociada Con la Operación GrayAlpha

El cibercrimen está proyectado para costar al mundo $10.5 billones anualmente para 2025, impulsado por ataques cada vez más sofisticados motivados financieramente. A medida que las amenazas digitales se vuelven más complejas, los grupos motivados por el dinero como FIN7 permanecen activos, a pesar de las afirmaciones de su disolución en 2023. De hecho, recientemente, investigadores de seguridad descubrieron una sofisticada campaña de un nuevo grupo de amenazas, GrayAlpha. Esto muestra un solapamiento significativo con el infame FIN7, señalando la evolución—no la desaparición—de uno de los actores de cibercrimen más prolíficos de la última década.

Regístrate en la Plataforma SOC Prime para obtener un conjunto curado de reglas Sigma para detectar actividad maliciosa asociada con GrayAlpha respaldado por un conjunto completo de productos para ingeniería de detección impulsada por IA, cacería de amenazas automatizada y detección avanzada de amenazas. Simplemente presiona el botón Explorar Detecciones a continuación e inmediatamente profundiza en un conjunto de detección relevante.

Los defensores cibernéticos que busquen contenido más relevante para detectar ataques cibernéticos vinculados al grupo FIN7 pueden acceder a toda la colección de algoritmos de detección relevantes buscando en el Mercado de Detección de Amenazas con la etiqueta “FIN7”.

Todas las reglas son compatibles con múltiples tecnologías SIEM, EDR y Data Lake, y están mapeadas a MITRE ATT&CK® para agilizar la investigación de amenazas. Además, cada regla está enriquecida con metadatos extensos, incluidos CTI referencias, líneas de tiempo de ataques, configuraciones de auditoría, recomendaciones de triaje, y más.

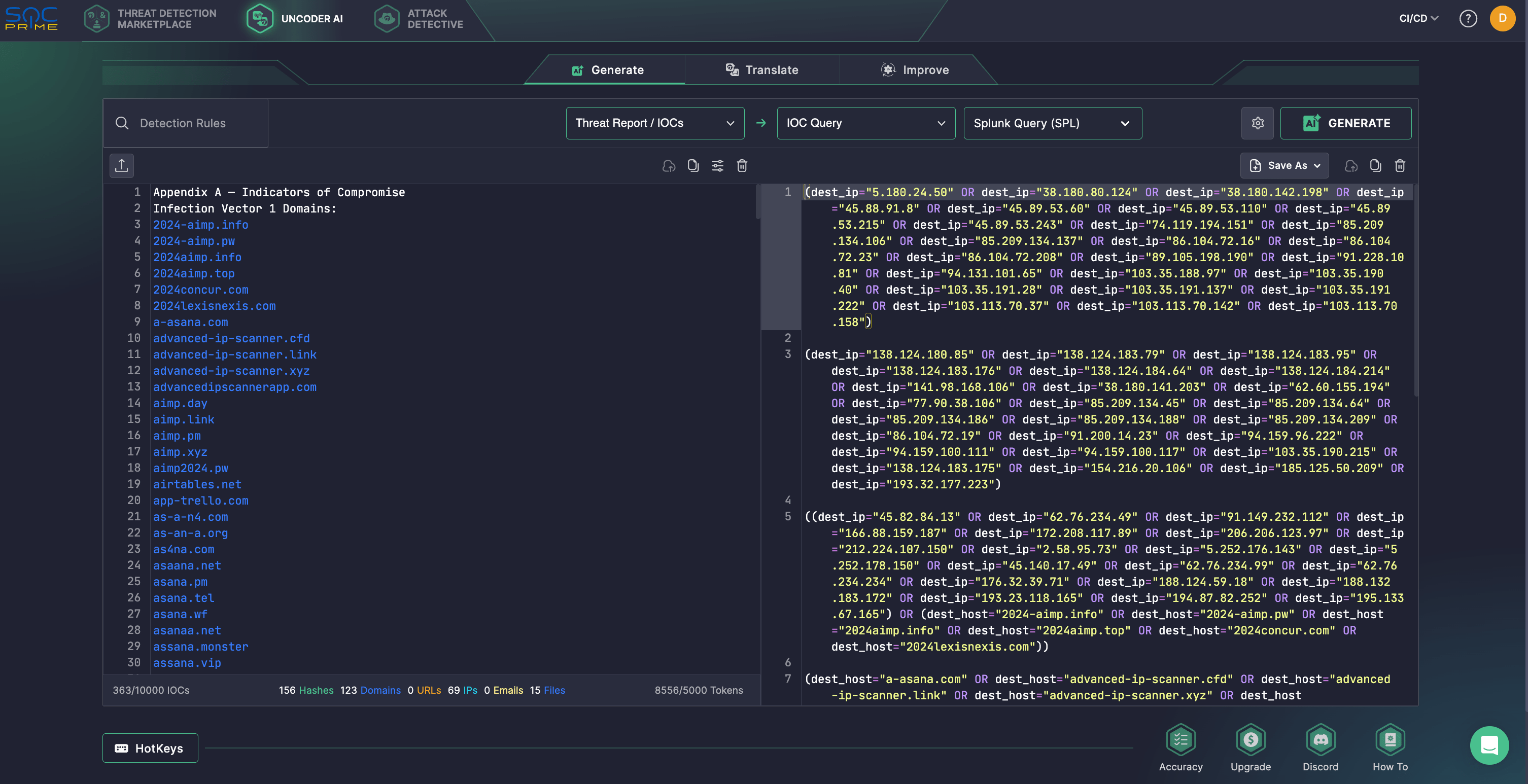

Los ingenieros de seguridad también pueden aprovechar Uncoder AI—un IA privada y no agencial diseñado específicamente para la ingeniería de detección informada por amenazas. Con Uncoder, los defensores pueden convertir automáticamente los IOC del informe exclusivo de Recorded Future en consultas de caza accionables, permitiendo una investigación eficiente de la actividad de GrayAlpha. Además, Uncoder apoya la creación de lógica de detección a partir de informes de amenazas en bruto, la predicción de etiquetas ATT&CK, la optimización de consultas impulsada por IA, y la traducción de contenido de detección a través de múltiples plataformas.

Análisis de la Operación GrayAlpha

Insikt Group de Recorded Future descubrió una nueva campaña ofensiva avanzada vinculada a GrayAlpha, un grupo de hackers con lazos a la notoria organización FIN7 motivada financieramente. La infraestructura adversaria incluye dominios recientemente registrados utilizados para la entrega de cargas útiles y direcciones IP adicionales vinculadas a la campaña maliciosa. Los investigadores han descubierto un nuevo cargador PowerShell personalizado llamado PowerNet, diseñado para descomprimir y ejecutar el NetSupport RAT, así como otro cargador denominado MaskBat, una variante ofuscada que comparte similitudes con FakeBat, que contiene artefactos asociados con GrayAlpha.

La investigación reveló tres métodos de infección principales: mensajes engañosos de actualización del navegador, sitios web falsos de descarga de 7-Zip, y un sistema de distribución de tráfico (TDS) identificado como TAG-124, cuyo uso no se había informado públicamente antes. Aunque se observaron los tres vectores de infección de manera concurrente, solo los sitios falsos de 7-Zip permanecieron activos en el momento del análisis, con nuevos dominios registrados tan recientemente como abril de 2025. Notablemente, un escrutinio adicional de estos dominios llevó a la identificación de un individuo potencialmente vinculado a la operación GrayAlpha.

GrayAlpha es una banda de hackers estrechamente ligada al FIN7 respaldado por Rusia, una organización cibercriminal prolífica y técnicamente avanzada que ha estado activa desde al menos 2013. FIN7 opera como una empresa profesional, con equipos dedicados al desarrollo de malware, phishing y lavado de dinero, apuntando principalmente al sector minorista, hotelero y financiero para robar datos de pago y acceder a redes corporativas.

Con el tiempo, FIN7 se expandió al ransomware, asociándose con grupos como REvil y Maze y ejecutando sus propias operaciones como Darkside and BlackMatter. A mediados del verano de 2024, el colectivo de hacking FIN7 utilizó anuncios de Google armados mientras suplantaban marcas populares para entregar NetSupport RAT a través de cargas útiles MSIX, resaltando la continua adaptabilidad y persistencia del grupo en el panorama del crimen cibernético.

Durante el último año, los investigadores rastrearon tres vectores de infección principales utilizados por GrayAlpha para entregar NetSupport RAT: páginas de actualización de software falsas, sitios de descarga maliciosos de 7-Zip y el sistema de distribución de tráfico TAG-124 (TDS). Estas campañas aprovecharon los cargadores basados en PowerShell PowerNet y MaskBat.

En cuanto al primer vector de ataque, GrayAlpha ha estado operando sitios de actualizaciones falsas del navegador desde al menos abril de 2024, suplantando marcas como Google Meet, SAP Concur, CNN y otras. Estos sitios suelen incluir scripts para huellas digitales de dispositivos víctimas, como getIPAddress() and trackPageOpen(), y entregan cargas útiles a través de endpoints como /download.php o sus variantes. Algunas campañas incluso aprovecharon dominios comprometidos o nombrados arbitrariamente, a menudo vinculados a cuentas de correo electrónico sospechosas y hospedados en infraestructura maliciosa compartida.

El segundo vector de infección involucró sitios falsos de descarga de 7-Zip, que utilizaban los mismos scripts de huellas digitales del host que otras páginas de software suplantadas y entregaron el cargador PowerNet personalizado. PowerNet típicamente verifica si la máquina objetivo pertenece a un dominio empresarial antes de proceder, deteniendo la ejecución si la verificación falla. Los defensores identificaron cinco variantes de PowerNet, algunas de las cuales omiten la verificación del dominio, mientras que otras recuperan la carga útil desde una URL remota en lugar del paquete MSIX. Notablemente, el código de verificación empresarial también aparece en el Usradm Loader, una herramienta vinculada al grupo WaterSeed afiliado a FIN7.

Activo desde abril de 2024, la campaña de 7-Zip fue el único vector aún en uso cuando Insikt Group publicó sus descubrimientos, con el último dominio registrado en abril de 2025.

The third attack vector relied on the TAG-124 TDS, a network of compromised WordPress sites that distribute malware through fake browser update pages and the ClickFix tactic. First seen in August 2024, this marked GrayAlpha’s initial use of TAG-124 and was also used to deploy PowerNet.

Los tres métodos de ataque en última instancia llevaron a infecciones con NetSupport RAT, que comparte identificadores de licencia con muestras previamente atribuidas a FIN7, reforzando el vínculo entre GrayAlpha y el nefasto grupo cibercriminal.

Como posibles pasos de mitigación para reducir los riesgos de ataques GrayAlpha, los defensores recomiendan monitorear de cerca el paisaje de amenazas, imponer controles de acceso estrictos basados en el principio de privilegio mínimo y limitar el almacenamiento de datos sensibles para minimizar el impacto en caso de una violación. Aunque las campañas APT suelen asociarse con actores de amenaza respaldados por naciones, GrayAlpha ilustra que los cibercriminales motivados financieramente pueden exhibir niveles comparables de persistencia. A medida que las operaciones ofensivas se vuelven más especializadas y colaborativas mientras reflejan la estructura de RaaS, las organizaciones deben adoptar una estrategia de ciberseguridad flexible y amplia para mantenerse al frente de las amenazas en evolución. La Plataforma SOC Prime equipa a los equipos de seguridad con un conjunto completo de productos listos para la empresa impulsados por la fusión de capacidades de IA, automatización e inteligencia de amenazas en tiempo real para permitir que las organizaciones progresivas anticipen ataques sofisticados y minimicen los riesgos de violaciones de datos.