Los defensores arrojan luz sobre un conjunto de vulnerabilidades en Ivanti Cloud Service Appliances (CSA) que pueden ser encadenadas para una explotación posterior. La última alerta conjunta de CISA y FBI notifica a la comunidad global de defensores al menos dos cadenas de explotación utilizando vulnerabilidades en Ivanti rastreadas como CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 y CVE-2024-9380. Los adversarios pueden aprovechar las cadenas de explotación usando las flas para lograr acceso inicial, ejecutar RCE, robar credenciales e implementar malware en redes objetivo.

Detecte las cadenas de explotación CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 y CVE-2024-9380

Las vulnerabilidades de las Ivanti Cloud Service Appliances (CSA) representan un riesgo significativo para la seguridad empresarial debido al papel crucial que estos sistemas desempeñan en la gestión de acceso remoto seguro y autenticación. Comúnmente desplegados como sistemas orientados a Internet, los CSA de Ivanti son particularmente atractivos para los atacantes que buscan explotar debilidades para el acceso no autorizado a redes empresariales sensibles.

Las más recientes cadenas de explotación utilizando vulnerabilidades CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 y CVE-2024-9380 se están usando activamente en la naturaleza. Estos exploits permiten a los atacantes ejecutar varias acciones maliciosas tomando control de los sistemas empresariales. Para abordar esta amenaza creciente, es esencial una acción inmediata por parte de los defensores cibernéticos.

The Plataforma SOC Prime para la defensa cibernética colectiva proporciona reglas de detección curadas que abordan intentos de explotación de las últimas vulnerabilidades de CSA de Ivanti. Respaldado por un kit de herramientas completo para investigación de amenazas e ingeniería de detección, la plataforma empodera a las organizaciones para defenderse proactivamente contra amenazas emergentes. Simplemente pulse el Explorar Detecciones botón a continuación y acceda inmediatamente a un conjunto de detección relevante que cubre los intentos de explotación descritos en el consejo AA25-022A.

Todas las reglas están mapeadas al marco MITRE ATT&CK® y son compatibles con más de 40 soluciones de SIEM, EDR y Data Lake. Cada regla está enriquecida con extensiva CTI, incluyendo referencias de medios, líneas de tiempo de ataque, configuraciones de auditoría y otros metadatos.

Los expertos en seguridad que busquen más contenido de detección que coincida con el caso de uso de detección proactiva de explotación de vulnerabilidades pueden acceder a toda la colección de reglas Sigma navegando por el Mercado de Detección de Amenazas a través de la etiqueta CVE. Además, los defensores cibernéticos siempre pueden estar al tanto de las últimas amenazas con nuestro principal tablero de Amenazas Activas – ahora disponible de forma gratuita con Acceso Personal a la Plataforma SOC Prime.

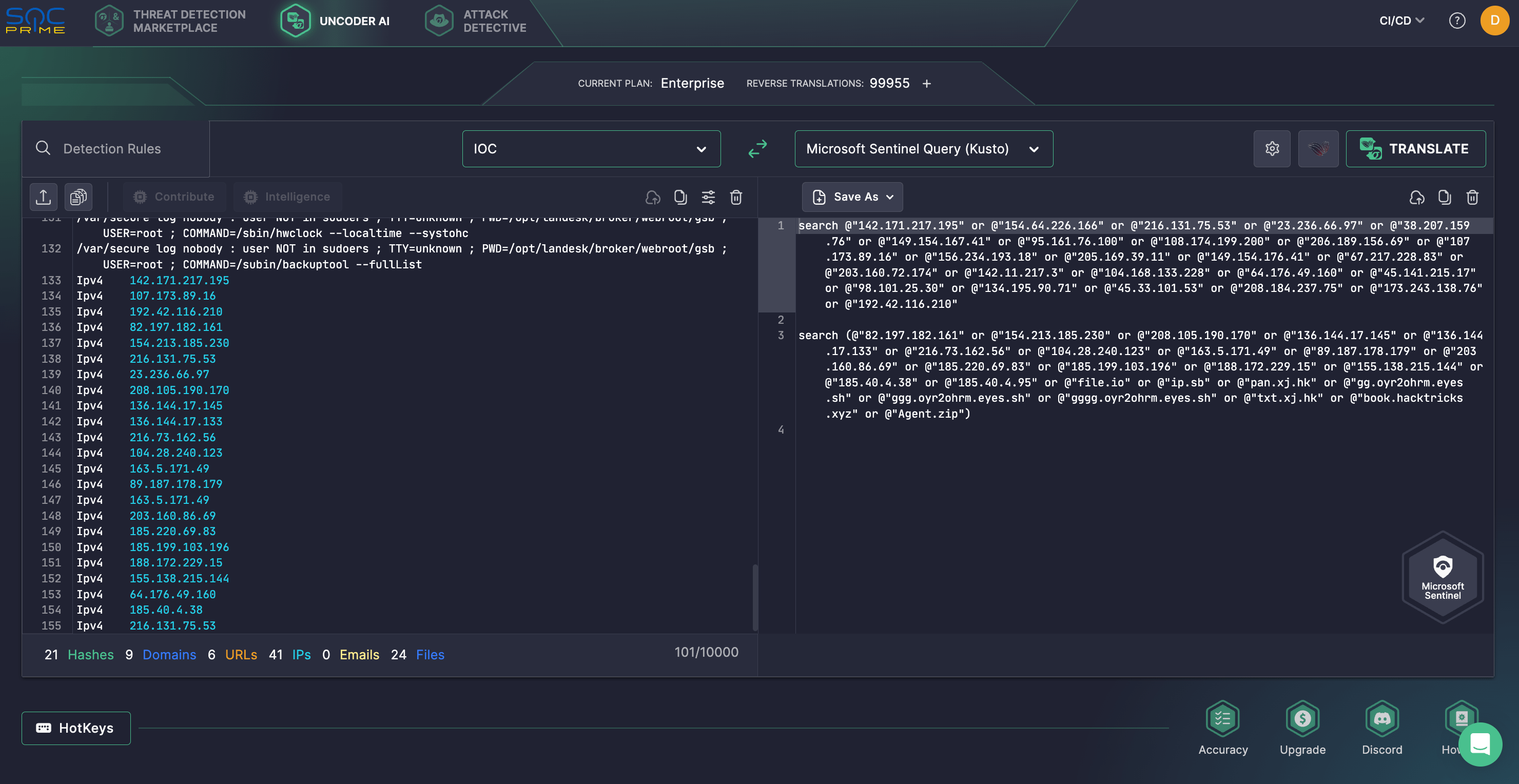

Además, para simplificar la investigación de amenazas, los expertos en seguridad pueden buscar sin problemas los IOCs proporcionados en el consejo AA25-022A de CISA. Confíe en el Uncoder AI de SOC Prime para crear consultas personalizadas basadas en IOCs en cuestión de segundos y trabajar automáticamente con ellas en el entorno SIEM o EDR de su elección. Anteriormente disponible solo para clientes corporativos, Uncoder AI ahora está accesible para investigadores individuales, ofreciendo todas sus capacidades. Consulte los detalles aquí.

Análisis de Vulnerabilidades Críticas en Ivanti CSA

El 22 de enero de 2025, CISA y FBI emitieron una alerta conjunta de ciberseguridad AA25-022A tras la explotación de vulnerabilidades críticas en Ivanti CSA, incluyendo CVE-2024-8963, una falla de evadido administrativo, CVE-2024-9379, una vulnerabilidad de inyección SQL, junto con fallas RCE rastreadas como CVE-2024-8190 y CVE-2024-9380.

Los adversarios utilizaron las vulnerabilidades mencionadas anteriormente en cadenas de explotación para acceso inicial, RCE, robo de credenciales y despliegue adicional de webshell en redes comprometidas. Los atacantes utilizaron principalmente dos cadenas de explotación de vulnerabilidad: una combinando CVE-2024-8963 con CVE-2024-8190 y CVE-2024-9380, y otra vinculando CVE-2024-8963 con CVE-2024-9379. En un incidente confirmado, los atacantes se movieron lateralmente a dos servidores adicionales.

En septiembre de 2024, el proveedor emitió dos consejos de seguridad revelando la explotación de CVE-2024-8190 and CVE-2024-8963. En octubre de 2024, Ivanti dio seguimiento con otro consejo sobre la explotación de CVE-2024-9379, CVE-2024-9380, y CVE-2024-9381.

Según los consejos del proveedor, los cuatro problemas de seguridad afectan la versión 4.6x de Ivanti CSA anteriores a la compilación 519, mientras que CVE-2024-9379 y CVE-2024-9380 también afectan a las versiones 5.0.1 y anteriores. Según Ivanti, estas vulnerabilidades no han sido explotadas en la versión 5.0.

Los informes de ciberseguridad indican que estas vulnerabilidades se explotaron como días cero. Debido a la evidencia de explotación activa, CISA las incluyó en su Catálogo de Vulnerabilidades Explotadas Conocidas (KEV).

En la primera cadena de explotación, los hackers utilizaron CVE-2024-8963 junto con fallas de seguridad RCE CVE-2024-8190 y CVE-2024-9380. Inicialmente enviaron una solicitud GET para adquirir tokens de sesión y CSRF, seguida de una solicitud POST para manipular la función setSystemTimeZone y ejecutar código. En algunos casos, usaron scripts Python codificados en base64 para robar credenciales de administrador cifradas. Después de obtener las credenciales, los adversarios iniciaron sesión y usaron CVE-2024-9380 para ejecutar comandos con privilegios elevados. Implantaron webshells para persistencia y, en algunos casos, crearon un canal de C2 TCP inverso. En otro incidente, mantuvieron el acceso desactivando la vulnerabilidad DateTimeTab.php, removiendo webshells y limpiando rastros de explotación usando comandos sudo.

En la segunda cadena de explotación, los adversarios aprovecharon CVE-2024-8963 y CVE-2024-9379 para obtener acceso inicial vía una solicitud GET específica. Una vez dentro de la red objetivo, intentaron explotar CVE-2024-9379 para crear un webshell enviando solicitudes GET y POST con una inyección SQL en la entrada de intentos de bloqueo. La inyección dio luz verde a los atacantes para insertar un usuario en la tabla user_info, con código bash incrustado en la entrada. Aunque el intento de inicio de sesión falló, la aplicación procesó erróneamente el código bash, permitiendo a los adversarios usar comandos echo para construir un webshell. Sin embargo, no hay indicios de que hayan logrado crear uno funcional.

Dado que la versión 4.6 de Ivanti CSA se considera obsoleta y ya no recibe parches, lo que la hace altamente vulnerable a ciberataques, las organizaciones requieren ultra-responsividad para defenderse a tiempo contra intrusiones. Para reducir los riesgos de explotación de vulnerabilidades en Ivanti CSA, se aconseja encarecidamente a los administradores de red actualizar a la última versión soportada de Ivanti CSA. Se recomienda a las organizaciones recopilar y analizar logs y artefactos en busca de cualquier signo de actividad maliciosa y seguir la guía de respuesta a incidentes delineada en el consejo de CISA & FBI. Para elevar las defensas a escala e implementar una estrategia proactiva de ciberseguridad, Plataforma SOC Prime ofrece una suite completa de productos para detección avanzada de amenazas, caza de amenazas automatizada y detección basada en inteligencia como una solución altamente factible e innovadora contra intentos de explotación de vulnerabilidades cada vez mayores.