Actualización: Este artículo ha sido actualizado para reflejar los conocimientos de investigación de ESET del 11 de agosto de 2025, cubriendo los detalles emergentes del flujo de ataque.

A medida que el verano alcanza su punto máximo, el panorama de amenazas cibernéticas se intensifica igual de rápido. Tras la reciente divulgación de CVE-2025-8292, una vulnerabilidad use-after-free en Media Stream de Chrome, investigadores de seguridad han descubierto la explotación activa de un novedoso zero-day en WinRAR para entregar el malware RomCom.

Identificada como CVE-2025-8088, esta vulnerabilidad de traversal de rutas en la versión de Windows de WinRAR permite a los atacantes ejecutar código arbitrario mediante la creación de archivos de archivo maliciosos. Aunque los métodos exactos y los actores de amenaza detrás de la campaña permanecen desconocidos, el uso del backdoor RomCom sugiere la posible implicación de grupos hackers de origen ruso.

Detectar intentos de explotación de CVE-2025-8088 para la entrega de RomCom

Con más de 29,000 nuevas vulnerabilidades registradas por NIST este año, la carrera está en marcha para los equipos de ciberseguridad. Mientras que la explotación de vulnerabilidades sigue siendo el vector de ataque principal, y a medida que las amenazas cibernéticas se vuelven más sofisticadas, la detección proactiva es esencial para reducir la superficie de ataque y mitigar riesgos.

Regístrese ahora en la plataforma SOC Prime para acceder a una amplia biblioteca de reglas de detección enriquecidas con contexto e inteligencia de amenazas impulsada por IA, ayudándole a mantenerse un paso adelante de los ataques que aprovechan vulnerabilidades emergentes. La plataforma cuenta con detecciones seleccionadas que abordan la última explotación zero-day de WinRAR para la entrega de RomCom, respaldadas por una suite completa de productos para ingeniería de detección potenciada por IA, caza de amenazas automatizada y detección avanzada. Haga clic en el botón Explorar Detecciones abajo para sumergirse en el conjunto relevante de detección.

Los defensores cibernéticos también pueden navegar por el Threat Detection Marketplace usando la etiqueta “RomCom” para contenido más personalizado. Para explorar un conjunto más amplio de reglas relacionadas con la explotación de vulnerabilidades, simplemente aplique la etiqueta “CVE” para ver toda la colección.

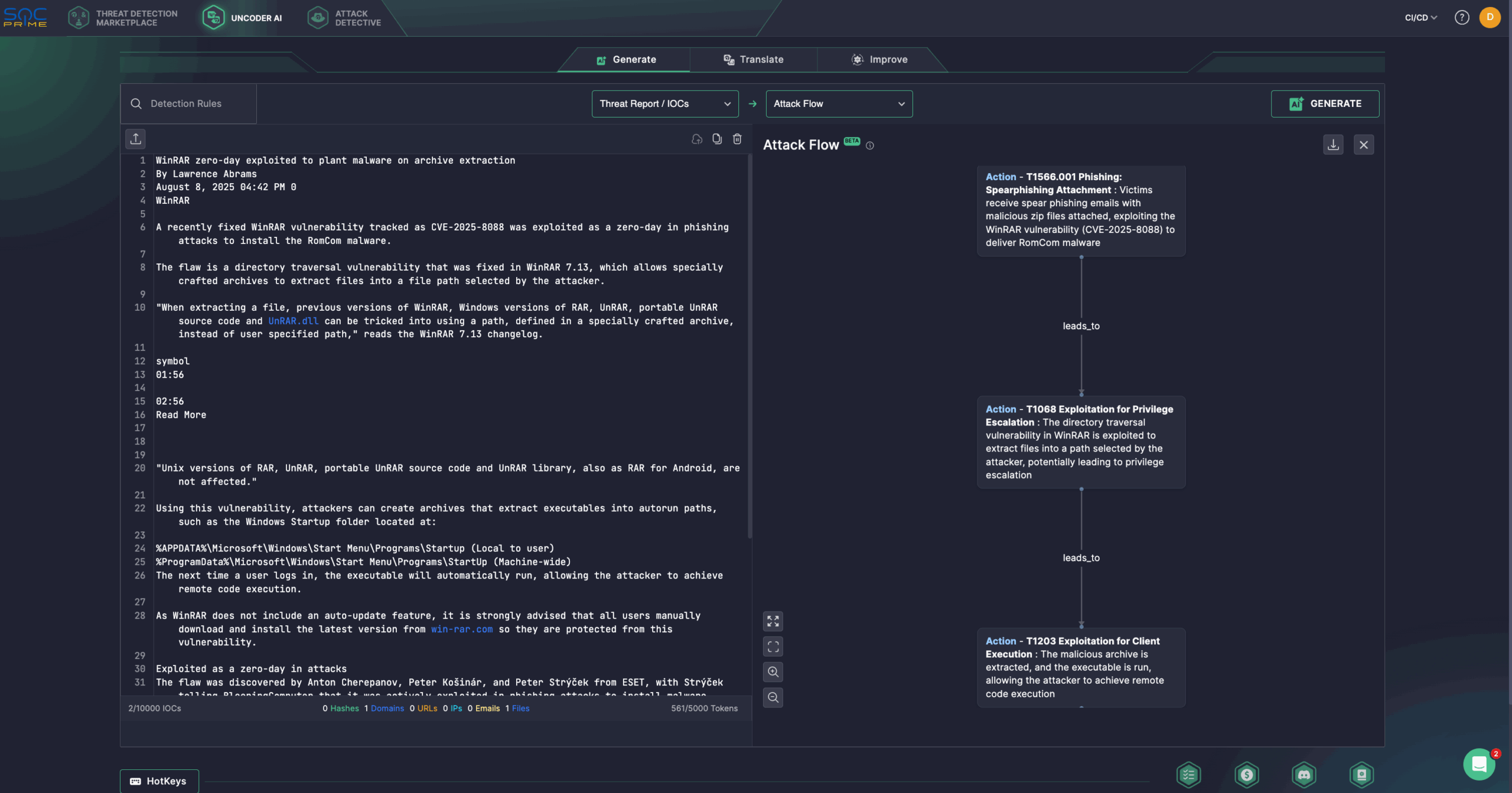

Además, los expertos en seguridad pueden agilizar la investigación de amenazas usando Uncoder AI, un IDE privado y copiloto para ingeniería de detección informada por amenazas. Genere algoritmos de detección a partir de informes de amenazas en bruto, habilite barridos rápidos de IOC, prediga etiquetas ATT&CK, optimice código de consultas con consejos de IA y traduzca entre múltiples lenguajes para SIEM, EDR y Data Lakes. Por ejemplo, los profesionales de seguridad pueden usar el último artículo de Bleeping Computer sobre CVE-2025-8088 para generar un diagrama de flujo de ataque en unos pocos clics. Alternativamente, los ingenieros de seguridad pueden confiar en Uncoder AI para convertir IOCs del repositorio de GitHub de ESET en consultas IOC personalizadas listas para ejecutarse en el entorno SIEM o EDR elegido y así cazar amenazas relacionadas con RomCom instantáneamente.

Análisis de CVE-2025-8088

Investigadores de seguridad han descubierto que la vulnerabilidad de WinRAR, identificada como CVE-2025-8088, fue explotada activamente como zero-day en campañas de phishing dirigidas para propagar el malware RomCom. Esta vulnerabilidad de traversal de rutas afecta la versión de Windows de WinRAR y permite a atacantes ejecutar código arbitrario mediante archivos de archivo maliciosos.

Según el aviso oficial, versiones anteriores de WinRAR (incluyendo Windows RAR, UnRAR, el código fuente portátil de UnRAR y UnRAR.dll) podían ser engañadas durante la extracción para usar una ruta maliciosamente manipulada en lugar de la esperada. Esto permite a los atacantes colocar archivos en ubicaciones no autorizadas.

Específicamente, los actores de amenazas pueden crear archivos de archivo que extraen ejecutables maliciosos en carpetas de ejecución automática, como la carpeta específica de usuario %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup o la carpeta de máquina completa %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp. Esto permite que el malware se ejecute automáticamente en el próximo inicio de sesión del usuario, otorgando a los atacantes ejecución remota de código para instalar el backdoor RomCom.

Cabe destacar que las versiones Unix de RAR, UnRAR, el código fuente portátil de UnRAR, la librería UnRAR y RAR para Android no se ven afectadas por esta vulnerabilidad.

La familia de malware RomCom está vinculada a un colectivo de hackers de origen ruso, conocido por varios alias, incluidos UAT-5647, Storm-0978, Tropical Scorpius, UAC-0180 y UNC2596. Se cree que este grupo también está detrás de las operaciones del infame ransomware Cuba. Reconocidos por sus técnicas avanzadas de hacking, han estado activos al menos desde 2019 y son notorios por desplegar varias familias de malware, incluyendo RomCom RAT y SystemBC. En 2022, actores de amenaza usaron el backdoor RomCom para atacar órganos estatales ucranianos, lo que indica posibles vínculos con operaciones de ciberespionaje a favor del gobierno de Moscú.

La vulnerabilidad fue descubierta por los investigadores de ESET Anton Cherepanov, Peter Košinár y Peter Strýček, quienes la reportaron al proveedor. El último informe de ESET ha identificado tres cadenas de ataque separadas que entregan iteraciones conocidas del malware RomCom: Mythic Agent, SnipBot y MeltingClaw. La cadena de ejecución de Mythic Agent se activa mediante Updater.lnk, que agrega msedge.dll a una ubicación del registro COM hijack. Este DLL descifra shellcode AES y se ejecuta solo si el dominio del sistema coincide con un valor codificado, lanzando el agente Mythic para comunicaciones C2, ejecución de comandos y entrega de carga útil.

Otra cadena de infección que provoca la distribución del malware variante SnipBot se inicia al lanzar Display Settings.lnk, que ejecuta ApbxHelper.exe (una versión manipulada de PuTTY CAC con un certificado inválido). Verifica al menos 69 documentos abiertos recientemente antes de descifrar shellcode que recupera más cargas desde servidores controlados por el atacante.

La tercera vulnerabilidad de ejecución vinculada a la entrega del malware MeltingClaw se inicia mediante Settings.lnk, que a su vez ejecuta Complaint.exe (RustyClaw). Este descarga un DLL de MeltingClaw que obtiene y ejecuta módulos maliciosos adicionales desde la infraestructura del adversario.

El problema fue solucionado en WinRAR versión 7.13, lanzada el 30 de julio de 2025, por lo que se insta a los usuarios a actualizar a esta versión segura de inmediato. Además, para adelantarse a los atacantes y detectar proactivamente posibles intentos de explotación, los equipos de seguridad pueden confiar en la suite completa de productos de SOC Prime, respaldada por IA, automatización e inteligencia de amenazas en tiempo real, fortaleciendo las defensas de la organización a gran escala.