¡Alerta de seguridad para los defensores cibernéticos! Microsoft ha arreglado recientemente una vulnerabilidad crítica de elevación de privilegios (CVE-2023-23397) que afecta a Microsoft Outlook para Windows y que permite a los adversarios extraer contraseñas por hash de instancias objetivo. Notablemente, la falla ha sido explotada en la naturaleza como un día cero desde abril de 2022, siendo utilizada en ciberataques contra el gobierno, militares y organizaciones de infraestructuras críticas en toda Europa.

Detección de CVE-2023-23397

Con el número cada vez mayor de fallos de seguridad que afectan a los productos de software de uso extendido, la detección proactiva de explotación de vulnerabilidades ha estado entre los casos de uso de seguridad más importantes en 2021-2022 y sigue manteniendo la posición principal. La infame vulnerabilidad de escalada de privilegios marcada como CVE-2023-23397 con una calificación de gravedad de 9.8 según el puntaje CVSS impacta todas las versiones de Microsoft Outlook. Siendo activamente explotada en la naturaleza, esta vulnerabilidad de Microsoft Outlook, cuando es abusada por atacantes, puede representar una amenaza seria para las organizaciones que dependen de estos populares productos de Microsoft. Para ayudar a las organizaciones a detectar oportunamente la actividad adversaria y detectar proactivamente los patrones de explotación de CVE-2023-23397, el equipo de SOC Prime ha lanzado recientemente reglas relevantes de Sigma. Siga los enlaces a continuación para acceder instantáneamente a estas detecciones mapeadas al marco MITRE ATT&CK v12 y convertibles al instante a las soluciones líderes de la industria SIEM, EDR y XDR.

Posibles Patrones de Explotación de Microsoft Outlook [CVE-2023-23397] (vía process_creation)

Esta regla Sigma aborda la táctica de acceso a credenciales con la autenticación forzada (T1187) utilizada como su técnica principal.

Outlook Usado para Abrir Archivo de Mensaje Independiente con Ubicación Sospechosa (vía cmdline)

La regla Sigma antes referenciada también aborda la táctica de acceso a credenciales con la técnica de autenticación forzada (T1187) junto con la táctica de acceso inicial representada por la técnica de phishing (T1566).

Al hacer clic en el Explorar Detecciones botón, las organizaciones pueden obtener acceso instantáneo a aún más algoritmos de detección destinados a ayudar a identificar el comportamiento malicioso vinculado a los intentos de explotación de CVE-2023-23397 que potencialmente pueden afectar sus instancias de Microsoft Outlook. Para una investigación de amenazas simplificada, los equipos también pueden profundizar en los metadatos relevantes, incluyendo referencias ATT&CK y CTI.

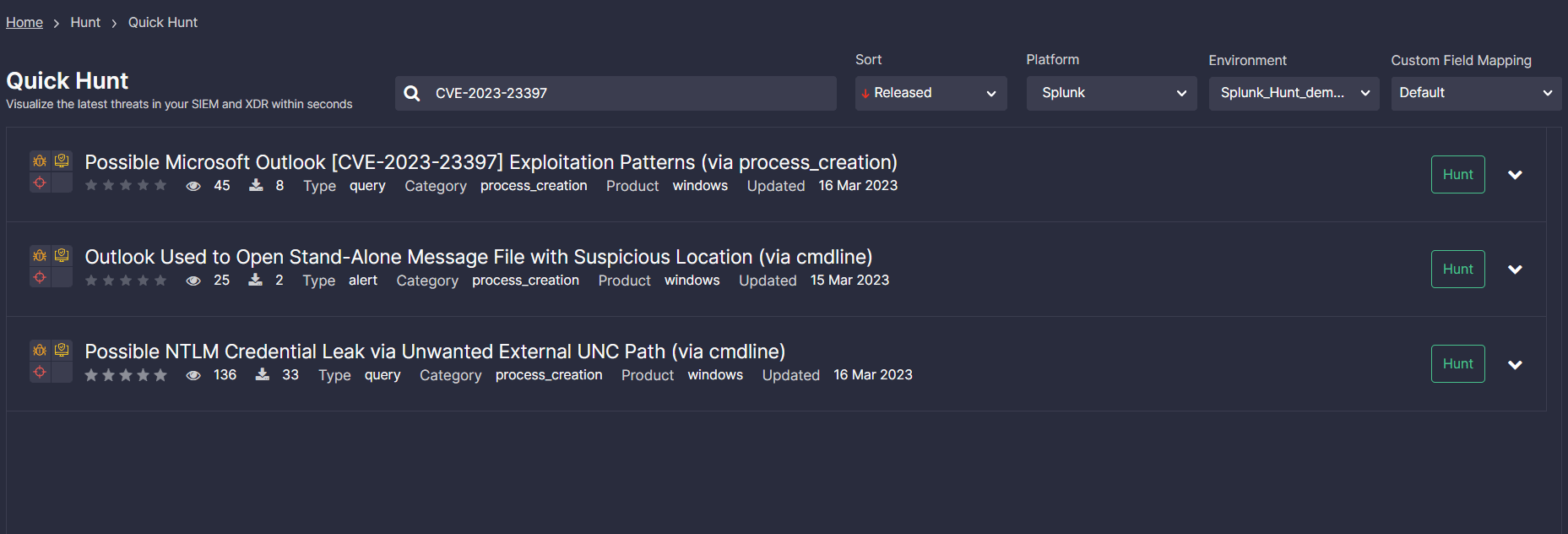

Los equipos también pueden aprovechar al máximo el módulo Quick Hunt de SOC Prime para buscar amenazas relacionadas con los intentos de explotación de CVE-2023-23397. Aplique la etiqueta personalizada “CVE-2023-23397” para filtrar la lista de consultas verificadas según sus necesidades actuales, seleccione su plataforma y entorno, y profundice al instante para cazar, ahorrando segundos en su investigación de amenazas.

Análisis de Día Cero de Microsoft Outlook: CVE-2023-23397

El martes de parches de marzo de 2023 ha arrojado luz sobre una notoria vulnerabilidad de elevación de privilegios (CVE-2023-23397) que afecta a todas las versiones de Microsoft Outlook para Windows. El error permite a los atacantes obtener credenciales NTLM al enviar un correo electrónico malicioso a la víctima. Según el aviso de Microsoft, no se requiere interacción del usuario ya que el correo electrónico se activa automáticamente cuando es recuperado y procesado por el servidor de correo.

A pesar de que se considera que la autenticación NTLM es riesgosa, todavía se utiliza en sistemas más nuevos para hacerlos compatibles con los más antiguos. La autenticación, en este caso, se realiza con hashes de contraseñas que el servidor obtiene de un cliente mientras accede al recurso compartido. CVE-2023-23397 permite a los hackers robar esos hashes, que luego se aprovechan para la autenticación exitosa a la red de interés.

La vulnerabilidad fue descubierta por primera vez por CERT de Ucrania y luego investigada por los equipos de Inteligencia de Amenazas e Incidentes de Microsoft. Los investigadores de Microsoft atribuyen sus intentos de explotación a actores de amenazas respaldados por Rusia involucrados en ciberataques dirigidos a organizaciones europeas.

Los investigadores de ciberseguridad asumen que la actividad maliciosa puede estar vinculada al infame colectivo de hackers respaldado por la nación rusa rastreado como APT28 (también conocido como Fancy Bear APT o UAC-0028). Basado en la investigación por el Servicio Estatal de Comunicaciones Especiales y Protección de la Información de Ucrania (SSSCIP), los actores de amenazas APT28 estuvieron detrás de una serie de ciberataques dirigidos a inhabilitar la infraestructura crítica de Ucrania a principios de la primavera de 2022. Este colectivo de hackers también ha sido observado en una serie de otras campañas adversarias contra Ucrania en 2022, en las cuales armaron la vulnerabilidad de día cero CVE-2022-30190 de Windows para propagar Cobalt Strike Beacon y varias muestras de CredoMap malware en los sistemas comprometidos.

Como medidas potenciales de mitigación, los defensores cibernéticos recomiendan parchear a tiempo CVE-2023-23397 y aplicar el script de Microsoft para verificar que los mensajes en Exchange usen una ruta UNC y asegurarse de que no haya rastros de explotación de vulnerabilidades.

¿Buscando maneras de adelantarse a cualquier amenaza cibernética y siempre tener la detección para los TTP adversarios relacionados a mano? Obtenga acceso a más de 800 reglas para CVE actuales y emergentes para identificar los riesgos a tiempo y fortalecer su postura de ciberseguridad. Alcance 140+ reglas Sigma gratis o explore la lista completa de algoritmos de detección relevantes a través de On Demand en https://my.socprime.com/pricing/