Una vulnerabilidad crítica recientemente revelada en SAP NetWeaver, un fallo de carga de archivos sin autenticación que permite RCE y registrada como CVE-2025-31324, está siendo explotada activamente por varios grupos de estado-nación vinculados con China para atacar sistemas de infraestructura crítica. Los defensores atribuyen las intrusiones observadas a grupos de ciberespionaje chinos, que probablemente están vinculados al Ministerio de Seguridad del Estado de China (MSS) o a sus contratistas privados asociados.

Detectar intentos de explotación de CVE-2025-31324 vinculados a adversarios con nexos en China

As exploits de día cero definen cada vez más los ciberataques modernos, una falla de máxima gravedad en SAP NetWeaver CVE-2025-31324 ha seguido el mismo patrón, con una explotación generalizada desde abril de 2025 por grupos APT probablemente vinculados a China que atacan infraestructuras críticas.

Para resistir proactivamente los crecientes riesgos de intrusiones, regístrese en la Plataforma SOC Prime y acceda a un conjunto de reglas Sigma para la detección de exploits CVE-2025-31324 vinculados a la última campaña de grupos con nexos en China.

Los profesionales de seguridad que buscan más algoritmos de detección que aborden los exploits CVE-2025-31324 pueden explorar el Threat Detection Marketplace directamente por el ID de CVE, o seguir este enlace. Además, al usar la etiqueta CVE, los ciberdefensores pueden acceder a una colección más amplia de reglas para detectar la explotación de vulnerabilidades.

Las detecciones son compatibles con docenas de soluciones SIEM, EDR y Data Lake, y están alineadas con el marco MITRE ATT&CK®. También están enriquecidas con metadatos accionables para proporcionar un contexto completo de amenazas cibernéticas para una investigación en profundidad.

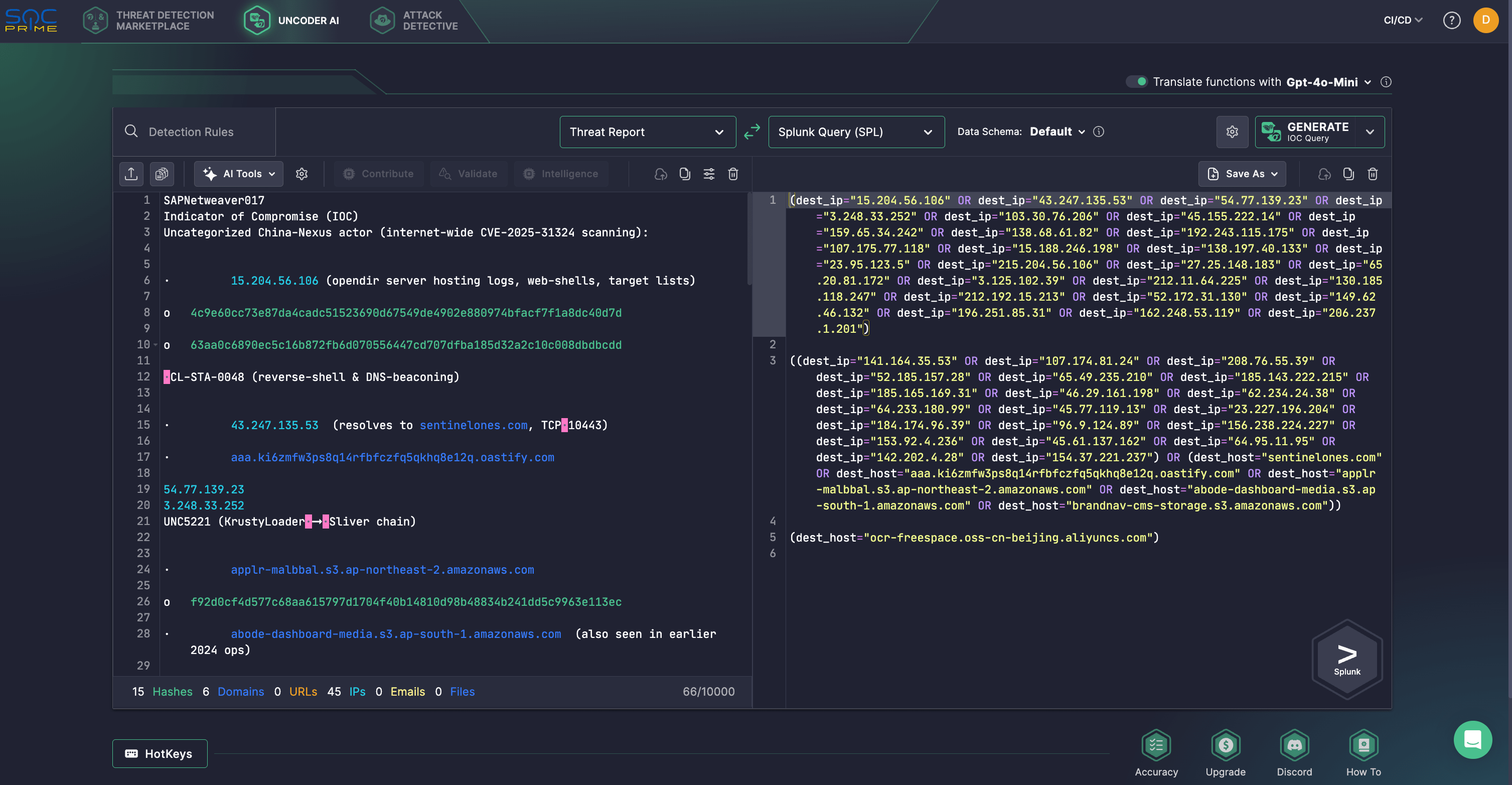

Los ingenieros de seguridad también pueden aprovechar Uncoder AI—una IA privada sin agente diseñada específicamente para la ingeniería de detección informada sobre amenazas. Con Uncoder, los defensores pueden convertir automáticamente los IOCs del informe dedicado de EclecticIQ en consultas de búsqueda accionables, permitiendo una investigación eficiente de la actividad APT con nexos en China explotando CVE-2025-31324. Además, Uncoder soporta la creación de lógica de detección a partir de informes de amenazas en bruto, predicción de etiquetas ATT&CK, optimización de consultas impulsada por IA y traducción de contenido de detección a través de múltiples plataformas.

Análisis de explotación de CVE-2025-31324 vinculado a grupos APT chinos

En abril de 2025, los defensores observaron campañas de explotación de alta intensidad que atacaban infraestructuras críticas al abusar de SAP NetWeaver Visual Composer y explotar una vulnerabilidad de máxima gravedad y día cero, CVE-2025-31324. Las operaciones de los adversarios están estratégicamente dirigidas a infiltrarse en infraestructuras críticas, robar datos sensibles y establecer acceso a largo plazo a redes globales de alto valor.

Analistas de EclecticIQ evalúan que los grupos vinculados a China APT son altamente propensos a estar llevando a cabo una campaña de escaneo y explotación a gran escala de internet dirigida a sistemas SAP NetWeaver. La campaña ha tenido como objetivo una variedad de sectores, incluyendo distribución de gas natural, servicios de gestión de agua y residuos en el Reino Unido, fabricantes de dispositivos médicos y empresas de petróleo y gas en los EE.UU., así como ministerios del gobierno de Arabia Saudita que supervisan políticas de inversión y financiera.

Se reveló evidencia de la magnitud de la campaña a través de un servidor controlado por adversarios alojado en la dirección IP 15.204.56[.]106, que contenía registros de eventos detallando la actividad en varios sistemas comprometidos. Se encontró que un servidor ubicado en esta dirección IP alojaba múltiples archivos, incluidos «CVE-2025-31324-results.txt», que documenta 581 instancias de SAP NetWeaver comprometidas y con puertas traseras con web shells, y otro archivo TXT que lista 800 dominios ejecutando SAP NetWeaver, sugiriendo que estos pueden ser objetivos futuros. Tras la explotación de CVE-2025-31324, los atacantes despliegan dos web shells para mantener acceso remoto persistente y ejecutar comandos arbitrarios en los sistemas infectados.

Los defensores atribuyen estas intrusiones a grupos de hackers chinos identificados como UNC5221, UNC5174 y CL-STA-0048. CL-STA-0048 intentó configurar un shell interactivo inverso con IP 43.247.135[.]53, previamente vinculado al grupo. Esta banda de hackers ha estado anteriormente vinculada a ataques en el sur de Asia, donde explotaron fallas conocidas en servidores IIS, Apache Tomcat y MS-SQL expuestos públicamente para desplegar web shells, shells inversos y malware PlugX. malware.

Otro grupo rastreado como UNC5221 usó un web shell para desplegar KrustyLoader, una herramienta basada en Rust capaz de entregar cargas útiles secundarias como Sliver, mantener persistencia y ejecutar comandos de shell. Otro grupo de hackers detrás de la explotación de CVE-2025-31324, conocido como UNC5174, fue observado descargando SNOWLIGHT, un cargador que se conecta a un servidor codificado para recuperar VShell, un RAT basado en Go, y el backdoor GOREVERSE.

Según los investigadores, es muy probable que los APTs afiliados a China continúen armando software empresarial expuesto a internet y dispositivos de borde en un esfuerzo por obtener acceso a largo plazo a infraestructuras críticas en todo el mundo.

Dada la explotación activa continua, se recomienda encarecidamente a los usuarios de SAP NetWeaver actualizar sus instancias a la última versión disponible como se detalla en la Nota de Seguridad de SAP #3594142. Como medidas potenciales de mitigación de CVE-2025-31324 en casos donde no sea posible parchear, el proveedor recomienda eliminar el componente sap.com/devserver_metadataupload_ear como se indica en la Nota de SAP #3593336. Además, el acceso a /developmentserver/metadatauploader debe limitarse a rangos de IP autenticados y de uso interno, y se debe bloquear el acceso no autenticado o de redes públicas usando reglas de WAF o firewall.

Dado que los grupos de amenazas vinculados a China están estratégicamente dirigidos a plataformas ampliamente utilizadas como SAP NetWeaver, probablemente debido a su rol crítico en entornos empresariales y su tendencia a contener vulnerabilidades sin parchear, una ultra-responsividad por parte de los defensores es un paso significativo para contrarrestar proactivamente las amenazas emergentes. Plataforma SOC Prime equipan a los equipos de seguridad con un conjunto de productos completo respaldado por tecnología AI-potenciada, capacidades automatizadas e inteligencia de amenazas en tiempo real para ayudar a las empresas globales a fortalecer sus defensas a gran escala.