Al final del verano de 2024, el FBI, el Departamento de Defensa y CISA emitieron una advertencia conjunta avisando a los expertos en ciberseguridad sobre un aumento en las operaciones de adversarios afiliados a Irán conocidos como Pioneer Kitten. Las agencias de ciberseguridad de EE. UU., en colaboración con socios internacionales, han emitido recientemente otra advertencia AA24-290A cubriendo el aumento de la actividad de actores de amenazas iraníes que aprovechan la fuerza bruta y el acceso a credenciales en sus operaciones ofensivas para comprometer organizaciones en varios sectores de infraestructura crítica. Los adversarios vinculados a Irán tienen como objetivo robar credenciales e información de redes, que pueden ser vendidas a ciberdelincuentes para facilitar un acceso adicional.

Detectar ciberataques de hackers iraníes descritos en el aviso AA24-290A de CISA

En 2024, los grupos APT de varias regiones del mundo, incluidos Irán, China, Corea del Norte y Rusia, mostraron un notable aumento en capacidades ofensivas dinámicas e innovadoras. Los hackers respaldados por Irán, reconocidos como una de las amenazas APT más formidables, están creando desafíos significativos para el panorama mundial de ciberseguridad a través de estrategias de ataque persistentes. La advertencia más reciente AA24-290A de las agencias estatales de EE. UU. y socios internacionales advierte sobre un aumento en el acceso a credenciales y ataques de fuerza bruta por parte de adversarios patrocinados por el estado iraní, destacando los riesgos elevados que enfrentan la infraestructura crítica, el gobierno, la salud y los sectores energéticos a nivel mundial.

Para mantenerse al tanto de la avalancha de ataques, los profesionales de la seguridad pueden confiar en SOC Prime Platform para la defensa cibernética colectiva que ofrece un conjunto completo de productos para la detección avanzada de amenazas, ingeniería de detección impulsada por IA y caza de amenazas automatizada. Los usuarios de la plataforma pueden acceder a la inteligencia de amenazas más reciente y a reglas de detección seleccionadas para amenazas emergentes liberadas bajo un SLA de 24 horas.

Presione el botón Explore Detections a continuación para profundizar inmediatamente en una pila de reglas Sigma dedicadas a abordar los TTPs descritos en la advertencia AA24-290A. Todas las reglas Sigma están mapeadas al marco MITRE ATT&CK®, enriquecidas con inteligencia adaptada y convertibles a más de 30 formatos de lenguaje SIEM, EDR y Data Lake. Alternativamente, los defensores cibernéticos pueden usar la etiqueta ‘AA24-290A’ para una búsqueda personalizada en el Threat Detection Marketplace.

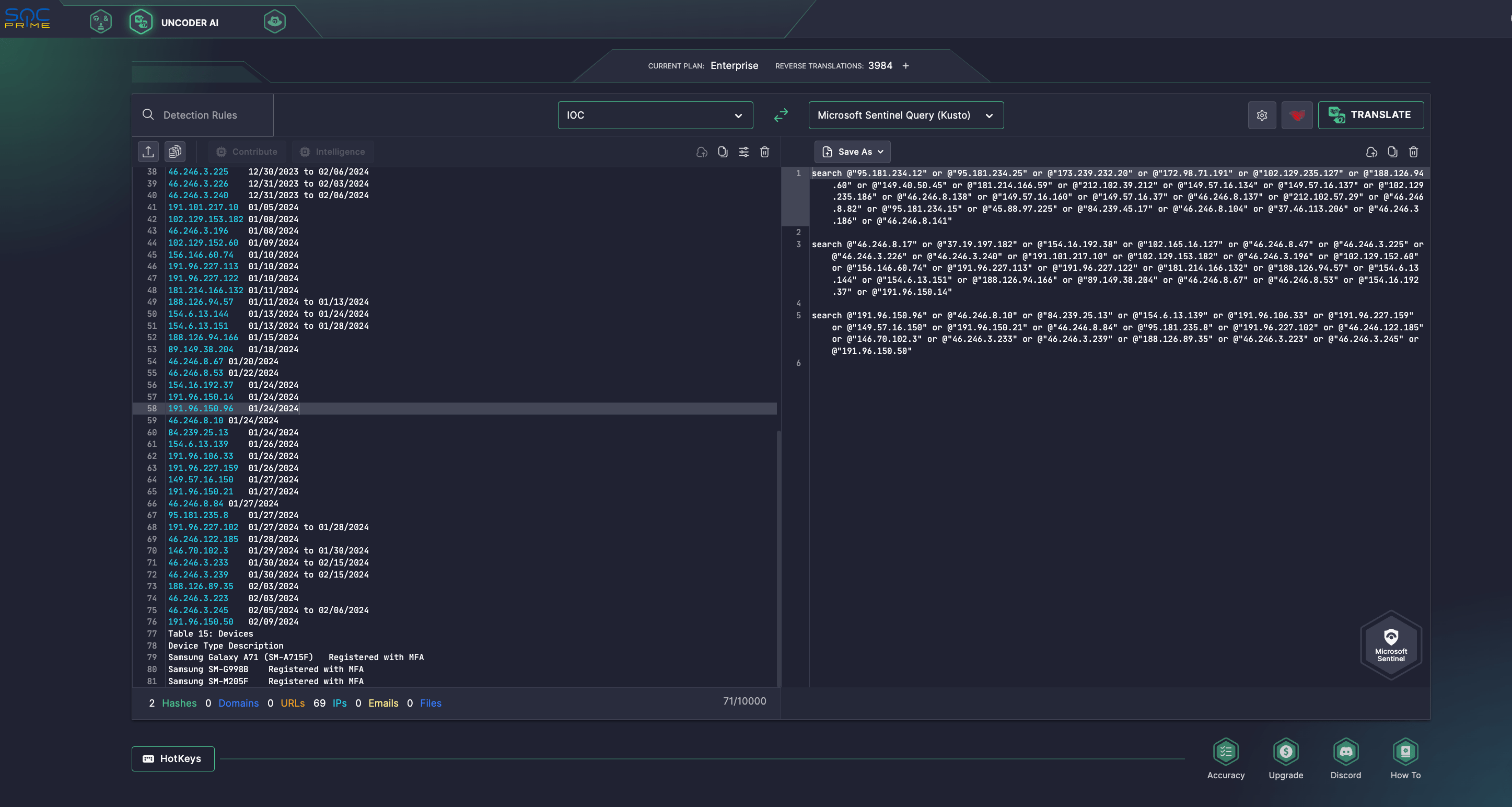

Los ingenieros de seguridad también pueden aprovechar Uncoder AI para acelerar el empaquetado de IOC y la búsqueda retrospectiva de los TTPs de los adversarios utilizados en el acceso a credenciales y ataques de fuerza bruta usando IOCs del aviso correspondiente convirtiéndolos instantáneamente en consultas personalizadas que coincidan con lenguajes específicos de SIEM, EDR y Data Lake.

Análisis de Actividades Vinculadas a Irán Cubiertas en la Alerta AA24-290A

La última advertencia de seguridad AA24-290A de las principales organizaciones autoras de EE. UU., incluidas el FBI, CISA, NSA y socios internacionales, notifica a los defensores sobre los riesgos crecientes de una operación ofensiva a gran escala liderada por grupos de hackers iraníes. Los adversarios aplican múltiples técnicas de ataques de fuerza bruta y actividad de acceso a credenciales para apuntar a organizaciones de infraestructura crítica, incluidos los sectores de salud, gobierno, TI, ingeniería y energía.

Desde mediados del otoño de 2024, los hackers iraníes han estado empleando técnicas de fuerza bruta, incluidas el «password spraying» y «push bombing» de MFA para comprometer cuentas de usuario y obtener acceso a las organizaciones. Realizaron reconocimiento de la red para recopilar más credenciales e información que podría proporcionar puntos de acceso adicionales. Las agencias creen que los actores iraníes venden esta información en foros cibernéticos, donde otros podrían usarla para actividades maliciosas adicionales.

Después de obtener acceso a las redes objetivo, los adversarios vinculados a Irán emplearon varios métodos para obtener credenciales adicionales, elevar privilegios y recopilar información sobre los sistemas y la red de la organización. También se movieron lateralmente dentro de la red y descargaron datos que podrían ayudar a otros hackers con un acceso y explotación más amplios.

Los adversarios aplicaron cuentas de usuario y correo electrónico de grupo legítimas, a menudo obtenidas a través de métodos de fuerza bruta como el «password spraying», para obtener acceso inicial a los sistemas de Microsoft 365, Azure y Citrix. También explotaron la «fatiga de MFA» enviando notificaciones push repetidas hasta que los usuarios las aprobaron. Una vez dentro, los actores registraron sus propios dispositivos con MFA para asegurar su acceso. En algunos casos, aprovecharon los registros abiertos de MFA o utilizaron una herramienta de restablecimiento de contraseñas de autoservicio para restablecer cuentas expiradas y habilitar MFA. Sus actividades a menudo involucraban VPNs, con muchas direcciones IP vinculadas al servicio VPN Private Internet Access.

Los hackers iraníes también aprovecharon RDP para movimiento lateral y emplearon herramientas y métodos de código abierto como la enumeración de SPN de Kerberos y volcados de directorios a través de la API Microsoft Graph de Active Directory para recopilar credenciales. También usaron herramientas como DomainPasswordSpray.ps1 para «password spraying» y Cmdkey para mostrar nombres de usuario y credenciales. Para la escalada de privilegios, los adversarios intentaron la suplantación del controlador de dominio, probablemente aprovechando la vulnerabilidad nefasta Zerologon rastreada como CVE-2020-1472.

Los atacantes también confiaron en técnicas LOTL, utilizando herramientas de línea de comandos de Windows para recopilar información sobre controladores de dominio, dominios de confianza, administradores de dominio y administradores empresariales. También ejecutaron consultas LDAP en PowerShell para recopilar detalles sobre Active Directory, como nombres de computadoras y sistemas operativos. En algunos casos, es probable que utilizaran msedge.exe para conectarse a la infraestructura C2 de Cobalt Strike Beacon. Además, descargaron archivos relacionados con el acceso remoto y el inventario de la organización, posiblemente exfiltrándolos para mantener la persistencia o vender los datos en línea.

Para mitigar los riesgos de ataques de fuerza bruta y operaciones de acceso a credenciales afiliadas a la actividad de adversarios respaldados por Irán, los defensores cibernéticos recomiendan asegurar que la gestión de contraseñas del servicio de asistencia de TI siga las políticas de la empresa sobre verificación de usuario y fortaleza de las contraseñas, deshabilitando cuentas para el personal saliente para minimizar la exposición del sistema, implementando MFA resistente al phishing, revisando regularmente las configuraciones de todos los protocolos de cara al público, asegurando que las políticas de contraseñas se alineen con las últimas directrices correspondientes NIST guidelines, y deshabilitando RC4 para la autenticación Kerberos.

En vista de los crecientes riesgos para la infraestructura crítica mundial en diversas industrias, es crucial reforzar las medidas proactivas de defensa cibernética contra los hackers iraníes. SOC Prime Platform para la defensa cibernética colectiva equipa a las organizaciones progresistas con una solución factible para evitar proactivamente amenazas emergentes y existentes lanzadas por grupos APT patrocinados por el estado, afiliados a ransomware y cualquier tipo de ataque que más desafíe su negocio para asegurar una protección de seguridad integral y fortalecer las defensas a escala.