Tras la divulgación de CVE-2025-4427 y CVE-2025-4428, dos vulnerabilidades de Ivanti EPMM que pueden encadenarse para RCE, ha surgido otro problema crítico de seguridad, representando una amenaza grave para las organizaciones que dependen de Active Directory (AD). Una vulnerabilidad recientemente descubierta de escalación de privilegios en Windows Server 2025 da luz verde a los atacantes para tomar el control de cualquier cuenta de usuario de AD. La técnica, denominada “BadSuccessor”, abusa de la función de cuenta de servicio administrado delegado (dMSA) y es fácil de explotar con la configuración predeterminada.

Detectar Ataques BadSuccessor

La vulnerabilidad «BadSuccessor» representa una seria amenaza para los entornos de Active Directory debido a su potencial de disrupción generalizada. Fundamental para la gestión de identidad y acceso en negocios de todos los tamaños, la amenaza a AD podría permitir a los atacantes tener control total sobre el dominio. Específicamente, dado que AD está tan profundamente embebido en la infraestructura corporativa, esta vulnerabilidad podría permitir a los atacantes moverse lateralmente, persistir sin detección y lanzar ataques devastadores como ransomware.

Para detectar ataques BadSuccessor a tiempo, regístrese en la Plataforma SOC Prime, que ofrece un conjunto de reglas de detección relevantes respaldadas por una suite completa de productos para ingeniería de detección impulsada por IA, caza de amenazas automatizada y detección avanzada de amenazas. Simplemente pulse el Explorar Detecciones botón debajo y acceda inmediatamente a la pila de detección relevante. O navegue por el Mercado de Detección de Amenazas usando la etiqueta “badsuccessor”.

Los profesionales de seguridad que buscan más contenido de detección que aborde ataques maliciosos que representen una amenaza para Active Directory podrían aplicar la etiqueta “Active Directory” para revisar la colección completa de algoritmos de detección.

Todos los algoritmos de reglas pueden usarse en varias soluciones SIEM, EDR y Data Lake, y están alineados con MITRE ATT&CK® para una investigación de amenazas optimizada. Además, cada regla Sigma independiente del proveedor está enriquecida con metadatos procesables, como enlaces CTI, cronologías de ataque, configuraciones de auditoría y más contexto de ciberamenazas.

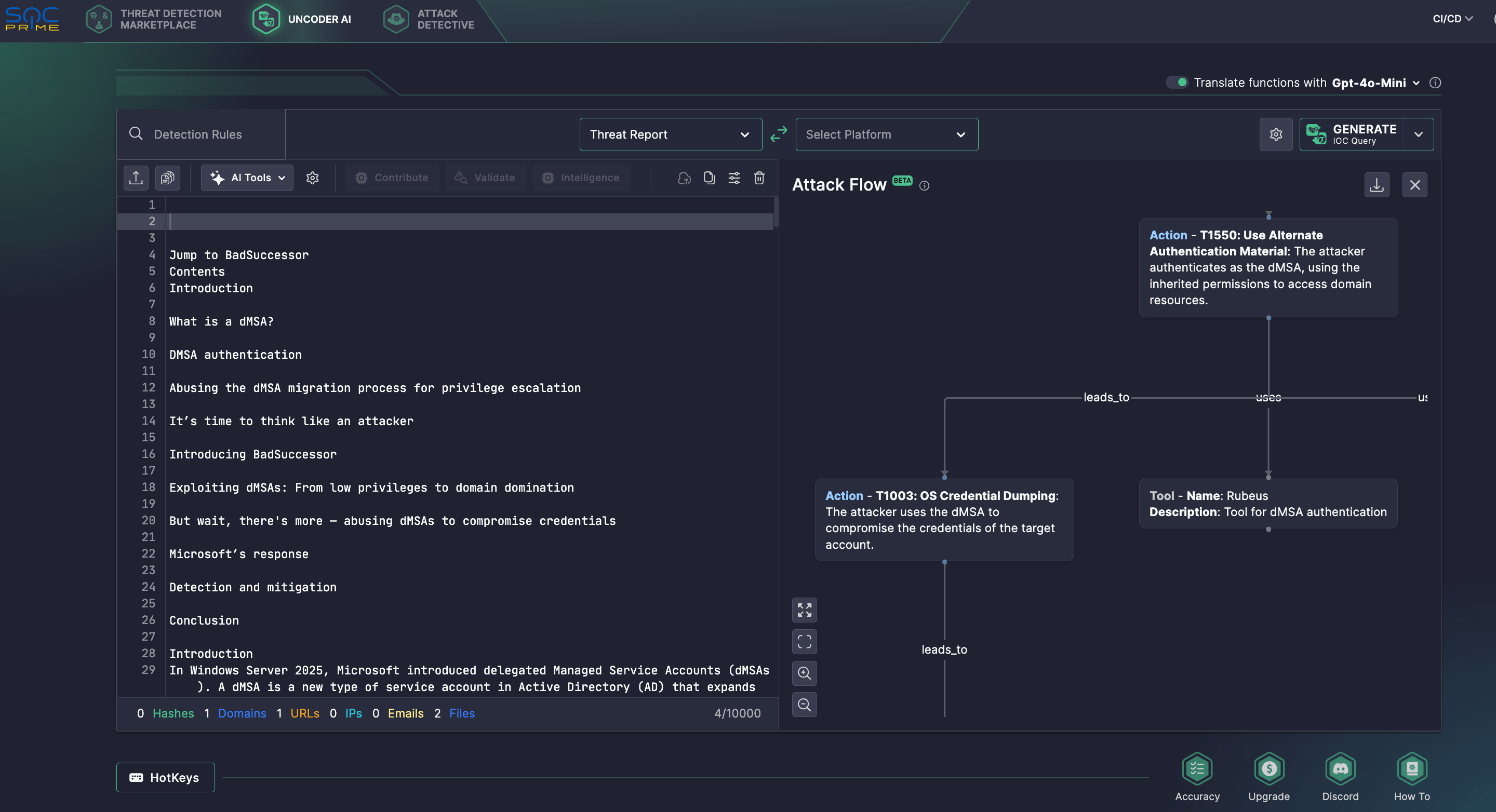

Para agilizar la investigación de amenazas, los expertos en seguridad podrían usar Uncoder AI : un IDE privado y co-piloto para ingeniería de detección informada por amenazas, ahora completamente gratuito y disponible sin límites de token en funciones de IA. Genere algoritmos de detección a partir de informes de amenazas en bruto, habilite barridos rápidos de IOC en consultas optimizadas para el rendimiento, prediga etiquetas ATT&CK, optimice el código de consulta con consejos de IA y tradúzcalo a través de múltiples lenguajes SIEM, EDR y Data Lake.

Además, Uncoder AI ofrece una funcionalidad novedosa inspirada por el proyecto de código abierto Attack Flow de MITRE para ayudar a los defensores a pasar de comportamientos aislados a secuencias completas de adversarios. Usando el informe de Akamai sobre BadSuccessor, los profesionales de seguridad podrían convertirlo en un flujo visual, destacando cadenas de TTP para informar una lógica de detección proactiva más allá de los IOCs. Para este propósito, Uncoder AI utiliza Llama 3.3 personalizado para ingeniería de detección y procesamiento de inteligencia de amenazas, alojado en la nube privada SOC Prime SOC 2 Tipo II para máxima seguridad, privacidad y protección de IP.

Explotando la Vulnerabilidad BadSuccessor: Análisis de Ataque

En Windows Server 2025, Microsoft introdujo dMSAs, una mejora de las cuentas de servicio gestionadas grupales (gMSAs) diseñadas para simplificar la transición de cuentas de servicio tradicionales. Notablemente, los dMSAs permiten la «migración» fluida de cuentas no administradas existentes marcándolas como predecesoras. Sin embargo, una investigación más a fondo reveló un camino crítico de escalación de privilegios. Al explotar los dMSAs, los atacantes pueden tomar control de cualquier usuario en el dominio, incluidas cuentas de alto privilegio como los Administradores del Dominio. El único requisito es el acceso de escritura a cualquier atributo de objeto dMSA, un permiso que a menudo se pasa por alto en muchos entornos.

Investigador de Akamai Yuval Gordon ha descubierto recientemente una vulnerabilidad de escalación de privilegios que surge de esta característica dMSA delegada recientemente introducida, que funciona con la configuración predeterminada y es fácil de explotar. Esta vulnerabilidad probablemente impacta a la mayoría de las organizaciones dependientes de AD. En el 91% de los entornos analizados, los usuarios fuera del grupo de administradores de dominio poseían los permisos necesarios para llevar a cabo este ataque.

Existen dos escenarios principales de explotación. El primero implica secuestrar un dMSA existente para realizar el ataque, mientras que el otro implica crear un nuevo dMSA, una ruta más accesible, ya que cualquier usuario con derechos para crear objetos msDS-DelegatedManagedServiceAccount en una Unidad Organizacional estándar (OU) puede hacerlo.

Al marcar un dMSA como sucesor de un usuario existente, el Centro de Distribución de Claves (KDC) asume una migración válida y transfiere automáticamente todos los permisos del usuario original al dMSA, sin requerir control sobre la cuenta original y sin mecanismos de validación o aprobación en su lugar.

Esta técnica de adversario, denominada “BadSuccessor”, efectivamente da control del dominio completo a cualquier usuario que puede crear o modificar un dMSA. Es una vulnerabilidad habilitada por defecto con implicaciones severas para la seguridad del dominio, particularmente porque evade las barreras administrativas tradicionales.

Mientras que Microsoft ha reconocido el problema y planea abordarlo en el futuro, no hay un parche oficial disponible actualmente. En ausencia de una solución inmediata, se recomienda encarecidamente a las organizaciones restringir la capacidad de crear dMSAs y endurecer los permisos donde sea posible. Para apoyar esto, Akamai ha lanzado un script de PowerShell en GitHub que identifica a todos los usuarios no predeterminados con derechos de creación de dMSA y destaca las OU donde estos permisos se aplican. Para minimizar los riesgos de ataques, confíe en la Plataforma SOC Prime que selecciona una suite completa de productos respaldados por automatización, IA e inteligencia de amenazas en tiempo real, ayudando a organizaciones globales de diversos sectores industriales a superar las amenazas cibernéticas que más anticipan.