As GenAI continúa dando forma a la ciberseguridad moderna con sus poderosas ventajas para fortalecer los mecanismos de defensa, mientras introduce simultáneamente nuevos riesgos al ser explotada cada vez más por actores malintencionados para actividades maliciosas. Recientemente, se ha observado a los adversarios utilizando instaladores de IA falsos como señuelos para distribuir diversas amenazas, incluidas las variantes de ransomware CyberLock y Lucky_Gh0$t, y un malware recientemente identificado llamado ‘Numero’.

Detectar Ataques de Ransomware y Malware Usando Herramientas de IA Falsas

Los atacantes están explotando cada vez más la rápida adopción de la IA para comprometer activos empresariales clave. El informe de Tendencias de Ciberseguridad de Gartner 2025 destaca el impacto creciente de GenAI, señalando oportunidades emergentes para que las organizaciones fortalezcan sus enfoques de seguridad y adopten marcos de defensa más flexibles y escalables.

Para defenderse proactivamente contra una nueva ola de ciberataques que propagan las cepas maliciosas CyberLock, Lucky_Gh0$t y Numero disfrazadas como instaladores de herramientas de IA falsas, se anima a los defensores a registrarse en SOC Prime Platform, que ofrece detecciones seleccionadas y está respaldada por tecnologías de vanguardia para fortalecer la postura de ciberseguridad de la organización. Haga clic en el Explorar Detecciones botón y acceda instantáneamente a reglas Sigma para combatir amenazas relevantes.

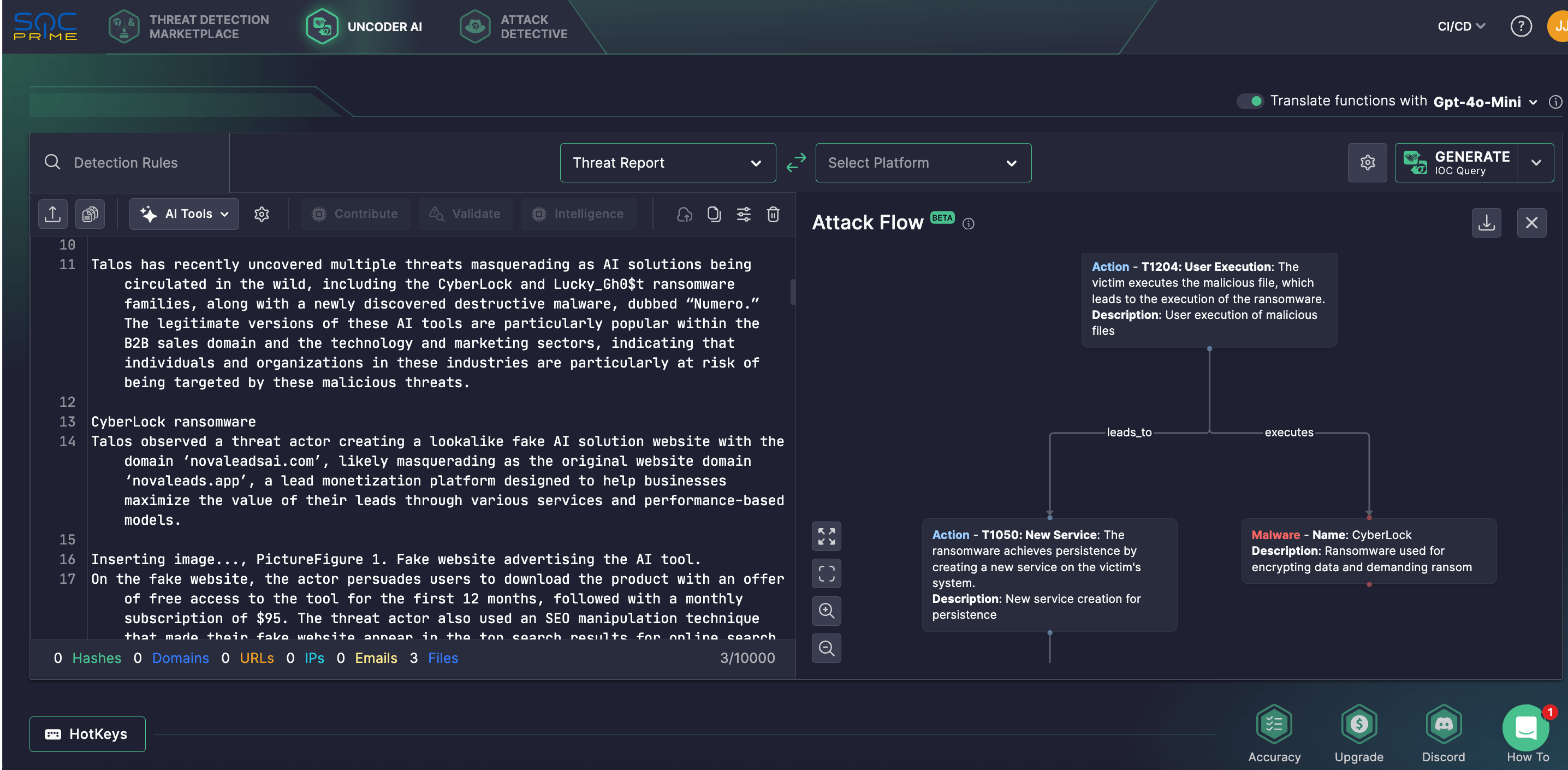

Los expertos en seguridad también pueden confiar en Uncoder AI, que apoya a los ingenieros de detección en sus procedimientos diarios de ingeniería de detección, desde el desarrollo y validación de casos de uso de SIEM/MDR/EDR hasta la optimización y documentación, acelerando flujos de trabajo y mejorando la cobertura. Genere reglas de detección a partir de informes de amenazas en vivo respaldados por IA, elabore código de detección con indicaciones de IA personalizadas, valide la sintaxis y refine la lógica de detección en más de 56 formatos de lenguaje, y enriquezca las reglas Sigma con técnicas (sub-)de MITRE ATT&CK utilizando su copiloto personal de IA para ingeniería de detección.

Como uno de los casos prácticos de uso de Ucoder AI, los equipos pueden buscar IOC relacionados con la investigación de Cisco Talos que cubre los últimos ataques que aprovechan instaladores de herramientas de IA fraudulentas. Con Uncoder AI, los ingenieros de seguridad pueden analizar instantáneamente información de amenazas en bruto y convertirla en consultas de caza personalizadas adaptadas al formato SIEM o EDR seleccionado.

Uncoder AI también introduce características innovadoras inspiradas por el proyecto Attack Flow de MITRE, permitiendo a los defensores cambiar de analizar comportamientos aislados a mapear secuencias completas de adversarios. Al aprovechar informes como el de Cisco Talos, los equipos de seguridad pueden visualizar cadenas de TTPs, ayudándoles a desarrollar estrategias de detección proactivas que vayan más allá de los IOCs tradicionales.

CyberLock, Lucky_Gh0$t Ransomware, y Malware Llamado Numero: Análisis del Ataque

Investigadores de Cisco Talos han revelado recientemente varias amenazas emergentes, incluyendo los ransomware CyberLock y Lucky_Gh0$t ransomware, junto con un malware recién descubierto llamado ‘Numero’, que se están distribuyendo bajo la apariencia de instaladores de software de IA legítimos. Entre las herramientas de IA utilizadas en estos ataques como señuelos para propagar la infección se encuentran herramientas de IA ampliamente reconocidas como OpenAI ChatGPT e InVideo.

El ransomware CyberLock, desarrollado en PowerShell, está diseñado para cifrar archivos seleccionados en la máquina de una víctima. Otra amenaza, Lucky_Gh0$t, se identifica como una variante del ransomware Yashma, parte de la familia de ransomware Chaos, mostrando solo cambios mínimos en el binario principal. En contraste, Numero se clasifica como malware destructivo que perturba a las víctimas alterando componentes GUI de Windows, haciendo que los sistemas infectados sean inutilizables.

Los defensores notaron que las versiones auténticas de estas herramientas de IA se utilizan ampliamente en ventas y marketing B2B, lo que indica que los cibercriminales detrás de la campaña probablemente estén dirigidos a profesionales en esos sectores. Por ejemplo, se cree que un sitio de suplantación, novaleadsai[.]com, imita un servicio real de monetización de leads llamado NovaLeads. Los investigadores sospechan que está siendo impulsado a través del envenenamiento SEO para aumentar artificialmente la visibilidad en los resultados de búsqueda. Los visitantes del sitio son atraídos con una oferta fraudulenta: acceso gratuito a la herramienta de IA por un año, seguido de una suscripción de $95/mes. Sin embargo, el enlace de descarga entrega un archivo ZIP que contiene un ejecutable .NET llamado NovaLeadsAI.exe, compilado el 2 de febrero de 2025, el mismo día que el sitio falso se puso en línea. Este ejecutable actúa como un dropper que lanza el ransomware CyberLock basado en PowerShell.

El ransomware CyberLock se entrega a través de un cargador .NET. Al ejecutarse, oculta la ventana de PowerShell usando llamadas a la API de Windows y descifra una clave pública embebida para derivar claves AES para el cifrado de archivos. Si no se ejecuta con derechos de administrador, intenta elevar privilegios y relanzarse. Después de cifrar los archivos seleccionados, CyberLock deja una nota de rescate llamada ReadMeNow.txt en el escritorio y establece el fondo de pantalla en una imagen descargada de un blog de ciberseguridad. Luego utiliza la herramienta incorporada de Windows cipher.exe con el /w bandera para sobrescribir el espacio libre en el disco duro, haciendo que los archivos eliminados no se puedan recuperar y complicando el análisis forense. Aunque esta técnica de borrado se ha visto en ataques APT anteriores, Talos no encontró vínculo con campañas anteriores.

Los investigadores observaron que los adversarios han estado difundiendo el ransomware Lucky_Gh0$t a través de un instalador falso que se hace pasar por una versión premium de ChatGPT. El archivo autoextraíble (SFX) malicioso incluía una carpeta que contenía la carga útil del ransomware llamado «dwn.exe», imitando al legítimo «dwm.exe» de Microsoft. El paquete también incluía herramientas de IA de código abierto legítimas de Microsoft de su repositorio oficial de GitHub, generalmente utilizadas en el desarrollo de IA basado en Azure. Si una víctima ejecuta el instalador SFX, el script embebido activa el ransomware. Lucky_Gh0$t, una variante de ransomware Yashma, cifra archivos menores a 1.2GB y elimina las copias de sombra y copias de seguridad para dificultar la recuperación. La nota de rescate al final del ataque contenía un ID de descifrado único y dirigía a las víctimas a contactar a los atacantes a través de la aplicación de mensajería Session para negociar el pago y recibir un descifrador.

Otra muestra maliciosa utilizada en estos ataques, aprovechando instaladores de IA fraudulentos, es el uso de un nuevo malware destructivo llamado ‘Numero’, que se hace pasar por un instalador de la herramienta de video de IA legítima InVideo AI. El instalador falso, incorporado con un archivo de lote malicioso, VBScript, y el ejecutable Numero (‘wintitle.exe’), deja caer su carga en la carpeta temp del usuario y la lanza en un bucle infinito. Una vez ejecutado, el archivo de lote ejecuta Numero y hace una pausa de 60 segundos usando VBScript. Escrito en C++ y compilado en enero de 2025, Numero se comporta como un malware de manipulación de ventanas. Evade la detección verificando la presencia de herramientas de análisis y depuradores conocidos, luego corrompe repetidamente el escritorio de la víctima sobrescribiendo elementos GUI con la cadena ‘1234567890’, haciendo el sistema inutilizable. El malware sigue reiniciándose a través del bucle de lote, asegurando la persistencia.

La superposición entre la creciente influencia de la IA y el uso de instaladores falsos por parte de los adversarios destaca la importancia urgente de defensas sólidas de ciberseguridad para contrarrestar estas amenazas en evolución. Los defensores recomiendan validar la legitimidad de las fuentes de software de IA y descargar solo de proveedores de confianza para minimizar el riesgo de infecciones. Al aprovechar la plataforma SOC Prime, respaldada por IA ética y responsable, automatización, inteligencia de amenazas en tiempo real, y construida sobre principios de zero-trust , las organizaciones globales pueden equipar a sus equipos de seguridad con tecnologías preparadas para el futuro para una defensa proactiva y navegar sin problemas la superficie de ataque siempre en expansión.