Los actores de amenazas a menudo explotan los servicios en la nube para C2 para disfrazar sus acciones como tráfico normal y legítimo. El nefasto grupo chino respaldado por el estado APT41 ha sido observado empleando la cepa maliciosa TOUGHPROGRESS entregada a través de un sitio web gubernamental hackeado y dirigido a múltiples otras entidades gubernamentales. Lo que distingue este ataque es que el malware utiliza Google Calendar para las operaciones de C2.

Detectar ataques de APT41

En medio de crecientes tensiones geopolíticas, la amenaza de las amenazas persistentes avanzadas (APT) se ha intensificado, con actores patrocinados por el estado dirigidos cada vez más a infraestructuras críticas, sistemas financieros y redes gubernamentales utilizando exploits de día cero, spearphishing y malware avanzado.

Según el informe CyberThreat 2025 de Trellix, China sigue siendo una fuerza dominante en el panorama de las APT. APT40 y Mustang Panda fueron los grupos más activos, responsables del 46% de la actividad observada, mientras que las operaciones de APT41 aumentaron un 113% en el primer trimestre, subrayando la escala y persistencia en evolución de campañas, como el último uso indebido de Google Calendar para la distribución de malware.

Regístrese en la plataforma de SOC Prime y acceda a una amplia colección de reglas Sigma que abordan la última campaña de APT41, respaldada por un conjunto completo de productos para ingeniería de detección con IA, búsqueda automática de amenazas y detección avanzada de amenazas. Solo presione el botón Explorar Detecciones a continuación e inmediatamente profundice en una pila de detección relevante compatible con múltiples soluciones SIEM, EDR y Data Lake, alineada con MITRE ATT&CK, y enriquecida con CTI.

defensores cibernéticos que buscan más contenido que aborde las TTP utilizadas por APT41 respaldado por China podrían explorar el Mercado de Detección de Amenazas usando la etiqueta “APT41” o explorar una colección más amplia contra actores patrocinados por el estado aplicando la etiqueta “APT” en la búsqueda.

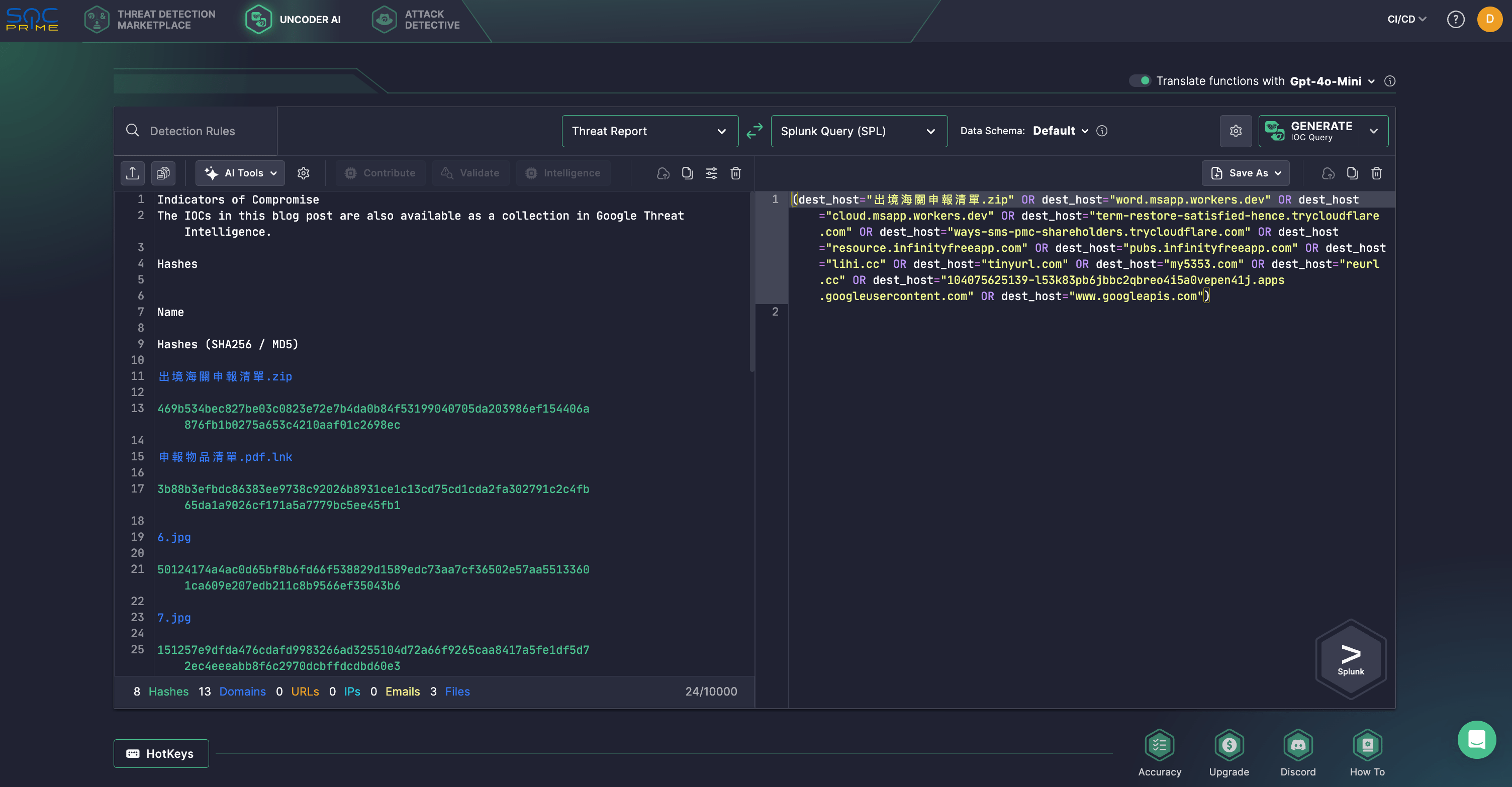

Para agilizar la investigación de amenazas, los expertos en seguridad podrían usar Uncoder AI – un IDE privado y copiloto para la ingeniería de detección informada sobre amenazas – ahora disponible sin límites de token en funciones de IA. Genere algoritmos de detección a partir de informes de amenazas en bruto, habilite barridos rápidos de IOC en consultas optimizadas para el rendimiento, prediga etiquetas ATT&CK, optimice el código de consulta con consejos de IA y traduzca entre múltiples lenguajes de SIEM, EDR y Data Lake.

Por ejemplo, los profesionales de seguridad pueden buscar IOC del Grupo de Inteligencia de Amenazas de Google informe sobre la última campaña de APT41. Con Uncoder AI, los expertos en seguridad pueden analizar fácilmente estos IOC y transformarlos en consultas personalizadas adaptadas a la plataforma SIEM o EDR elegida.

Análisis de ataque de APT41

Los defensores han descubierto una nueva campaña de ciberespionaje por parte de un grupo de amenazas patrocinado por el estado con base en China que utilizó Google Calendar para atacar a organizaciones gubernamentales. En un informe reciente, investigadores de Google atribuyeron la actividad a APT41 (también conocido como Bronze Atlas, BARIUM, Earth Baku, Brass Typhoon, HOODOO, Wicked Panda o RedGolf), un grupo de hackers respaldado por el estado desde hace mucho tiempo conocido por apuntar a gobiernos extranjeros e industrias como la logística, los medios, la automoción y la tecnología.

La campaña, detectada a finales de octubre por Google, comenzó con correos electrónicos de spearphishing que llevaron a las víctimas a un archivo ZIP manipulado que contenía malware alojado en un sitio web gubernamental comprometido. El archivo contiene una carpeta y un acceso directo de Windows (LNK) disfrazado como un archivo PDF. Dentro de la carpeta hay lo que parecen ser siete imágenes de artrópodos, etiquetadas como «1.jpg» a «7.jpg». La cadena de infección comienza cuando la víctima abre el archivo de acceso directo, que muestra un PDF señuelo que afirma que las especies enumeradas deben ser declaradas para exportación. Cabe destacar que los archivos etiquetados como «6.jpg» y «7.jpg» no son imágenes reales, sino que se usan como parte del engaño. Al ejecutarse, el archivo lanza un malware encubierto llamado ToughProgress.

El malware consta de tres módulos secuenciales, cada uno con un propósito específico e incorporando varios métodos de sigilo y evasión como la ejecución en memoria, cifrado, compresión, vaciado de procesos, ofuscación de flujo de control y el uso de Google Calendar para C2. Los tres módulos maliciosos incluyen PLUSDROP, un componente DLL responsable de descifrar y cargar la siguiente etapa directamente en la memoria, PLUSINJECT, que lleva a cabo el vaciado de procesos inyectando la carga final en un proceso legítimo svchost.exe, y TOUGHPROGRESS utilizado para ejecutar actividades maliciosas en máquinas Windows infectadas y comunicarse con el atacante a través de Google Calendar.

Lo que distingue a ToughProgress es su uso innovador de Google Calendar como mecanismo de C2. El malware interactúa con un Google Calendar controlado por el atacante creando y modificando eventos para facilitar el intercambio de datos. Una vez instalado, ToughProgress crea un evento de calendario con fecha del 30 de mayo de 2023, insertando datos cifrados exfiltrados dentro de la descripción del evento.

Comandos cifrados son incrustados por los atacantes en eventos del calendario con fechas del 30 y 31 de julio de 2023. El malware verifica estos eventos, descifra y ejecuta los comandos en la máquina Windows infectada, y luego sube los resultados de la ejecución en un nuevo evento de calendario, permitiendo a los cibercriminales recuperar el resultado de manera remota.

Como medidas de mitigación potenciales de APT41 dirigidas a minimizar los riesgos de las intrusiones de TOUGHPROGRESS, Google desarrolló huellas digitales personalizadas para detectar y eliminar instancias maliciosas de Google Calendar y terminar proyectos de Workspace controlados por atacantes. También se agregaron dominios y archivos dañinos a las listas de bloqueo de Navegación Segura. En colaboración con Mandiant, el proveedor notificó a las organizaciones afectadas, proporcionando información de amenazas y muestras de tráfico TOUGHPROGRESS para apoyar la respuesta a incidentes.

Mientras los grupos APT patrocinados por el estado chino, como APT41, intensifican los ataques de ciberespionaje, a menudo dirigidos a entidades gubernamentales y empleando tácticas avanzadas de sigilo y evasión, los defensores están buscando cada vez más estrategias más inteligentes para contrarrestar estas amenazas en evolución. SOC Prime cura un completo conjunto de productos para la seguridad empresarial respaldada por IA, automatización e inteligencia de amenazas funcional para ayudar a las organizaciones a superar ataques de creciente complejidad y sofisticación.