Los ciberataques impulsados por IA están remodelando rápidamente el panorama de amenazas para las empresas, introduciendo un nuevo nivel de sofisticación y riesgo. Los ciberdelincuentes están utilizando cada vez más la inteligencia artificial para potenciar ataques motivados económicamente, con amenazas cibernéticas como FunLocker ransomware y Koske malware como los ejemplos más recientes.

En un descubrimiento reciente, el Equipo de Detección y Respuesta de Microsoft (DART) identificó una puerta trasera altamente avanzada que aprovecha la API de OpenAI Assistants de una manera completamente novedosa: como un canal de comunicación de control y comando (C2). Este método permite a los atacantes gestionar y coordinar operaciones maliciosas de manera discreta dentro de los sistemas infectados, eludiendo las defensas de seguridad tradicionales. El descubrimiento resalta cómo se está utilizando la IA en el cibercrimen, subrayando la necesidad de que las empresas se mantengan vigilantes y adapten sus estrategias de seguridad.

Detectar ataques de puerta trasera SesameOp

Las organizaciones están entrando en una nueva era de riesgo cibernético ya que los atacantes aprovechan cada vez más la inteligencia artificial para atacar sistemas empresariales críticos. La IA generativa no solo está creando nuevas vulnerabilidades, sino que también está permitiendo métodos de ataque más sofisticados y adaptativos. El Informe del Estado de la Seguridad 2025 de Splunk encuentra que los líderes de seguridad anticipan que los actores de amenazas usarán IA generativa para hacer que los ataques sean más efectivos (32%), aumentar su frecuencia (28%), inventar nuevas técnicas de ataque por completo (23%) y realizar reconocimiento detallado (17%). Estas tendencias subrayan la necesidad urgente de que las organizaciones reevalúen las estrategias de ciberseguridad y adopten defensas más inteligentes y proactivas contra las amenazas impulsadas por IA.

Regístrese en la Plataforma SOC Prime para beneficiarse de las capacidades defensivas de la IA y detectar ataques de puerta trasera SesameOp en las primeras etapas de desarrollo. La Plataforma ofrece inteligencia de amenazas oportuna y contenido de detección procesable, respaldado por una suite completa de productos para la defensa cibernética en tiempo real. Haga clic en Explorar Detecciones a continuación para acceder a reglas de detección específicamente dirigidas a la actividad de malware SesameOp, o use la etiqueta “SesameOp” en el Marketplace de Detección de Amenazas.

Todas las detecciones son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK®. Además, cada regla está empaquetada con metadatos detallados, incluidos referencias de inteligencia de amenazas, cronologías de ataque, recomendaciones de triaje y más.

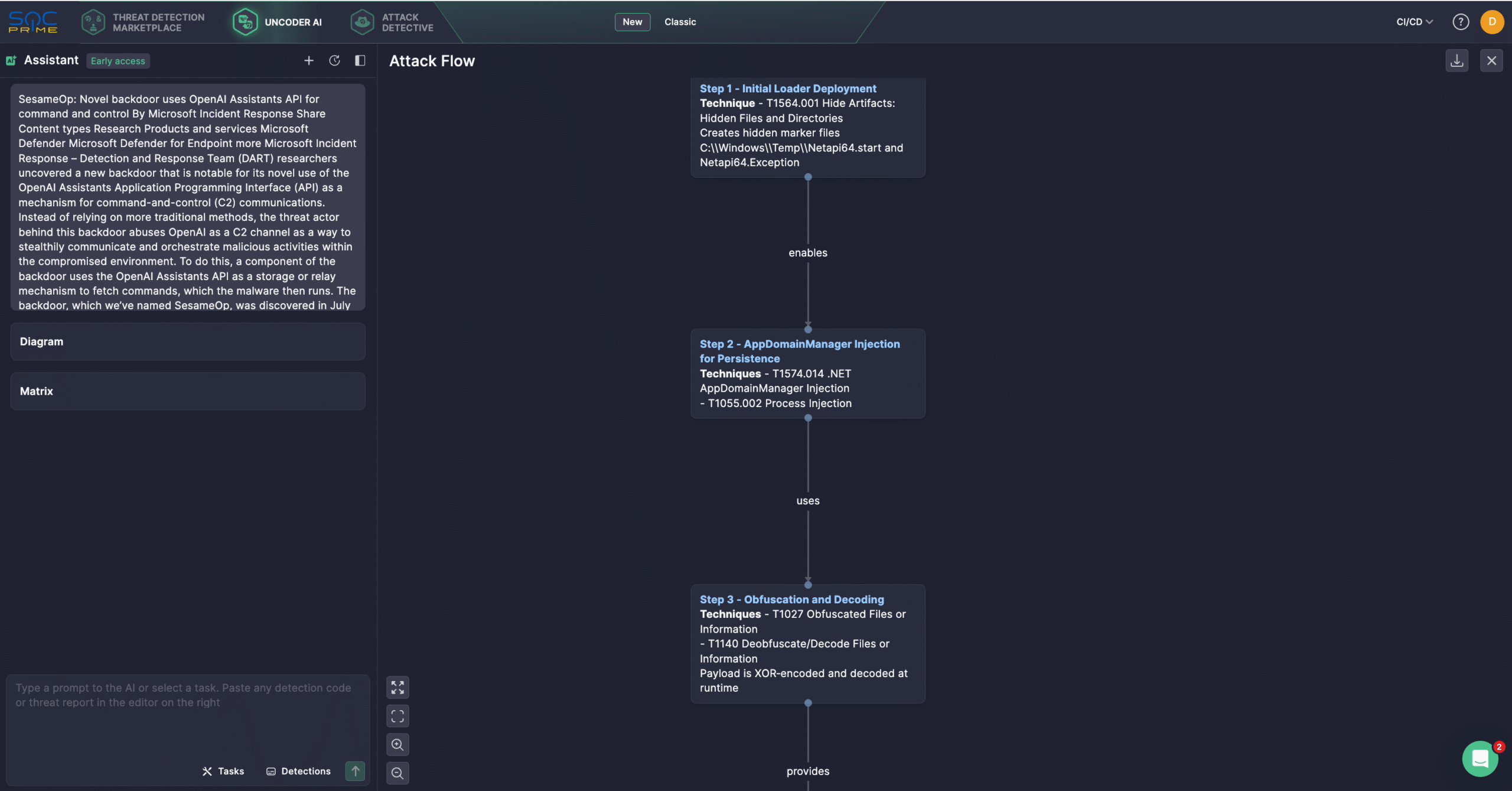

Los ingenieros de seguridad también pueden aprovechar Uncoder AI, un IDE y co-piloto para la ingeniería de detección. Con Uncoder, los defensores pueden convertir instantáneamente los IOCs en consultas personalizadas de caza, crear código de detección a partir de informes de amenazas sin procesar, generar diagramas de flujo de ataque, habilitar la predicción de etiquetas ATT&CK, aprovechar la optimización de consultas impulsada por IA y traducir contenido de detección a través de múltiples plataformas. Por ejemplo, los profesionales de seguridad pueden usar los detalles de investigación de Microsoft para generar un diagrama de flujo de ataque en varios clics.

Análisis de Ataques de Malware SesameOp

Investigadores de Microsoft han identificado recientemente una puerta trasera novedosa llamada SesameOp, que se distingue por su uso innovador de la API de OpenAI Assistants para operaciones C2. A diferencia de los métodos convencionales, los adversarios aprovecharon la API de OpenAI como un canal de comunicación encubierto para emitir y gestionar comandos dentro de entornos comprometidos. Un componente del malware utilizó la API como mecanismo de retransmisión para recuperar instrucciones y ejecutarlas en sistemas infectados. La API de OpenAI Assistants, utilizada por la puerta trasera para operaciones C2, permite a los desarrolladores integrar agentes impulsados por IA en aplicaciones y flujos de trabajo.

Descubierto en julio de 2025 durante la investigación de Microsoft de una intrusión a largo plazo, SesameOp se encontró dentro de una red donde los atacantes habían mantenido persistencia durante varios meses. El análisis reveló una estructura complicada de shells web internos vinculados a procesos maliciosos persistentes integrados en utilidades de Microsoft Visual Studio comprometidas a través de .NET AppDomainManager inyección, una táctica conocida de evasión de defensas.

Más búsquedas de utilidades Visual Studio similares alteradas descubrieron componentes adicionales diseñados para apoyar la comunicación con la red interna de shells web. Uno de esos componentes fue identificado como el nuevo malware SesameOp. SesameOp es una puerta trasera personalizada construida para persistencia a largo plazo, permitiendo a los atacantes controlar sigilosamente los sistemas comprometidos, lo que sugiere que el objetivo principal de la operación era el espionaje prolongado.

La cadena de infección incluye un cargador (Netapi64.dll) y una puerta trasera .NET (OpenAIAgent.Netapi64) que usa la API de OpenAI Assistants como su canal C2. El DLL, en gran medida ofuscado con Eazfuscator.NET, está construido para sigilo, persistencia y comunicación encriptada. En tiempo de ejecución, Netapi64.dll se inyecta en el proceso host a través de .NET AppDomainManager inyección, desencadenada por un .config especialmente elaborado archivo empaquetado con el ejecutable del host.

OpenAIAgent.Netapi64 alberga la funcionalidad central de la puerta trasera. A pesar de su nombre, no usa SDKs de OpenAI ni ejecuta modelos localmente; en cambio, consulta la API de OpenAI Assistants para recuperar comandos comprimidos y encriptados, los desencripta y ejecuta en el host, y luego devuelve los resultados como mensajes de la API. La compresión y el cifrado se utilizan para mantener las cargas entrantes y las respuestas salientes bajo el radar.

Los mensajes maliciosos utilizan tres tipos de descripción: SLEEP (pausar el hilo), Payload (extraer instrucciones del mensaje y ejecutarlas en un hilo separado), y Result (devolver la salida de ejecución a OpenAI con la descripción configurada en «Result»). Aunque las identidades de los adversarios vinculados a la campaña ofensiva siguen siendo desconocidas, el caso destaca el continuo abuso de servicios legítimos para ocultar actividades maliciosas. Para aumentar la conciencia, Microsoft compartió sus hallazgos con OpenAI, que inhabilitó la clave y cuenta sospechosa de la API. OpenAI planea eliminar esta API en agosto de 2026, reemplazándola con la nueva API de Respuestas.

Como posibles pasos de mitigación para anticipar ataques de puerta trasera SesameOp, el proveedor recomienda auditar regularmente los cortafuegos y registros del servidor web, asegurar todos los sistemas expuestos a Internet y utilizar protecciones de endpoint y red para bloquear las comunicaciones C2. Es esencial asegurarse de que la protección contra manipulaciones y la protección en tiempo real estén habilitadas en Microsoft Defender, ejecutar detección de endpoints en modo de bloqueo y configurar la investigación y remediación automáticas para abordar rápidamente la amenaza potencial. Además, los equipos deben habilitar la protección entregada en la nube y bloquear aplicaciones potencialmente no deseadas para reducir el riesgo que plantean los ataques en evolución. El creciente uso de ciberataques que emplean métodos innovadores y tecnología de IA exige una mayor vigilancia por parte de los defensores para adelantarse a los adversarios.

La aparición de SesameOp, una puerta trasera que explota de manera única la API de OpenAI como un canal C2 para coordinar encubiertamente actividades maliciosas, refleja la tendencia de tácticas cada vez más sofisticadas empleadas por actores de amenazas. Al confiar en Plataforma de Inteligencia de Detección Nativa de IA para equipos SOC, que proporciona inteligencia de detección en tiempo real y multiplataforma para anticipar, detectar, validar y responder a amenazas cibernéticas de manera más rápida y efectiva, las organizaciones globales pueden construir un ecosistema de ciberseguridad resiliente y anticipar ataques que más importan.