Tras la divulgación de CVE-2024-1086, una falla de escalada de privilegios en el núcleo de Linux activamente explotada en campañas de ransomware, ha surgido otra vulnerabilidad crítica que permite a los atacantes eludir la autenticación y llevar a cabo operaciones maliciosas adicionales.

En 2025, Gladinet se encontró bajo la mira de los actores de amenaza, señalados por vulnerabilidades críticas en sus productos explotadas activamente. Un día cero en Gladinet CentreStack y Triofox (CVE-2025-30406) permitía la ejecución remota de código a través de una gestión defectuosa de claves criptográficas. Posteriormente, se observó CVE-2025-11371 en instancias parcheadas, lo que permitió a los atacantes recuperar claves de máquina de Web.config y forjar cargas de ViewState que evadían verificaciones de integridad, provocando deserialización insegura en el servidor y ejecución remota de código a través de la falla anterior.

Más recientemente, los investigadores de Mandiant de Google detectaron una tercera vulnerabilidad crítica en Triofox (CVE-2025-12480), que permite a los atacantes eludir la autenticación para crear cuentas de administrador y desplegar herramientas de acceso remoto utilizando la función de antivirus de la plataforma.

Detectar intentos de explotación de CVE-2025-12480

Los ciberdelincuentes están explotando cada vez más las vulnerabilidades como puerta de entrada principal a los sistemas. El informe del Informe del ciberespacio 2025 de ENISA muestra que la explotación representó más de una quinta parte (21.3%) de los vectores de acceso inicial, con el 68% de estos incidentes seguidos por el despliegue de malware. Junto con más de 42,000 nuevas vulnerabilidades registradas por NIST este año, las tendencias ilustran una presión implacable sobre los equipos de ciberseguridad. Cada sistema sin parches es un posible punto de entrada, lo que hace que la detección temprana sea esencial para prevenir compromisos a gran escala.

La vulnerabilidad CVE-2025-12480 recientemente identificada en Triofox de Gladinet destaca esta creciente amenaza, subrayando la importancia de defensas proactivas para mantenerse por delante de los ataques modernos.

Regístrese ahora en la Plataforma SOC Prime para acceder a una amplia colección de contenido de detección curado e inteligencia de amenazas nativa de IA, ayudando a su equipo a superar campañas ofensivas que explotan CVE-2025-12480. Presione el Explorar Detecciones botón a continuación para sumergirse directamente en un stack de detección relevante.

También puede usar la etiqueta “UNC6485” para buscar más contenido que aborde las TTP de los adversarios relacionadas con la actividad del grupo de amenazas detrás de estos ataques. Para un rango más amplio de contenido SOC para la detección de explotación de vulnerabilidades, los ingenieros de seguridad también pueden aplicar la etiqueta “CVE”.

Todas las reglas son compatibles con múltiples formatos de SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK® . Además, cada regla se enriquece con CTI enlaces, cronologías de ataques, configuraciones de auditoría, recomendaciones de triaje y más contexto relevante.

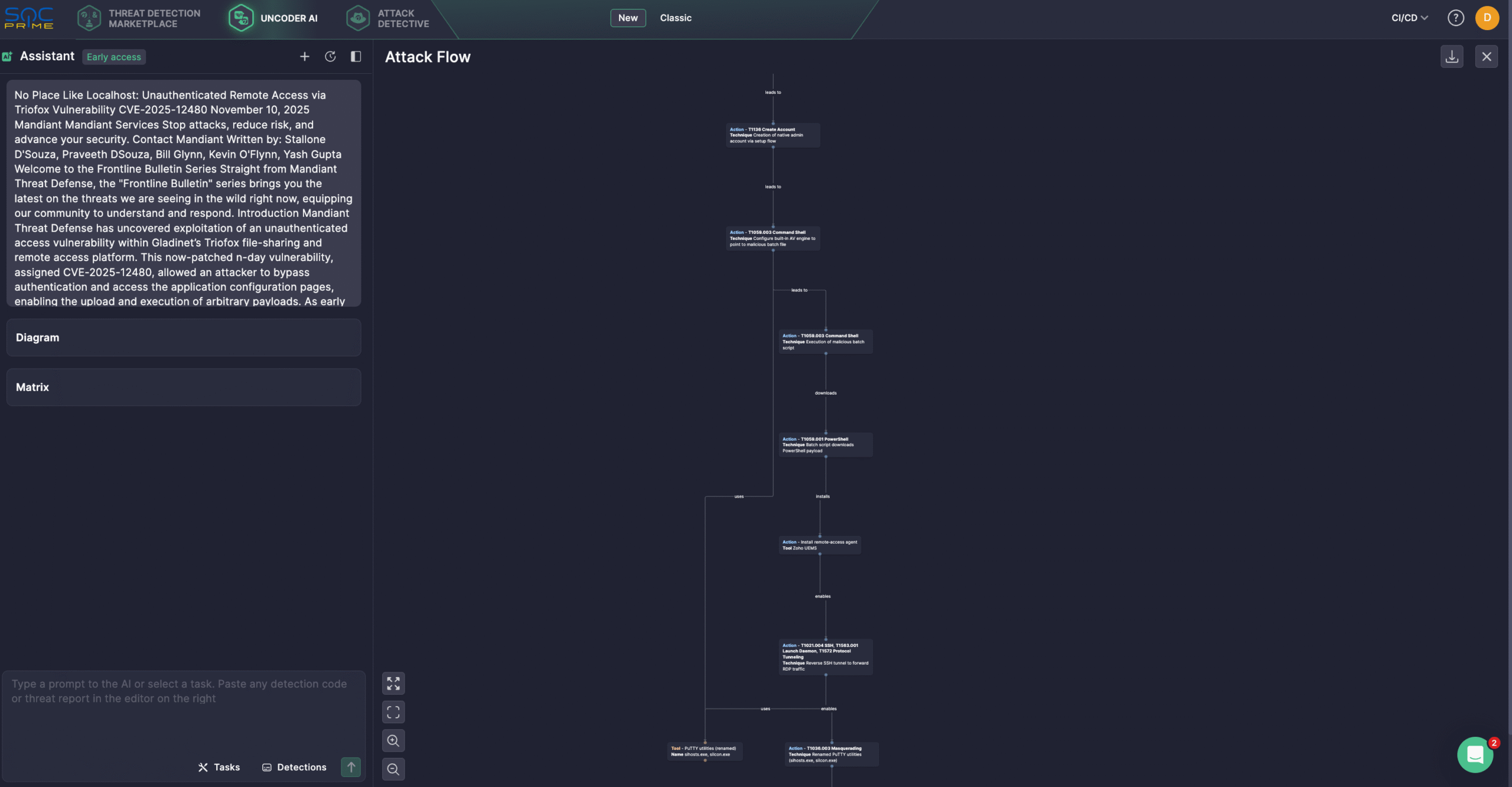

Los ingenieros de seguridad también pueden aprovechar Uncoder AI, un IDE y copiloto para ingeniería de detección. Con Uncoder, los defensores pueden convertir al instante IOCs en consultas de caza personalizadas, crear código de detección a partir de informes de amenazas en bruto, generar diagramas de Attack Flow, habilitar la predicción de etiquetas ATT&CK, aprovechar la optimización de consultas impulsada por IA y traducir contenido de detección en múltiples plataformas. Por ejemplo, los defensores cibernéticos pueden generar el diagrama de Attack Flow basado en el último investigación de Mandiant de Google en segundos.

Análisis de CVE-2025-12480

El 10 de noviembre de 2025, Google’s Mandiant Threat Defense publicó un análisis en profundidad of de CVE-2025-12480 (puntuación CVSS 9.1), una vulnerabilidad día cero en la plataforma de acceso remoto y uso compartido de archivos Triofox de Gladinet. La vulnerabilidad fue activamente utilizada por el grupo de piratas informáticos rastreado como UNC6485 desde el 24 de agosto de 2025, lo que permitió a los atacantes eludir la autenticación y ejecutar código malicioso con privilegios a nivel de sistema.

Los investigadores de Mandiant informaron que UNC6485 explotó la vulnerabilidad CVE-2025-12480 en Triofox para acceder a páginas de configuración protegidas. Usando estas páginas, los atacantes crearon una cuenta de administrador nativa llamada Cluster Admin a través del proceso de configuración. Esta nueva cuenta se aprovechó para cargar y ejecutar archivos maliciosos a través de la función de antivirus de la plataforma.

La función antivirus permite a los usuarios especificar una ruta arbitraria para el antivirus seleccionado. Dado que este proceso configurado se ejecuta bajo la cuenta SYSTEM , los atacantes pudieron ejecutar scripts arbitrarios con privilegios completos del sistema. En este caso, los adversarios utilizaron el script por lotes centre_report.bat, que descargó un instalador del Sistema de Gestión de Endpoint Unificado de Zoho (UEMS) desde 84.200.80[.]252 y desplegó herramientas de acceso remoto como Zoho Assist y AnyDesk.

El ataque comenzó con una manipulación astuta de los encabezados de host HTTP. Al cambiar el encabezado del host a «localhost«, los atacantes abusaron de la función CanRunCriticalPage() , que confiaba indebidamente en el host HTTP sin verificar el origen de la solicitud. Esto permitió el acceso remoto a páginas que deberían haber sido restringidas y suplantar la dirección IP de origen de los atacantes. Una vez obtenido el acceso, los atacantes utilizaron la cuenta de Cluster Admin para ejecutar scripts maliciosos a través de la ruta de configuración del antivirus.

Para evadir la detección, UNC6485 descargó herramientas como Plink y PuTTY para establecer un túnel SSH cifrado a un servidor de comando y control (C2) sobre el puerto 433, permitiendo finalmente el tráfico RDP entrante para el acceso remoto persistente.

La vulnerabilidad afectó a Triofox v16.4.10317.56372 y ha sido corregida en v16.7.10368.56560. Se insta encarecidamente a los usuarios a actualizar a la versión parcheada de inmediato. Los pasos de mitigación para CVE-2025-12480 también incluyen auditar todas las cuentas de administrador en busca de entradas no autorizadas, revisar y verificar las configuraciones de antivirus y monitorizar el tráfico SSH saliente inusual para detectar cualquier compromiso en curso. Además, para adelantarse a los atacantes y detectar de manera proactiva posibles intentos de explotación de vulnerabilidades, los equipos de seguridad pueden confiar en la completa suite de productos de SOC Prime respaldada por IA, capacidades de automatización e inteligencia de amenazas en tiempo real, mientras fortalecen las defensas de la organización a escala.