Operaciones de ciberespionaje vinculadas a China están escalando rápidamente, con actividad patrocinada por el estado aumentando un 150% y ataques dirigidos a los sectores financiero, mediático, manufacturero e industrial aumentando hasta en un 300% según el Informe Global de Amenazas 2025 de CrowdStrike CrowdStrike’s 2025 Global Threat Report. Recientemente, los defensores identificaron el backdoor BRICKSTORM siendo usado para mantener persistencia a largo plazo en organizaciones de EE. UU. en múltiples sectores, incluidas empresas legales y tecnológicas. La campaña, atribuida a APT UNC5221 y clústeres relacionados con el nexo chino, permitió el acceso no detectado a las redes de las víctimas durante más de un año.

Detectar el Malware BRICKSTORM

En medio de crecientes tensiones geopolíticas, la amenaza que representan las APTs se está intensificando. Los actores patrocinados por el estado están apuntando cada vez más a infraestructuras críticas, sistemas financieros y redes gubernamentales a través de exploits de día cero, spearphishing y malware avanzado.

China continúa dominando el panorama de APT, con grupos de China, Corea del Norte, Irán y Rusia demostrando una creciente sofisticación y adaptabilidad a lo largo de 2024, según el informe CyberThreat de Trellix. Estos actores se mantienen entre los más activos a nivel mundial, utilizando operaciones cibernéticas para avanzar en sus objetivos geopolíticos. El ciberespionaje se ha convertido en un enfoque central, con campañas cada vez más dirigidas, encubiertas y técnicamente avanzadas.

La campaña de malware BRICKSTORM recientemente descubierta ejemplifica esta evolución, aprovechando un enfoque altamente sofisticado y de múltiples etapas para infiltrarse en organizaciones del sector legal. Sus técnicas destacan la creciente precisión de las operaciones de espionaje modernas y la urgente necesidad de que los defensores anticipen y contrarresten estas amenazas.

Regístrese en la Plataforma SOC Prime y acceda a las últimas reglas de CTI & Sigma curadas que abordan los ataques de malware BRICKSTORM. Solo presione el Explorar Detecciones botón de abajo e inmediatamente profundice en un stack de detección relevante compatible con múltiples soluciones SIEM, EDR y Data Lake, alineado con MITRE ATT&CK, y enriquecido con contenido procesable CTI.

Los defensores cibernéticos que buscan rastrear actualizaciones de contenido sobre la detección de malware BRICKSTORM podrían navegar por Threat Detection Marketplace usando la etiqueta “Brickstorm” o la etiqueta “APT” en la búsqueda para explorar una colección más amplia contra actores estatales.

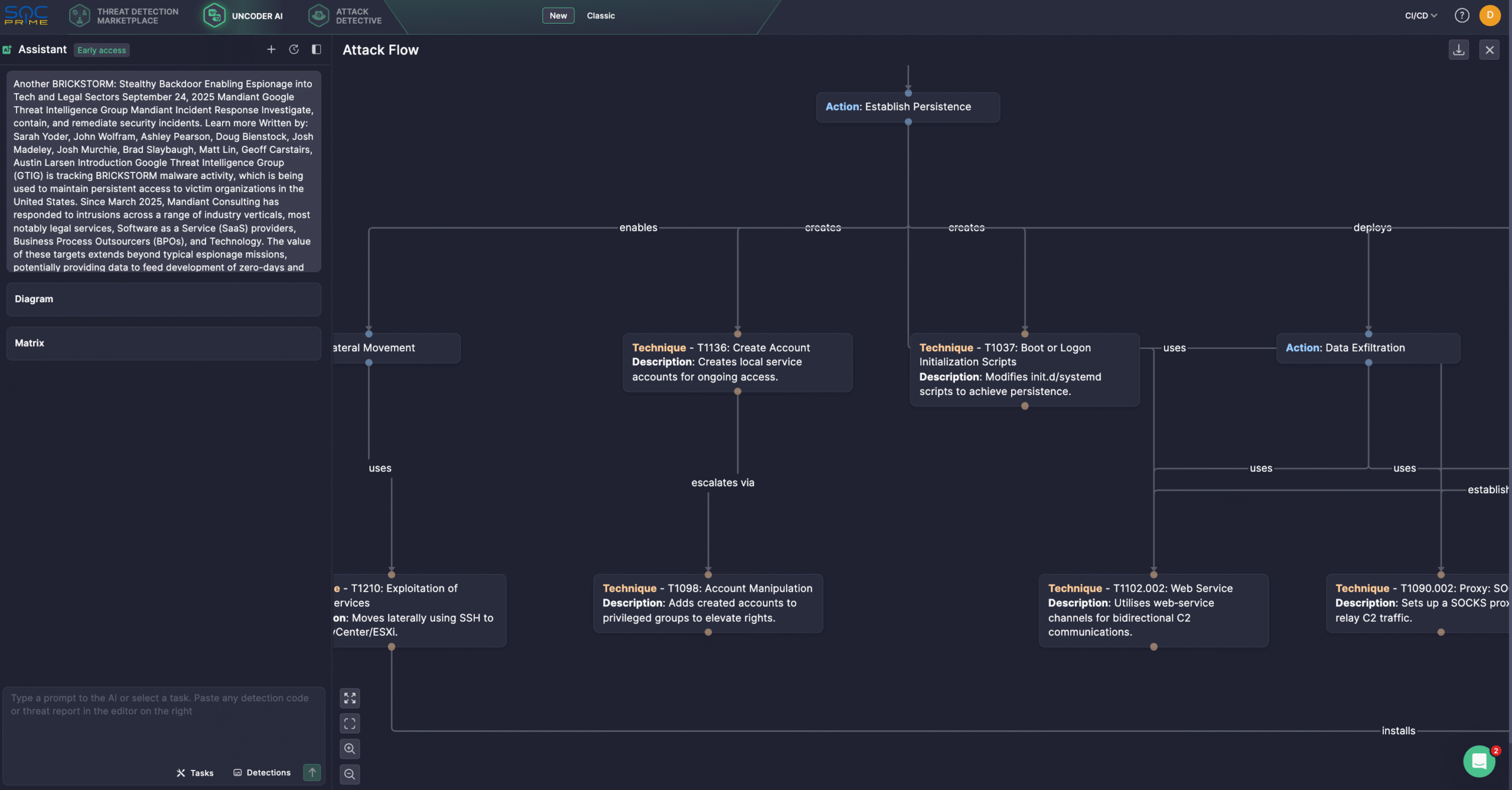

Para agilizar la investigación de amenazas, los expertos en seguridad podrían usar Uncoder AI, un IDE y copiloto para la ingeniería de detección, que ahora se ha mejorado con un nuevo modo AI Chat Bot y las herramientas MCP de soporte. Con Uncoder, los defensores pueden convertir instantáneamente IOCs en consultas de caza personalizadas, redactar código de detección a partir de informes de amenazas en bruto, generar diagramas de Attack Flow, habilitar la predicción de etiquetas ATT&CK, aprovechar la optimización de consultas impulsada por IA y traducir contenido de detección a través de múltiples plataformas. Por ejemplo, los profesionales de seguridad pueden visualizar el Attack Flow usando el informe Madinat & Google Threat Intelligence Group sobre el malware BRICKSTORM. on the BRICKSTORM malware.

Análisis del Malware BRICKSTORM

Investigadores de Google advierten que actores vinculados a China han estado desplegando el backdoor BRICKSTORM basado en Go para espiar a organizaciones tecnológicas, legales, SaaS y BPO de EE. UU., robando datos sin ser detectados durante más de un año. La campaña ha estado activa desde marzo de 2025 y es atribuida por Mandiant a APT UNC5221, un grupo de nexo chino conocido por aprovechar días cero en operaciones de espionaje.

Si bien UNC5221 a veces se ha vinculado a Silk Typhoon, los defensores actualmente los tratan como clústeres distintos. El grupo se enfoca en el acceso prolongado y sigiloso al desplegar backdoors en dispositivos que carecen de soporte EDR tradicional, utilizando técnicas de movimiento lateral y robo de datos que generan poca o ninguna telemetría. Las modificaciones al backdoor BRICKSTORM basado en Go, que está equipado con funcionalidad de proxy SOCKS y soporte multiplataforma, han permitido a los adversarios permanecer bajo el radar en los entornos de las víctimas durante más de un año.

Los investigadores han observado BRICKSTORM en dispositivos basados en Linux y BSD de múltiples proveedores, atacando consistentemente hosts VMware vCenter y ESXi. En varios casos, BRICKSTORM fue desplegado en dispositivos de red antes de pivotar a sistemas VMware usando credenciales válidas, probablemente robadas. Notablemente, los atacantes incluso instalaron BRICKSTORM en un servidor vCenter después de que hubiera comenzado la respuesta al incidente, destacando su adaptabilidad.

En al menos una intrusión, UNC5221 explotó una vulnerabilidad de día cero; en otras, scripts de post-explotación con capacidades antiforenses oscurecieron los puntos de entrada. Las muestras de BRICKSTORM a menudo están disfrazadas para imitar procesos legítimos, y la infraestructura de C2 ha aprovechado Cloudflare Workers, aplicaciones de Heroku y servicios de DNS dinámico como sslip.io or nip.io. No se han reutilizado dominios de C2 en víctimas, lo que enfatiza el enfoque del grupo en la seguridad operacional.

En un caso, los atacantes comprometieron un servidor vCenter instalando un filtro de servlet Java malicioso en la interfaz web de Apache Tomcat. Usando un cargador en memoria personalizado, eludieron la necesidad de cambios de configuración o reinicios. El filtro, apodado BRICKSTEAL, interceptó solicitudes de inicio de sesión HTTP decodificando credenciales de autenticación HTTP básica, a menudo cuentas de Active Directory con altos privilegios.

En un incidente, el atacante utilizó credenciales de administrador válidas para moverse lateralmente hacia un sistema que ejecutaba Delinea (anteriormente Thycotic) Secret Server, donde la evidencia forense indicó el uso de una herramienta, como un ladrón de secretos, para extraer y descifrar automáticamente las credenciales almacenadas.

BRICKSTORM típicamente servía como el backdoor principal para actividades prácticas, con dispositivos comprometidos adicionales actuando como respaldos. Para desplegarlo, los adversarios a menudo se conectaban por SSH usando credenciales legítimas. En algunos casos, estas fueron recuperadas de una bóveda de contraseñas previamente accedida o descubiertas en un script de PowerShell. También se observó a los atacantes habilitar SSH a través de la interfaz web de ESXi o VAMI antes de instalar BRICKSTORM.

Los adversarios también usaron credenciales válidas para moverse lateralmente en entornos VMware, manteniendo la persistencia al alterar init.d, rc.local, o archivos systemd para que el backdoor se iniciara automáticamente al reiniciar. En otros casos, desplegaron un shell web JSP, seguido como SLAYSTYLE (también conocido como BEEFLUSH), para ejecutar comandos arbitrarios del sistema operativo a través de solicitudes HTTP.

Las investigaciones muestran que los adversarios a menudo apuntaban a los correos electrónicos de personal clave, utilizando Aplicaciones Empresariales de Microsoft Entra ID con alcances mail.read or full_access_as_app para acceder a cualquier buzón de correo. Los objetivos incluidos eran desarrolladores, administradores e individuos vinculados a prioridades económicas o de espionaje de la RPC.

Para el robo de datos, UNC5221 usó el proxy SOCKS de BRICKSTORM para tunelizar en los sistemas de las víctimas, iniciando sesión en repositorios de código internos con credenciales robadas para descargar archivos o navegando directamente por archivos a través de rutas UNC. En algunas intrusiones, BRICKSTORM fue posteriormente eliminado, pero el análisis forense de respaldos reveló su presencia previa. La campaña BRICKSTORM es una operación altamente sofisticada que evade defensas de seguridad avanzadas y apunta a organizaciones de alto valor. El acceso de UNC5221 les permite moverse hacia clientes de proveedores SaaS comprometidos o explotar vulnerabilidades de día cero en sistemas empresariales, subrayando la necesidad de una respuesta rápida y proactiva por parte de los defensores. Al aprovechar el conjunto completo de productos de SOC Prime respaldado por la mejor experiencia en ciberseguridad, capacidades automatizadas e inteligencia de amenazas en tiempo real, las organizaciones pueden defenderse proactivamente contra ataques APT y otras amenazas críticas que anticipan más.