Una nueva crítica zero-day vulnerabilidad RCE en Microsoft Windows, rastreada como CVE-2025-33053, ha sido explotada activamente por el Stealth Falcon (también conocido como FruityArmor) grupo APT. El fallo conduce a RCE manipulando el directorio de trabajo del sistema. Los atacantes aprovecharon un método previamente desconocido para ejecutar archivos desde un servidor WebDAV al alterar el directorio de trabajo de una herramienta legítima de Windows, mientras confiaban en técnicas avanzadas de anti-análisis para evadir la detección.

Detectar la Explotación del CVE-2025-33053 por el APT Stealth Falcon

La explotación de vulnerabilidades sigue siendo uno de los vectores de ataque inicial más comunes. En 2025, los atacantes han estado explotando vulnerabilidades para el acceso inicial un 34% más, lo que lleva a más violaciones de seguridad que el año anterior.

Los grupos de hackers avanzados dependen frecuentemente de una fusión de técnicas adversariales sofisticadas, como exploits de día cero, malware personalizado y tácticas de sigilo, para plantear graves riesgos a organizaciones de alto perfil en todo el mundo, como la última campaña de Stealth Falcon.

Los equipos de seguridad que buscan más contenido de detección relacionado pueden explorar el Mercado de Detección de Amenazas usando la etiqueta dedicada “Stealth Falcon” o explorar una colección más amplia de algoritmos aplicando la etiqueta “CVE”.

Todas las detecciones se pueden utilizar en múltiples tecnologías SIEM, EDR y Data Lake y están alineadas con el marco MITRE ATT&CK para facilitar la investigación de amenazas. La plataforma SOC Prime equipa a los equipos de seguridad con contenido de detección de alta calidad enriquecido con enlaces CTI, cronogramas de ataques, configuraciones de auditoría, recomendaciones de triage y más contexto relevante.

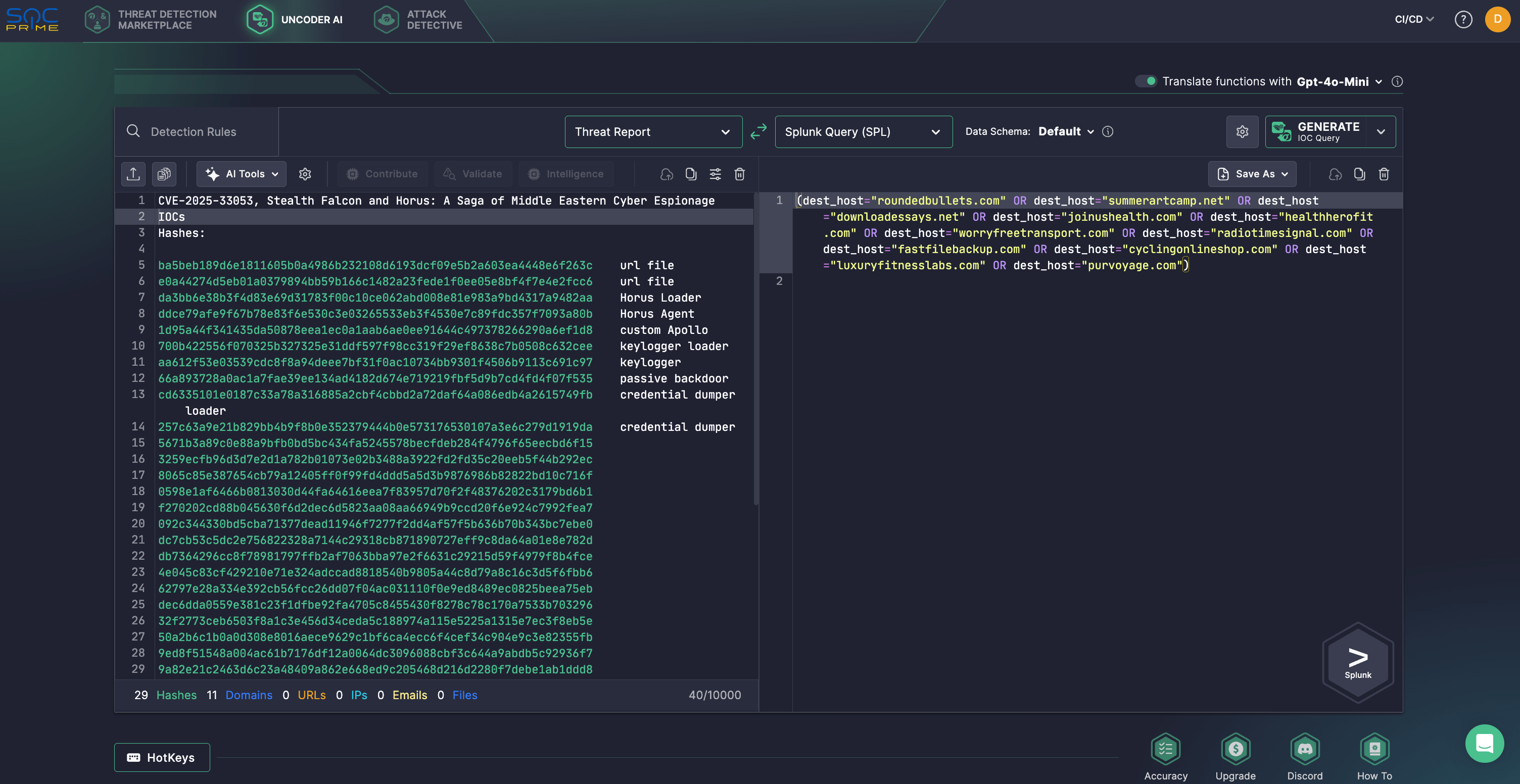

Los ingenieros de seguridad también pueden aprovechar Uncoder AI—una IA privada, no agéntica, construida para la ingeniería de detección informada sobre amenazas. Con Uncoder, los defensores pueden convertir automáticamente los IOCs del informe dedicado de Check Point en consultas de búsqueda accionables, permitiendo una investigación eficiente de la actividad del APT Stealth Falcon que explota el CVE-2025-33053. Además, Uncoder admite la creación de lógica de detección a partir de informes de amenazas sin procesar, predicción de etiquetas ATT&CK, optimización de consultas impulsada por IA y traducción del contenido de detección entre múltiples plataformas.

Análisis del CVE-2025-33053

Los investigadores de Check Point han identificado una nueva campaña del grupo APT conocido como Stealth Falcon, que aprovechó un archivo URL para armar un exploit zero-day. Rastreado como CVE-2025-33053, este fallo con un alto puntaje CVSS que alcanza 8.8, permite a atacantes no autorizados explotar el control externo de nombres o rutas de archivos en WebDAV para ejecutar código de forma remota a través de una red.

Stealth Falcon ha sido conocido por el ciberespionaje en el Medio Oriente desde al menos 2012. En la última campaña, los actores de amenazas apuntaron a entidades de alto perfil en el Medio Oriente y África, incluidos sectores públicos y de defensa en Turquía, Catar, Egipto y Yemen. Stealth Falcon continúa confiando en correos electrónicos de spear-phishing que contienen enlaces o adjuntos que explotan WebDAV y LOLBins para desplegar malware.

Su kit de herramientas incluye implantes personalizados construidos sobre el marco de red de fuentes abiertas Mythic. Estos implantes incluyen técnicas de anti-análisis y validan los sistemas de las víctimas antes de desplegar cargas más sofisticadas. Stealth Falcon también despliega el Horus Agent, un implante hecho a medida basado en Mythic, nombrado en honor al dios egipcio con cabeza de halcón. Además, Stealth Falcon utiliza varias herramientas personalizadas nunca antes vistas, como keyloggers, puertas traseras sigilosas, y un volcado de credenciales del controlador de dominio.

El flujo de ataque comienza con un correo electrónico de phishing que contiene un archivo URL malicioso, generalmente incrustado en un archivo ZIP y disfrazado como un documento legítimo. Este archivo explota el CVE-2025-33053 abusando de iediagcmd.exe para ejecutar un route.exe fraudulento desde el servidor WebDAV del adversario. La etapa inicial involucra al Horus Loader, un cargador basado en C++ protegido por Code Virtualizer. Utiliza técnicas avanzadas de anti-análisis, como el mapeo manual de kernel32.dll and ntdll.dll, y escanea más de 100 procesos antivirus de 17 proveedores para evitar la detección. Para distraer a la víctima, descifra y abre un PDF señuelo. Luego, el cargador emplea la técnica IPfuscation para decodificar la carga desde direcciones IPv6, inyectándola en msedge.exe usando llamadas al sistema como ZwAllocateVirtualMemory, ZwWriteVirtualMemory, y NtResumeThread.

La carga final, apodada Horus Agent, está fuertemente ofuscada con técnicas personalizadas de OLLVM, incluyendo el cifrado de cadenas, el aplanamiento del flujo de control y el hash de API para la resolución dinámica de importaciones. Se comunica con su infraestructura C2 a través de HTTP cifrado con AES, protegido por HMAC-SHA256, utilizando hasta cuatro dominios y con un interruptor de apagado programado para el 31 de diciembre de 2099.

Las funcionalidades admitidas incluyen el reconocimiento del sistema y la inyección encubierta de shellcode. La cadena de infección también incorpora Spayload, un implante C++ derivado de Mythic, que ofrece capacidades avanzadas de post-explotación.

Debido a la explotación en curso, la CISA ha añadido CVE-2025-33053 a su catálogo KEV, obligando a las agencias FCEB a aplicar el parche antes del 1 de julio de 2025. Para responder rápidamente a una amenaza poco después de la divulgación del CVE-2025-33053, Microsoft lanzó un parche el 10 de junio de 2025. Como medidas potenciales de mitigación del CVE-2025-33053 para reducir los riesgos de intentos de explotación, los defensores recomiendan actualizar los sistemas Windows a la última versión corregida, capacitar al personal para detectar intentos de spear-phishing, monitorear el tráfico WebDAV hacia dominios sospechosos y utilizar soluciones de seguridad viables para detectar abuso de LOLBin e inyección de procesos no autorizados.

El uso del CVE-2025-33053 por parte de Stealth Falcon demuestra las capacidades avanzadas del grupo y su enfoque estratégico en objetivos de alto valor en el Medio Oriente. La vulnerabilidad implica riesgos críticos para las organizaciones debido al uso generalizado de WebDAV en entornos empresariales para compartir archivos y colaborar de forma remota. El parcheo inmediato y el monitoreo continuo de amenazas son fundamentales para defenderse contra tales amenazas críticas. SOC Prime selecciona una suite de productos completa construida sobre principios de confianza cero y respaldada por la IA, la automatización e inteligencia de amenazas procesable para empoderar a las organizaciones globales con todo lo que necesitan para superar las amenazas cibernéticas.