Desde una invasión a gran escala en Ucrania, los grupos de ciberdelincuentes de origen ruso han atacado implacablemente a los organismos estatales ucranianos y a los sectores empresariales para el espionaje y la destrucción. Recientemente, investigadores de ciberseguridad descubrieron una campaña masiva de ciberespionaje que explota una vulnerabilidad de día cero en 7-Zip para entregar SmokeLoader malware. El objetivo final de la campaña era el ciberespionaje, intensificando las líneas de frente digitales de la guerra en curso en Ucrania.

Detectar Intentos de Explotación de CVE-2025-0411

El creciente volumen de campañas de ciberespionaje contra Ucrania y sus aliados destaca como un aspecto importante del panorama actual de amenazas cibernéticas. Una operación a gran escala descubierta recientemente subraya aún más este peligro, explotando un fallo de día cero en la utilidad de código abierto 7-Zip ampliamente utilizada por organizaciones globales.

La falla CVE-2025-0411 permite a atacantes remotos omitir las protecciones de Marca de la Web (MotW) y ejecutar código arbitrario en el contexto del usuario actual, lo que finalmente lleva a SmokeLoader infecciones. Dado el patrón de actores de amenazas rusos probando tácticas maliciosas en Ucrania antes de extrapolarlas a objetivos globales, los equipos de seguridad deben actuar proactivamente.

Plataforma SOC Prime para la defensa cibernética colectiva agrega un conjunto de reglas Sigma curadas que abordan la última campaña de día cero por grupos de crimen cibernético vinculados a Rusia que atacan a Ucrania y explotan CVE-2025-0411 para propagar SmokeLoader. Presiona el Explorar Detecciones a continuación para acceder de inmediato a las reglas.

Las detecciones son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK® para agilizar la investigación de amenazas. Además, cada regla Sigma está enriquecida con metadatos extensos, incluyendo CTI referencias, cronogramas de ataques, recomendaciones de triaje, y más.

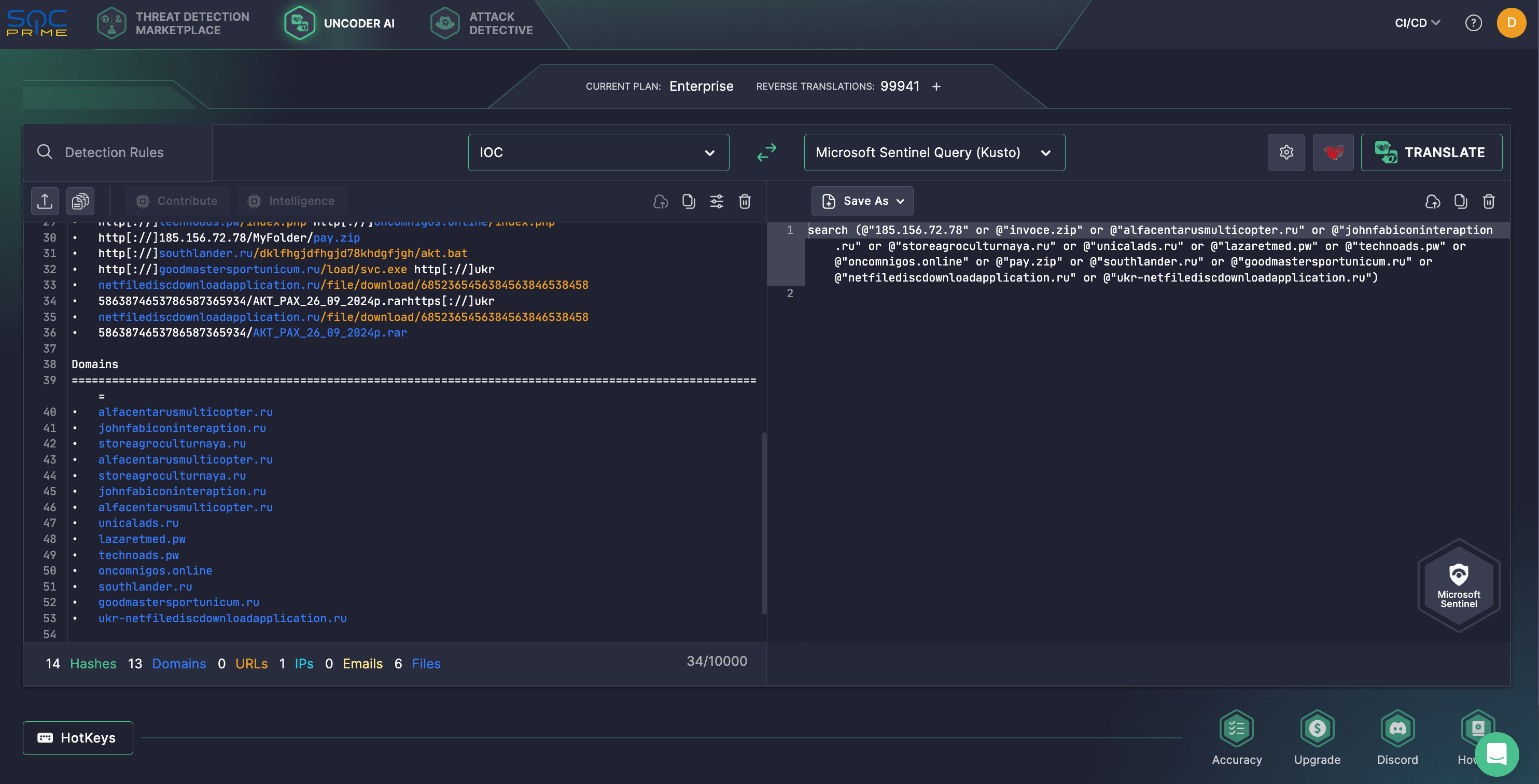

Para continuar con la investigación, los expertos en seguridad también pueden lanzar búsquedas instantáneas utilizando IOCs proporcionados en la correspondiente investigación de Trend Micro. Confía en el Uncoder AI de SOC Prime para crear consultas personalizadas basadas en IOC en cuestión de segundos y trabajar automáticamente con ellas en tu entorno SIEM o EDR elegido. Anteriormente exclusivo para clientes corporativos, Uncoder AI ahora está abierto a investigadores individuales con toda su potencia. Consulta los detalles aquí.

Análisis de CVE-2025-0411

A principios del otoño de 2024, los defensores descubrieron la explotación de una vulnerabilidad de día cero en 7-Zip conocida como CVE-2025-0411. La falla ha sido aprovechada en una SmokeLoader campaña de malware contra entidades ucranianas.

CVE-2025-0411, con un puntaje CVSS de 7.0, permite a atacantes remotos evadir protecciones MotW de Windows y ejecutar código arbitrario con los privilegios del usuario actual. El proveedor resolvió este problema en noviembre de 2024 con la liberación de la versión 24.09. Sin embargo, la vulnerabilidad recientemente parcheada ha sido activamente armada para distribuir SmokeLoader. Notablemente, en campañas activas en el mundo real contra Ucrania, los hackers están aprovechando SmokeLoader, una herramienta ofensiva ampliamente utilizada del arsenal de infames grupos de hackers vinculados a Rusia, como UAC-0006.

Es probable que la vulnerabilidad haya sido utilizada como parte de una campaña de ciberespionaje dirigida a los organismos estatales ucranianos y entidades civiles, alineándose con el conflicto más amplio entre Rusia y Ucrania. El problema subyacente en CVE-2025-0411 es que, antes de la versión parcheada 24.09, el proveedor no aplicó correctamente las protecciones MotW a los archivos dentro de archivos de doble encapsulación. Esta falla da a los hackers luz verde para crear archivos con scripts o ejecutables maliciosos que evaden las medidas de seguridad de MotW, exponiendo a los usuarios de Windows a amenazas potenciales.

La publicación de un exploit funcional PoC para CVE-2025-0411 ha aumentado el riesgo de infecciones. En la campaña en curso de SmokeLoader, el archivo ZIP interno empleó un ataque de homógrafos para disfrazar un archivo malicioso como .doc. Se sabe que los ataques de homógrafos se usan frecuentemente en campañas de phishing . En la última campaña de SmokeLoader, los hackers afiliados a Rusia añadieron una capa adicional de engaño para atraer a las víctimas a explotar CVE-2025-0411. Al usar el carácter cirílico «Es», crearon un archivo interno que imitaba un archivo .doc, engañando efectivamente a los usuarios para que desencadenaran inadvertidamente el exploit.

Notablemente, algunas cuentas de correo electrónico afectadas pueden haber sido obtenidas de campañas anteriores, y las cuentas recientemente comprometidas podrían ser usadas en futuros ataques, haciendo que los correos electrónicos parezcan más legítimos e incrementando las posibilidades de manipulación de las víctimas. Otra observación de esta campaña es el enfoque del adversario en los organismos estatales locales, que a menudo están bajo presión cibernética, menos equipados y más vulnerables, sirviendo como puntos de acceso para que los adversarios infiltren organizaciones del sector público más grandes.

Como posibles medidas de mitigación para CVE-2025-0411, las organizaciones deben aplicar rápidamente las actualizaciones de producto a la versión 24.09 o más reciente, reforzar la seguridad del correo electrónico para prevenir spear-phishing y mejorar la conciencia sobre ciberseguridad para identificar oportunamente intentos de phishing, incluidos los ataques de homógrafos. Plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con unconjunto de productos listo para la empresa y a prueba de futuro para defender proactivamente contra amenazas emergentes, incluidas las CVEs explotadas en ataques en la naturaleza, mientras ayuda a las organizaciones progresivas a adoptar una estrategia de ciberseguridad robusta.