La FBI y la CISA, en conjunto con autoridades de ciberseguridad de EE.UU. e internacionales, advierten a la comunidad global de defensores cibernéticos sobre la explotación a gran escala del CVE-2023-42793, un CVE crítico de JetBrains TeamCity que potencialmente puede llevar a la RCE en las instancias vulnerables. La alerta de ciberseguridad relacionada AA23-347A atribuye las operaciones cibernéticas ofensivas en curso al Servicio de Inteligencia Exterior ruso (SVR) representado por el infame colectivo de hackers APT29 .

Detección de Exploits de CVE-2023-42793

Con el mundo al borde de una guerra cibernética global, los defensores cibernéticos buscan formas de resistir la creciente cantidad de amenazas uniéndose y manteniéndose proactivos. Equipados con la Plataforma de SOC Prime para la defensa cibernética colectiva, los profesionales de seguridad siempre pueden obtener contenido curado para amenazas emergentes, enriquecido con metadatos extensos.

Para mantenerse a la vanguardia de los ataques relacionados con el SVR que aprovechan la vulnerabilidad CVE-2023-42793 en el software JetBrains TeamCity, la Plataforma de SOC Prime ofrece un conjunto de 18 reglas de detección compatibles con su solución SIEM, EDR, XDR o Data Lake en uso. Todas las reglas están mapeadas al marco de trabajo MITRE ATT&CK y enriquecidas con metadatos detallados, incluyendo enlaces CTI, referencias de medios, recomendaciones de triaje, etc. Simplemente presione el botón Explorar Detección a continuación y profundice en un conjunto de detección curado.

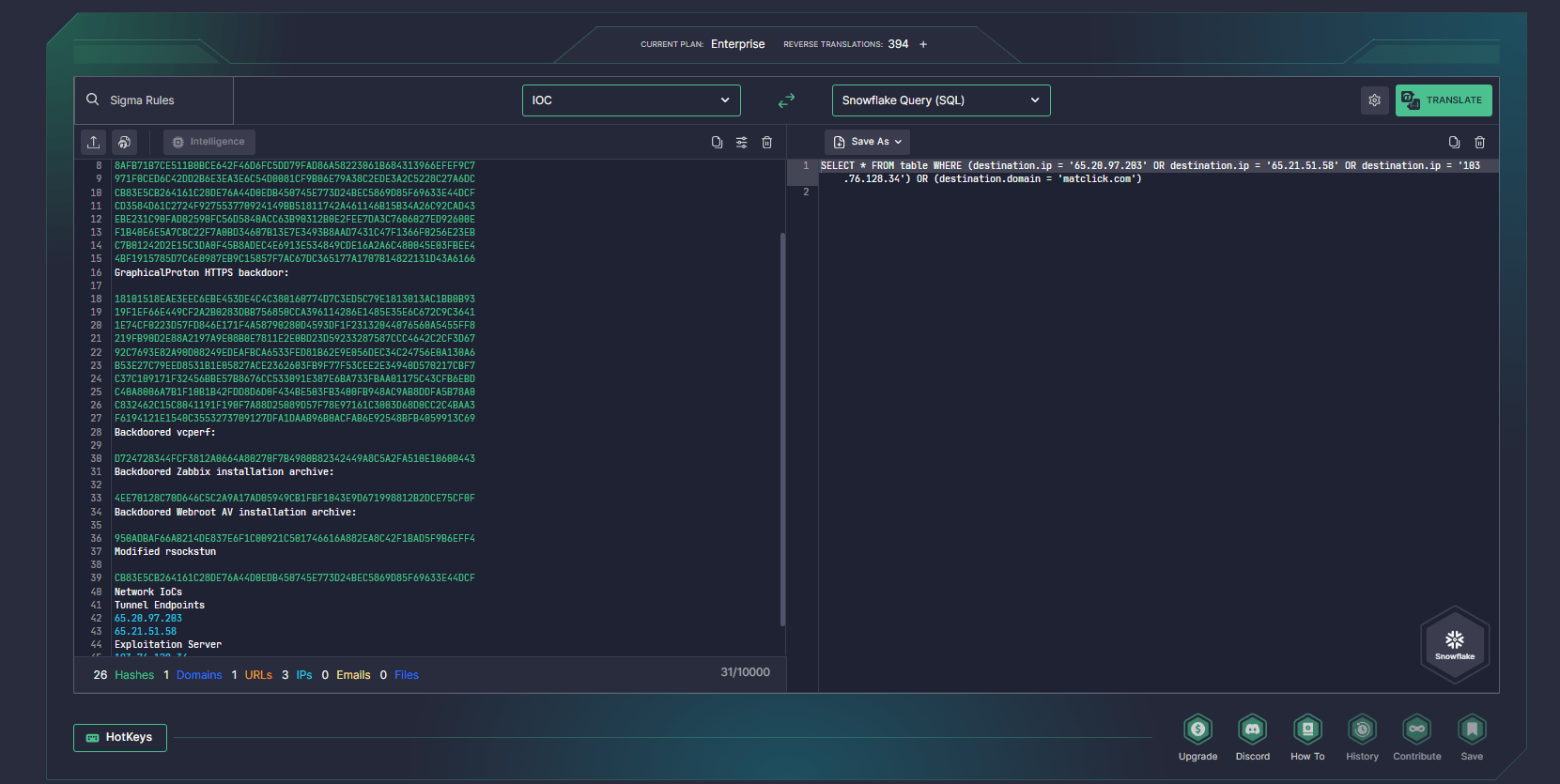

Para agilizar la investigación de amenazas y mejorar las operaciones de ingeniería de detección, los expertos en seguridad pueden aprovechar Uncoder AI. Simplemente pegue los datos forenses de la alerta correspondiente, presione el botón Traducir y obtenga consultas de búsqueda personalizadas listas para ejecutarse en la solución de seguridad elegida.

¿Desea unirse a las filas de defensores cibernéticos que contribuyen a un mañana más seguro? Regístrese en el programa SOC Prime Threat Bounty , envíe sus propias reglas de detección, programe su futuro CV, conecte con expertos de la industria y reciba pagos recurrentes por su contribución.

Análisis de CVE-2023-42793: Explotación de la Vulnerabilidad de JetBrains TeamCity Cubierta en el Asesoramiento de Ciberseguridad

Los ataques cibernéticos a gran escala lanzados por colectivos de hackers patrocinados por el estado ruso están aumentando en volumen y sofisticación como parte de actividades ofensivas colectivas contra Ucrania y sus aliados. El 13 de diciembre de 2023, la FBA, CISA y la NSA, en colaboración con socios de EE.UU. e internacionales, emitieron una nueva alerta de ciberseguridad que cubre los ataques en curso que están aprovechando una vulnerabilidad crítica en los servidores JetBrains TeamCity rastreada como CVE-2023-42793. La falla de seguridad descubierta es una vulnerabilidad de elusión de autenticación con un puntaje CVSS de 9.8 que afecta versiones de software anteriores a la 2023.05.4. En la campaña en curso, la CISA y sus socios han detectado varias empresas comprometidas en EE.UU., Europa, Asia y Australia, con más de 100 servidores TeamCity comprometidos.

El infame grupo APT29, también conocido como los Dukes (alias Cozy Bear, NOBELIUM, o Midnight Blizzard), que es una división de hackers encubierta asociada con el SVR de Rusia y que opera en alineación con los objetivos geopolíticos de Moscú, está vinculado a la campaña ofensiva en curso dirigida a servidores que alojan el software JetBrains TeamCity desde septiembre de 2023.

Desde al menos 2013, las operaciones cibernéticas del SVR han estado exponiendo a organizaciones globales a amenazas graves dirigidas a robar datos confidenciales e información propietaria, así como a recopilar inteligencia extranjera. Las empresas tecnológicas también se encuentran entre los objetivos comunes de las campañas ofensivas del agresor.

En los últimos ataques contra redes que alojan servidores TeamCity, el SVR nuevamente pone la mira en el sector tecnológico. Al explotar el CVE-2023-42793, el SVR podría obtener acceso a las víctimas a través de redes comprometidas, especialmente las de desarrolladores de software. JetBrains lanzó un parche para esta falla de seguridad a mediados de septiembre de 2023, restringiendo la operación del SVR a la explotación solo de servidores TeamCity no parchados y expuestos a Internet. Según la última alerta, el SVR aún no ha aprovechado su acceso a desarrolladores de software para comprometer redes y probablemente aún se encuentra en la fase preparatoria del ataque.

La explotación exitosa del CVE-2023-42793 resulta en la elusión de autorización y posterior ejecución de código arbitrario en el servidor vulnerable. También se ha observado que los actores de amenazas realizan reconocimiento de hosts y exfiltración de archivos, así como el uso de tareas programadas para garantizar la persistencia y aplicar un conjunto de técnicas para evadir la detección. Tras el establecimiento de un punto de apoyo seguro e investigar un servidor TeamCity afectado, los adversarios se centraron en el reconocimiento de la red utilizando una combinación de comandos internos y herramientas complementarias, como un escáner de puertos y PowerSploit. A lo largo de la campaña observada, los hackers emplearon un conjunto de utilidades ofensivas personalizadas y de código abierto y puertas traseras, incluyendo GraphicalProton y su variante HTTPS.

As posibles medidas de mitigación del CVE-2023-42793 , se recomienda a los clientes de JetBrains TeamCity actualizar sus servidores a la versión de software 2023.05.4. Alternativamente, se puede utilizar un complemento de parche de seguridad como solución alternativa para aquellos usuarios que tienen dificultades para actualizar el servidor de inmediato.

El aumento en los ataques cibernéticos vinculados a grupos de hackers patrocinados por estados, como las extensas campañas lideradas por unidades ofensivas rusas, subraya la urgencia de fortalecer las defensas de ciberseguridad. Explore el Marketplace de Detección de Amenazas y obtenga la lista curada de contenido de SOC para detectar ataques APT de cualquier escala y sofisticación.