Poco más de un mes después de la divulgación de un zero-day crítico de Confluence rastreado como CVE-2023-22515, surge una nueva vulnerabilidad en el ámbito de las amenazas cibernéticas que afecta a los productos de Atlassian. Los adversarios están fijando su atención en una vulnerabilidad de severidad máxima recientemente solucionada conocida como CVE-2023-22518 en todas las versiones de Confluence Data Center y Confluence Server, que les permite eludir la autenticación. Los atacantes abusan del exploit CVE-2023-22518 para cifrar los archivos de los usuarios objetivo con el ransomware Cerber.

Detectar Intentos de Explotación de CVE-2023-22518

Otro día, otro error de seguridad crítico en el radar. En vista de que CVE-2023-22518 obtuvo una calificación de alta severidad y afecta a todas las versiones de Confluence, los defensores cibernéticos requieren una fuente fiable de contenido de detección para detener la avalancha de ataques en la naturaleza que dependen del problema de seguridad en el centro de atención.

La Plataforma SOC Prime para la defensa cibernética colectiva ofrece un conjunto de reglas Sigma seleccionadas, adaptadas para docenas de plataformas de análisis de seguridad y mapeadas al marco MITRE ATT&CK® para una investigación de amenazas más eficiente.

Para identificar posibles intentos de explotación en entornos Windows/Linux, aproveche las piezas de contenido dedicadas a continuación.

Posible Intento de Explotación de CVE-2023-22518 (Atlassian Confluence) (via webserver)

Notablemente, la última regla de la lista (dedicada a la detección del exploit CVE-2022-26134 y lanzada en 2022) ayuda a detectar actividad ofensiva relacionada con CVE-2023-22518 debido a superposiciones significativas en el comportamiento para el entorno Linux.

Además, la siguiente regla permite la detección de patrones maliciosos genéricos relacionados con la explotación de CVE-2023-26134 en instancias de Windows:

Posible Explotación de Servidor Web o App Web (via cmdline)

Para investigar la actividad de post-explotación en entornos Windows y Linux relacionada con ataques recientes, consulte las reglas Sigma a continuación:

Copia de Archivo Remota mediante Herramientas Estándar (via cmdline)

Descarga o Carga mediante Powershell (via cmdline)

Acceda a una lista completa de contenido SOC dirigido a la detección de CVEs emergentes haciendo clic en el Explorar Detecciones botón. Los profesionales de la seguridad pueden obtener inteligencia en profundidad acompañada de referencias ATT&CK y enlaces CTI, así como obtener metadatos accionables adaptados a las necesidades específicas de su organización para una investigación de amenazas más eficiente.

Análisis de CVE-2023-22518

Atlassian ha lanzado recientemente un aviso de seguridad advirtiendo a los defensores de una nueva vulnerabilidad de autorización inapropiada identificada como CVE-2023-22518 que impacta en todas las versiones de Confluence del software Data Center y Server. El 6 de noviembre de 2023, Atlassian agregó las actualizaciones destacando la explotación activa de CVE-2023-22518 y su uso en ataques de ransomware. Debido a los riesgos drásticamente crecientes asociados con el error de seguridad descubierto y al exploit de PoC disponible públicamente, CVE-2023-22518 ha recibido la calificación crítica más alta, alcanzando 10 en la escala CVSS. Afortunadamente, la vulnerabilidad no impacta en los sitios web de Atlassian Cloud accesibles a través del dominio atlassian.net.

El error de seguridad descubierto permite a un atacante no autenticado restablecer Confluence y generar una cuenta con privilegios elevados para realizar todas las acciones administrativas, lo que puede llevar a un compromiso completo del sistema.

Rapid7 observó recientemente la explotación de CVE-2023-22518 en un conjunto de entornos de clientes, incluidos intentos de desplegar ransomware Cerber en servidores de Confluence vulnerables.

Con todas las versiones de Confluence Data Center y Server afectadas, Atlassian recomienda aplicar instantáneamente el parche a la versión LTS designada o una más reciente para mitigar la amenaza. En caso de tener problemas al aplicar el parche, realizar una copia de seguridad de su instancia potencialmente impactada, restringirla del acceso a la red externa y deshabilitar el acceso en los puntos finales específicos de Confluence pueden utilizarse como remedios interinos para reducir los vectores de ataque.

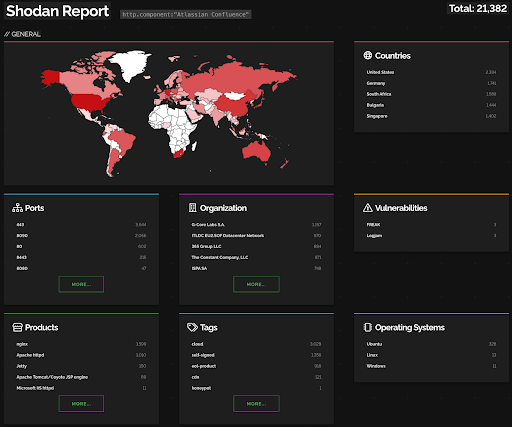

Basado en una breve búsqueda en Shodan, aproximadamente más de 20K instancias de Confluence están actualmente expuestas en internet, sin embargo, es difícil especificar cuántas de ellas son vulnerables a los ataques CVE-2023-22518. Este número ha aumentado significativamente desde la divulgación de otra vulnerabilidad de Confluence rastreada como CVE-2022-26134 en 2022.

Los riesgos crecientes de los intentos de explotación de CVE-2023-22518 debido al descubrimiento del PoC requieren ultra-responsabilidad de los defensores para salvaguardar la infraestructura de la organización. El Mercado de Detección de Amenazas de SOС Prime capacita a los defensores cibernéticos con acceso a los últimos algoritmos de detección basados en el comportamiento enriquecidos con inteligencia adaptada para mantenerse adelante de ataques de ransomware y amenazas emergentes de cualquier alcance.