Con las operaciones cibernéticas ofensivas rusas en curso dirigidas a Ucrania y sus aliados, el agresor está lanzando continuamente campañas de ciberespionaje contra organismos estatales y otras organizaciones que representan infraestructura crítica. Menos de una semana después de que los investigadores de CERT-UA advirtieran sobre un aumento en los ataques de ciberespionaje por parte del grupo Shuckworm vinculado a Rusia, otro grupo de hackers nefarios vuelve a la escena.

CERT-UA en conjunto con Insikt Group de Recorded Future ha descubierto recientemente la actividad maliciosa en curso del infame grupo de hackers APT28 patrocinado por el estado ruso que tenía similitudes con una campaña de spearphishing descubierta por Network Traffic Intelligence de Recorded Future. Las últimas operaciones ofensivas implican una propagación masiva de correos electrónicos de spearphishing aprovechando la explotación de vulnerabilidades. Las fallas armamentizadas se encuentran en el cliente de correo electrónico basado en web Roundcube y están rastreadas como CVE-2020-35730, CVE-2021-44026 y CVE-2020-12641. that had similarities with a spearphishing campaign uncovered by Recorded Future’s Network Traffic Intelligence. The latest offensive operations involve massively spreading spearphishing emails leveraging vulnerability exploitation. The weaponized flaws are found in the Roundcube web-based email client and are tracked as CVE-2020-35730, CVE-2021-44026, and CVE-2020-12641.

Análisis del Ataque APT28 Cubierto en la Alerta CERT-UA#6805

CERT-UA ha sido notificado recientemente de la comunicación de red identificada entre el sistema de información y comunicación de una de las organizaciones del sector público ucraniano y la infraestructura maliciosa afiliada al grupo APT28. La investigación reveló rastros de esta comunicación con actores maliciosos que datan del 12 de mayo de 2023, sin embargo, afortunadamente la infección falló.

Investigadores de Insikt Group de Recorded Future han encontrado que las operaciones en curso de APT28 se superponen con la anterior campaña BlueDelta que explota la vulnerabilidad de día cero de Microsoft Outlook CVE-2023-23397.

En respuesta al incidente, el equipo de CERT-UA ha lanzado el correspondiente aviso CERT-UA#6805 que notifica los intentos de los adversarios del grupo APT28 de atacar la infraestructura crítica de la organización del sector público ucraniano. La investigación reveló un correo electrónico de phishing con un asunto relacionado con noticias de la guerra de Ucrania que contenía un artículo de engaño disfrazado como una fuente de medios nv.ua junto con un exploit de vulnerabilidad CVE-2020-35730 de Roundcube. Además, el correo electrónico de phishing contenía código JavaScript malicioso destinado a descargar y lanzar archivos JavaScript adicionales, q.js and e.js. Este último crea el filtro predeterminado destinado a redirigir los correos recibidos a la dirección de un tercero y realiza la exfiltración de datos a través de solicitudes HTTP POST correspondientes. El archivo anterior contiene otro exploit de vulnerabilidad de Roundcube rastreado como CVE-2021-44026, que permite a los atacantes exfiltrar datos de la base de datos de Roundcube.

La investigación también descubrió otro código Javascript, c.js, que involucra el exploit de la vulnerabilidad CVE-2020-12641 de Roundcube. Tras la explotación exitosa de la vulnerabilidad, esta última permite la ejecución remota de comandos en el servidor de correo electrónico.

CERT-UA afirma que los hackers enviaron correos electrónicos de phishing similares a más de 40 organizaciones ucranianas en un esfuerzo por propagar masivamente la infección, mientras que Insikt Group identifica a los organismos estatales y entidades militares como los principales objetivos de esta campaña.

Según la investigación, APT28 intentó aprovechar la antigua versión 1.4.1 de Roundcube, que dio a los atacantes luz verde para exponer a múltiples organizaciones a riesgos de explotación de vulnerabilidades.

Detección de Ataques Cibernéticos de APT28 (UAC-0001/UAC-0028) Contra el Sector Público Ucraniano

El grupo APT28 (también conocido como Fancy Bear) tiene una larga historia de campañas de adversarios contra Ucrania y sus partidarios, participando activamente en la guerra cibernética en curso en nombre del gobierno de Moscú. Según el Servicio Estatal de Comunicaciones Especiales y Protección de Información de Ucrania (SSSCIP), el grupo de hackers APT28/UAC-0028 ha estado detrás de una serie de ataques cibernéticos a la infraestructura crítica de Ucrania en marzo de 2022. En otros ataques cibernéticos por parte del grupo de hackers APT28, se observó a los actores de amenazas apuntando a organismos gubernamentales europeos y organizaciones militares.

Durante el último mes, los investigadores de CERT-UA reportan un aumento en la actividad de APT28 procediendo con ataques de ciberespionaje y destructivos contra el sector público ucraniano. Por ejemplo, la alerta CERT-UA#6562 confirma que durante abril de 2023, el colectivo de hackers ha estado aprovechando el vector de ataque de phishing para distribuir masivamente correos electrónicos falsificados entre los organismos estatales ucranianos.

Para asegurar la detección proactiva de la actividad maliciosa asociada con APT28, incluida la última campaña que aprovecha las vulnerabilidades del cliente de correo electrónico basado en web Roundcube, la Plataforma SOC Prime proporciona un conjunto de reglas Sigma dedicadas.

Haga clic en el Explorar Detecciones botón a continuación para acceder a la lista completa de reglas Sigma dedicadas que detectan la última campaña de APT28. Todas las reglas están alineadas con el marco MITRE ATT&CK® v12, enriquecido con un contexto de amenazas cibernéticas en profundidad, y compatible con 28 soluciones SIEM, EDR y XDR para adaptarse a necesidades de seguridad específicas. Además, para agilizar la búsqueda de contenido, los algoritmos de detección relevantes están disponibles mediante la etiqueta «CERT-UA#6805» basada en el identificador de alerta.

Observando la escalada de la guerra cibernética global en curso durante más de una década, el equipo de SOC Prime respaldado por nuestro Programa de Amenazas con Recompensa miembros han estado analizando continuamente las actividades de destacados grupos APT mundiales para crear contenido de detección curado y ayudar a las organizaciones a mejorar su defensa cibernética contra amenazas patrocinadas por estados. Acceda al conjunto completo de contenido de detección relacionado con los ataques de APT28 haciendo clic en el Detección de Ataques de APT28 botón.

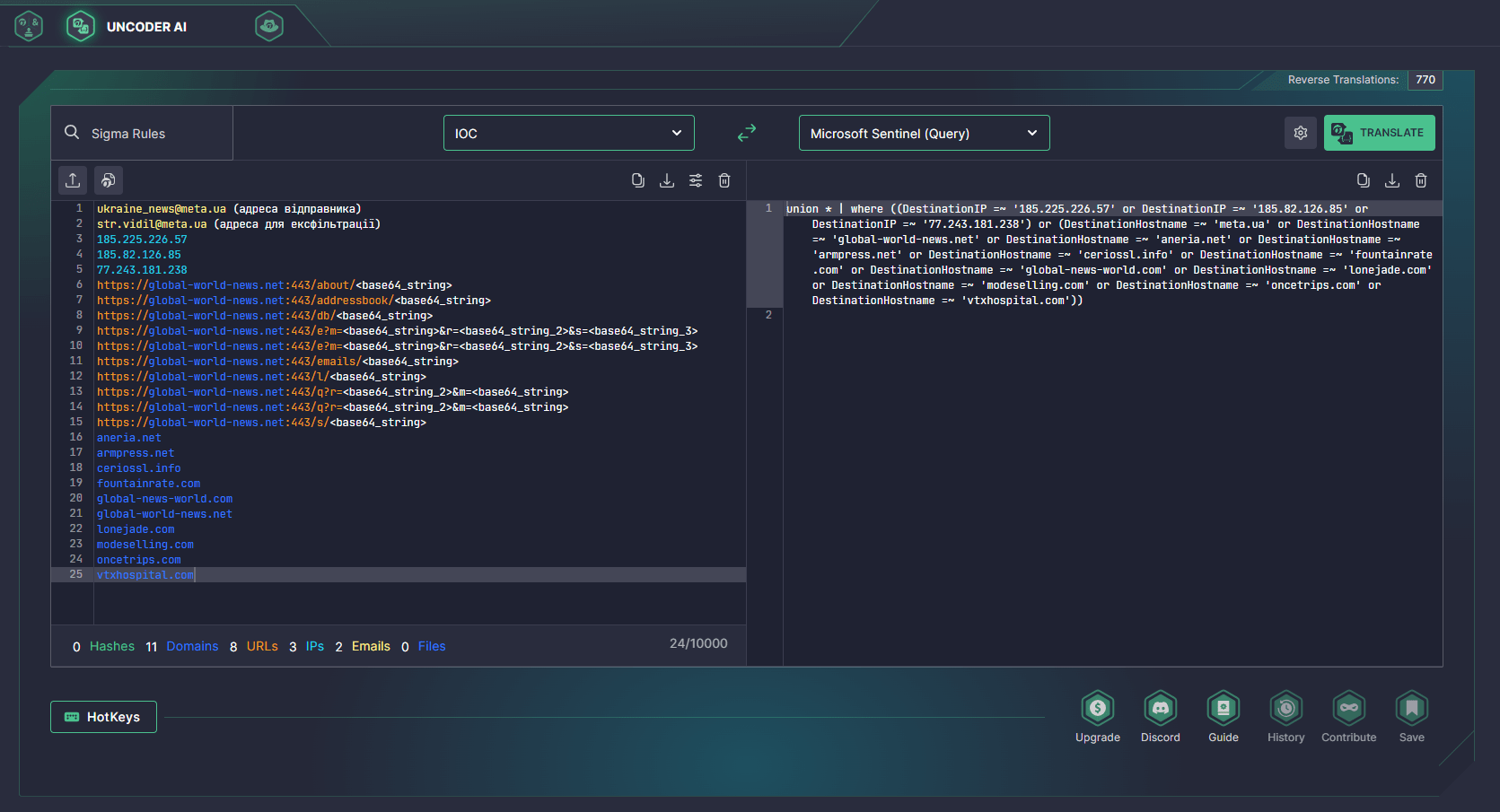

Además, los equipos de SecOps pueden agilizar sus procedimientos de búsqueda de amenazas buscando indicadores de compromiso asociados con el último ataque de APT28 con la ayuda de Uncoder AI. Simplemente inserte el archivo, host, o IOCs de red proporcionados por CERT-UA u otra fuente en Uncoder y seleccione el tipo de contenido de su consulta objetivo para crear sin problemas una consulta IOC optimizada para el rendimiento lista para ejecutarse en el entorno elegido.

Regístrese en la Plataforma SOC Prime para equipar su SOC con reglas Sigma basadas en comportamiento contra cualquier TTP utilizado por amenazas persistentes avanzadas en sus ataques. Benefíciese del feed de ciberseguridad más rápido del mundo mejorado con CTI a medida y el mayor repositorio de 10K+ de reglas Sigma. Confíe en el poder de la inteligencia aumentada y la defensa cibernética colectiva para avanzar en sus esfuerzos de búsqueda de amenazas e ingeniería de detección. Mejore la visibilidad de la superficie de ataque e identifique puntos ciegos a tiempo para siempre mantenerse un paso adelante de los atacantes.