Los defensores han observado CoffeeLoader, un nuevo malware sigiloso que evade las protecciones de seguridad utilizando técnicas avanzadas de evasión y aprovecha los métodos del Red Team para aumentar su efectividad. Distribuido a través de SmokeLoader, CoffeeLoader implementa cargas útiles secundarias mientras evita la detección, haciendo que sus ataques sigilosos sean difíciles de detectar y defender.

Detectar CoffeeLoader

Con más de 1 mil millones de cepas de malware actualmente circulando en el ámbito de las amenazas cibernéticas y más de 300 piezas de malware creadas diariamente, estar alerta ante amenazas emergentes es más crítico que nunca. Sin embargo, a medida que las superficies de ataque se expanden y evolucionan las tácticas de infiltración, la detección temprana de intrusiones sigue siendo un desafío complejo.

SOC Prime Platform curate el repositorio más grande del mundo de algoritmos de detección contra amenazas emergentes, enriquecido con CTI en tiempo real y respaldado por herramientas avanzadas para detección y búsqueda de amenazas. Mantente al tanto de los últimos ataques de CoffeeLoader con un conjunto de reglas Sigma disponibles pulsando el botón Explorar Detecciones .

Todas las reglas son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK para agilizar la investigación de amenazas. Cada regla también está enriquecida con metadatos extensos, incluyendo CTI referencias, cronogramas de ataques, recomendaciones de triaje, y más.

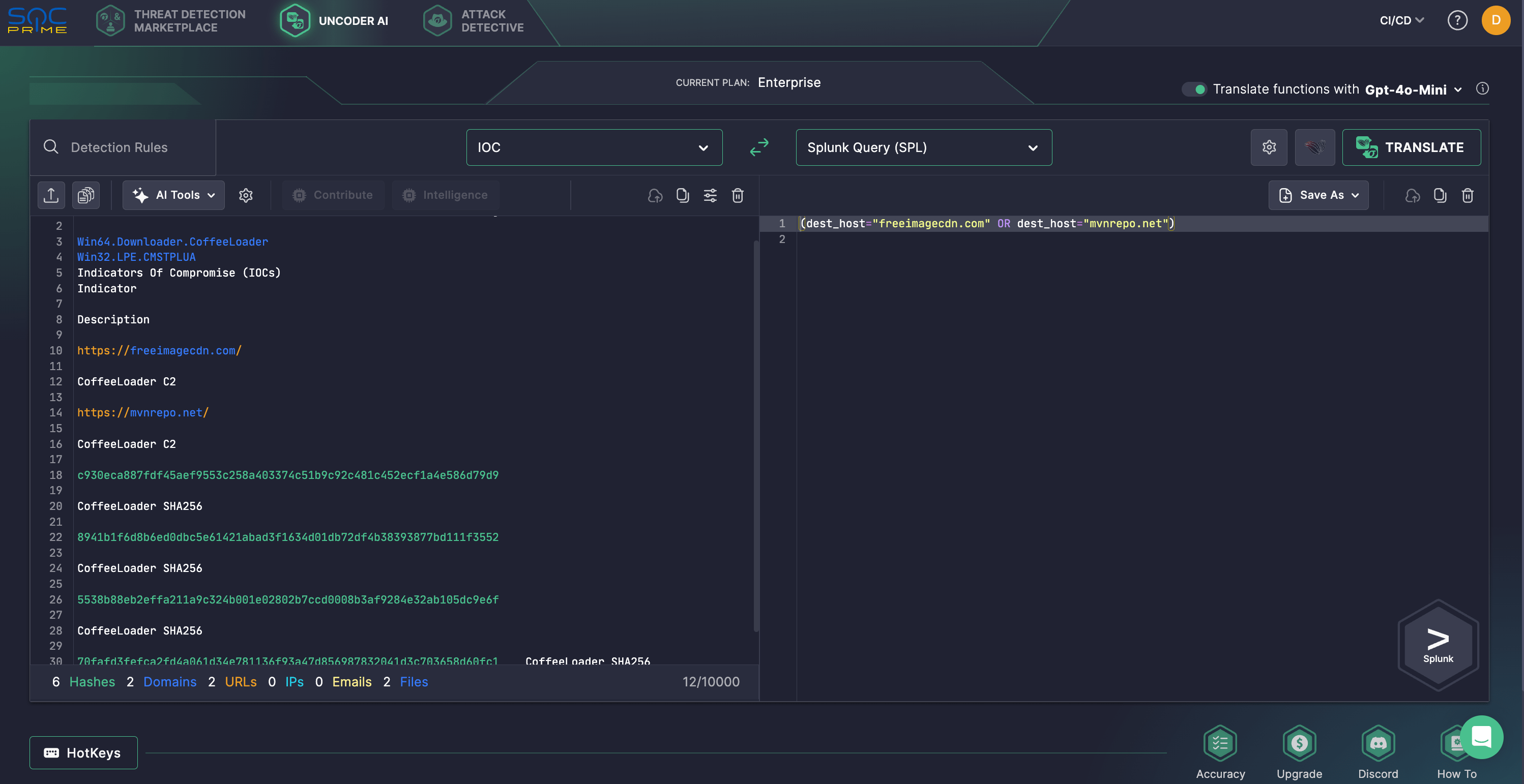

Además, los profesionales de seguridad pueden buscar IOCs de la última investigación de Zscaler sobre CoffeeLoader. Con Uncoder AI, los expertos en seguridad pueden analizar fácilmente estos IOCs y transformarlos en consultas personalizadas adaptadas para la plataforma SIEM o EDR elegida. Uncoder AI también actúa como un AI privado autónomo para la ingeniería de detección informada por amenazas, equipando a los equipos con herramientas avanzadas para investigar, codificar, validar, traducir y desplegar detecciones sobre la marcha. Lee más acerca de las capacidades de Uncoder AI aquí.

Análisis de CoffeeLoader

Los investigadores de Zscaler ThreatLabz han descubierto una nueva cepa maliciosa sofisticada llamada CoffeeLoader, detectada por primera vez alrededor de septiembre de 2024. Diseñado para descargar y ejecutar sigilosamente cargas útiles secundarias, CoffeeLoader utiliza técnicas avanzadas de evasión para eludir las medidas de seguridad de los endpoints.

CoffeeLoader es un cargador de malware avanzado diseñado para evadir la detección mientras despliega cargas útiles de segunda etapa. Al igual que la mayoría del crimeware, las muestras de CoffeeLoader están empaquetadas. Mientras ThreatLabz generalmente omite detalles de desempaquetado, CoffeeLoader se destaca por usar un empaquetador único basado en GPU que dificulta el análisis en entornos virtuales. Rastreado como Armoury, este empaquetador imita la utilidad legítima Armoury Crate de ASUS.

Una vez desempaquetado, CoffeeLoader ejecuta un dropper que instala el malware. Los investigadores han identificado múltiples variantes del dropper con diferentes funcionalidades. Una versión copia el DLL empaquetado de CoffeeLoader en el directorio temporal como ArmouryAIOSDK.dll. Si se ejecuta con derechos de administrador, ejecuta el DLL a través de rundll32.exe. Sin privilegios elevados, intenta evitar el UAC utilizando la interfaz COM CMSTPLUA. Esta variante no establece persistencia y resuelve funciones de la API usando un algoritmo de hashing personalizado.

Algunas muestras de CoffeeLoader establecen persistencia a través del Programador de Tareas de Windows. Las versiones más antiguas usan schtasks.exe, mientras que las más nuevas aprovechan la interfaz COM ITaskScheduler. El dropper establece atributos de archivo como solo lectura, oculto y de sistema, luego usa SetEntriesInAclW para restringir el acceso del usuario al DLL empaquetado de CoffeeLoader.

El dropper de CoffeeLoader mantiene la persistencia a través de una tarea programada con un nombre codificado. Si se ejecuta con privilegios elevados, se ejecuta al inicio de sesión del usuario con el nivel de ejecución más alto; de lo contrario, se ejecuta cada 30 minutos, o cada 10 minutos en la última versión.

Después de la instalación, el dropper lanza el stager de CoffeeLoader y sale. El módulo principal de CoffeeLoader resuelve direcciones de API mediante el algoritmo de hash DJB2 y emplea múltiples tácticas de evasión, incluyendo suplantación de pila de llamadas (inspirada por BokuLoader), ofuscación de sueño y fibras de Windows para evitar el monitoreo de EDR.

Para comunicación C2, CoffeeLoader utiliza HTTPS con servidores codificados. Si fallan los canales C2 primarios, emplea un algoritmo de generación de dominios y aplica pinning de certificado para seguridad.

El cargador se está propagando a través de SmokeLoader, con ambas familias de malware exhibiendo comportamientos similares. Los investigadores revelaron un conjunto de similitudes distintivas entre CoffeeLoader y SmokeLoader, este último frecuentemente utilizado en campañas de phishing contra Ucrania vinculadas a la actividad UAC-0006. Estas capacidades compartidas incluyen el uso de un stager para inyectar un módulo principal en otro proceso, la generación de ID de bot basada en identificadores del sistema y la creación de mutex vinculado al ID de bot. Ambos resuelven importaciones por hash, confían en una estructura global para variables internas y punteros de funciones de API, y cifran el tráfico de red usando claves RC4 codificadas. Además, ambas familias de malware utilizan intensivamente APIs de bajo nivel de Windows, establecen atributos de archivo a sistema y oculto, y mantienen la persistencia mediante tareas programadas.

Notablemente, a finales de 2024, se informó que se anunció una nueva versión de SmokeLoader, compartiendo muchas—pero no todas—las características anunciadas de evasión de EDR y AV con CoffeeLoader. Sin embargo, sigue sin estar claro si CoffeeLoader es su sucesor o si las similitudes son coincidentes.

A medida que CoffeeLoader destaca en el panorama de amenazas cibernéticas con características avanzadas para eludir AVs, EDRs y sandbox, mientras utiliza técnicas innovadoras de Red Team para aumentar sus capacidades ofensivas, las organizaciones con visión de futuro buscan nuevas maneras de fortalecer las defensas contra posibles intrusiones. SOC Prime Platform equipa a los equipos de seguridad con soluciones empresariales de vanguardia respaldadas por IA, inteligencia de amenazas procesable y experiencia colectiva de la industria para ayudar a las organizaciones a reducir la superficie de ataque y superar amenazas evolutivas de cualquier sofisticación.