Los defensores observan un número creciente de ciberataques vinculados a grupos APT respaldados por China, principalmente centrados en la recopilación de inteligencia. En septiembre de 2024, un grupo APT afiliado a China identificado como Earth Baxia puso su mira en una agencia estatal en Taiwán y posiblemente en otras naciones dentro de la región APAC. Una campaña de ciberespionaje recientemente descubierta ha estado apuntando a organizaciones de alto perfil en el sudeste asiático desde al menos octubre de 2023, y se cree que hackers vinculados a China son responsables de los ataques.

Detección de Ataques Contra Organizaciones de Alto Perfil en el Sudeste Asiático por Actores Chinos

Durante 2024, los grupos APT de China se ubicaron entre las principales amenazas cibernéticas globales junto a Corea del Norte, Rusia e Irán, mostrando capacidades ofensivas elevadas y planteando desafíos significativos al panorama de ciberseguridad. Para superar las amenazas emergentes y detectar oportunamente posibles ataques por actores chinos, la Plataforma SOC Prime para la defensa cibernética colectiva equipa a los defensores cibernéticos con detecciones enriquecidas con CTI respaldadas por un conjunto completo de productos para la detección avanzada de amenazas y caza.

Simplemente presione el botón Explorar Detecciones a continuación y acceda inmediatamente a un paquete curado de reglas Sigma que aborda los últimos ataques contra el sudeste asiático por actores APT chinos. Todas las reglas están mapeadas al marco MITRE ATT&CK, enriquecidas con metadatos extensos, y son compatibles con más de 30 soluciones SIEM, EDR y Data Lake para agilizar la investigación de amenazas.

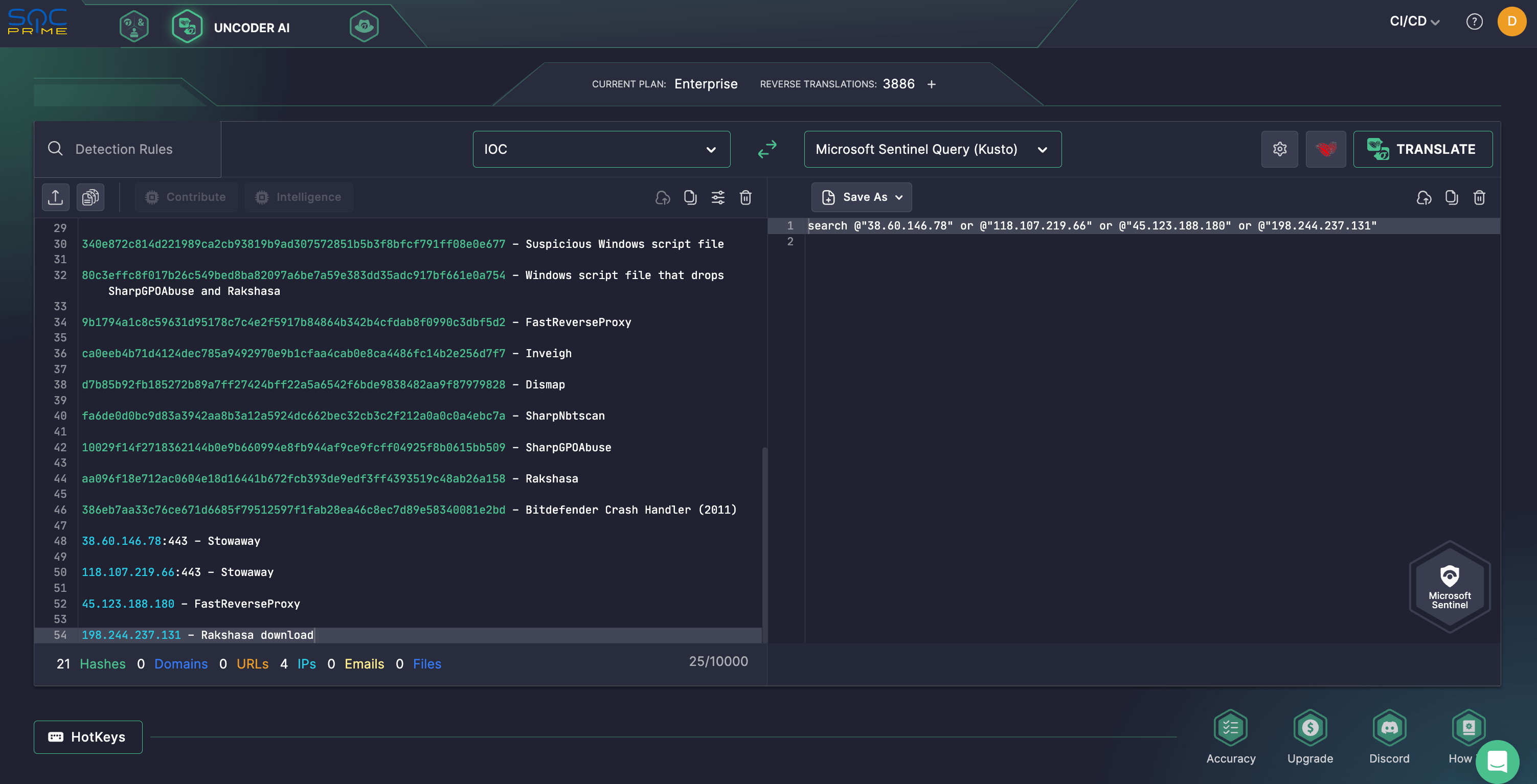

Los ingenieros de seguridad también pueden aprovechar Uncoder AI para empaquetar sin problemas los IOC y realizar un análisis retrospectivo de los TTP de los adversarios. Convierta instantáneamente los IOCs de la investigación correspondiente de Symantec en consultas personalizadas compatibles con varios idiomas SIEM, EDR y Data Lake.

Análisis de Ataques de Ciberespionaje Probablemente Vinculados a Adversarios Basados en China

Según una investigación reciente del Symantec Threat Hunter Team, la campaña de ciberespionaje recientemente descubierta apunta a organizaciones en múltiples sectores de la industria, incluidos los ministerios gubernamentales en dos países, una organización de control del tráfico aéreo, una empresa de telecomunicaciones y un medio de comunicación.

La campaña recientemente descubierta, que ha estado activa desde al menos octubre de 2023, apunta principalmente a recopilar inteligencia. Los atacantes se basan en una combinación de herramientas de código abierto y de vivir de la tierra en la campaña en curso. Han empleado una amplia gama de TTP, con ligeras variaciones en diferentes organizaciones objetivo. Sin embargo, la ubicación geográfica de las víctimas y el uso de herramientas previamente asociadas con grupos APT basados en China indican que es probable que estos ataques estén vinculados a la actividad maliciosa de actores chinos. Notablemente, la herramienta proxy Rakshasa y un archivo de aplicación legítima utilizado para la carga lateral de DLL fueron previamente vinculados al grupo APT chino conocido como Earth Baku (también APT41 o Brass Typhoon). Otros colectivos de hacking asociados incluyen Fireant (también Mustang Panda, APT31, Stately Taurus), Budworm (también APT27, Emissary Panda, Lucky Mouse), y más.

Los adversarios utilizan una herramienta de acceso remoto que explota Impacket para ejecutar comandos a través de WMI. Luego despliegan keyloggers, recolectores de contraseñas, y herramientas proxy inversas, como Rakshasa, Stowaway o ReverseSSH, para mantener acceso persistente a su infraestructura. Además, los atacantes instalan archivos DLL personalizados que actúan como filtros de autenticación, permitiéndoles capturar credenciales de inicio de sesión. Además, los investigadores observaron el uso de PlugX (también conocido como Korplug), una herramienta comúnmente usada por varios colectivos de hackers chinos, como Earth Preta APT.

En una de las organizaciones objetivos, los atacantes permanecieron activos durante al menos tres meses, de junio a agosto de 2024, centrados principalmente en la recopilación de inteligencia, colectando y probablemente exfiltrando datos valiosos. Aunque este caso demuestra un método específico, otros ataques se basaron en TTP adicionales, incluidas la carga lateral de DLL y el despliegue de herramientas como Rakshasa y SharpGPOAbuse, entre otras, para lograr objetivos ofensivos. Los investigadores observaron que los adversarios mantuvieron acceso sigiloso a las redes comprometidas durante largos períodos, lo que les permitió recopilar contraseñas y mapear redes clave. Los datos robados fueron luego comprimidos en archivos protegidos con contraseña utilizando WinRAR y cargados en plataformas de almacenamiento en la nube como File.io.

Symantec lanzó el correspondiente boletín de protección para ayudar a las organizaciones a mitigar los riesgos de la actividad maliciosa en curso probablemente vinculada a actores chinos. Plataforma SOC Prime para la defensa cibernética colectiva permite a los equipos de seguridad superar las amenazas cibernéticas con soluciones de vanguardia para avanzar en la detección de amenazas, elevar la ingeniería de detección y automatizar la cacería de amenazas mientras construyen una postura robusta de ciberseguridad.