Desde al menos 2022, el colectivo de hackers rastreado como UAC-0024 ha estado lanzando una serie de operaciones ofensivas dirigidas a las fuerzas de defensa de Ucrania. La actividad de ciberespionaje del grupo se centra principalmente en la recolección de inteligencia aprovechando el malware CAPIBAR. Basado en los TTP del atacante junto con el uso descubierto de otro malware llamado Kazuar, la actividad del adversario puede vincularse al nefasto grupo Turla APT respaldado por los Servicios Federales de Seguridad rusos.

Descripción del Ataque Turla APT aka UAC-0024

Recientemente, los investigadores de CERT-UA emitieron una advertencia cubriendo un panorama de las operaciones de ciberespionaje en curso por los hackers UAC-0024 o grupo Turla APT. El grupo vinculado a Rusia, que en mayo de 2023 se observó que estaba detrás de una campaña a largo plazo contra países de la OTAN, también es conocido bajo los seudónimos Iron Hunter, Krypton o Secret Blizzard, y alternativamente rastreado por CERT-UA como UAC-0003, aprovecha en gran medida el vector de ataque de phishing siendo las organizaciones del sector público, diplomáticas y militares sus principales objetivos.

Durante más de un año, la infame banda de hackers respaldada por Rusia ha estado lanzando ataques de ciberespionaje dirigidos contra Ucrania y sus aliados, abusando del malware CAPIBAR también rastreado como DeliveryCheck o GAMEDAY. Esta cepa maliciosa aplica el lenguaje XSLT y el hijacking de COM, y puede instalarse en el servidor MS Exchange comprometido disfrazado como un archivo MOF a través de una utilidad específica de PowerShell, lo que permite a los adversarios convertir un servidor legítimo en una herramienta para la gestión remota de malware.

En la etapa inicial del ataque, los hackers de UAC-0024 distribuyen masivamente correos electrónicos que contienen archivos adjuntos con un archivo y macro que atraen a las víctimas potenciales a abrirlos. Abrir un macro legítimo, que incluye un conjunto de fragmentos de código que lanza PowerShell, provoca una cadena de infección en los sistemas objetivo. Esto permite a los hackers desplegar el backdoor KAZUAR, que es capaz de realizar docenas de funciones maliciosas, incluyendo lanzar código JavaScript a través de ChakraCore, recopilar registros de eventos del registro del sistema operativo, robo de credenciales (como el robo de contraseñas de usuario, cookies, marcadores y otros datos sensibles) o el robo de bases de datos y archivos de configuración de software. Además, los actores de amenaza pueden explotar la utilidad de línea de comandos de gestión de archivos de código abierto Rclone para exfiltrar datos de computadoras comprometidas.

Detectar Ataques UAC-0024 Contra Ucrania Cubiertos en la Alerta CERT-UA#6981

Los persistentes ataques por actores de amenaza afiliados a Rusia rastreados como Turla APT o UAC-0024 han estado en el centro de atención en el ámbito de las amenazas cibernéticas durante más de un año, capturando la atención total de los defensores cibernéticos. Las organizaciones progresivas que se esfuerzan por implementar una defensa cibernética proactiva contra las amenazas emergentes respaldadas por Rusia pueden aprovechar miles de reglas Sigma relevantes, incluido un conjunto de contenido curado para la detección de ataques UAC-0024.

Al hacer clic en el botón Explorar Detecciones , los equipos pueden acceder a toda la colección de reglas Sigma dedicadas etiquetadas como «CERT-UA#6981», «UAC-0024» o «UAC-0003» de acuerdo con el aviso CERT-UA relevante y los identificadores de grupo correspondientes. Las reglas de detección y las consultas de caza son aplicables a docenas de plataformas de análisis de seguridad y soluciones de lago de datos, mejoradas con inteligencia personalizada, y están listas para ser desplegadas en su entorno.

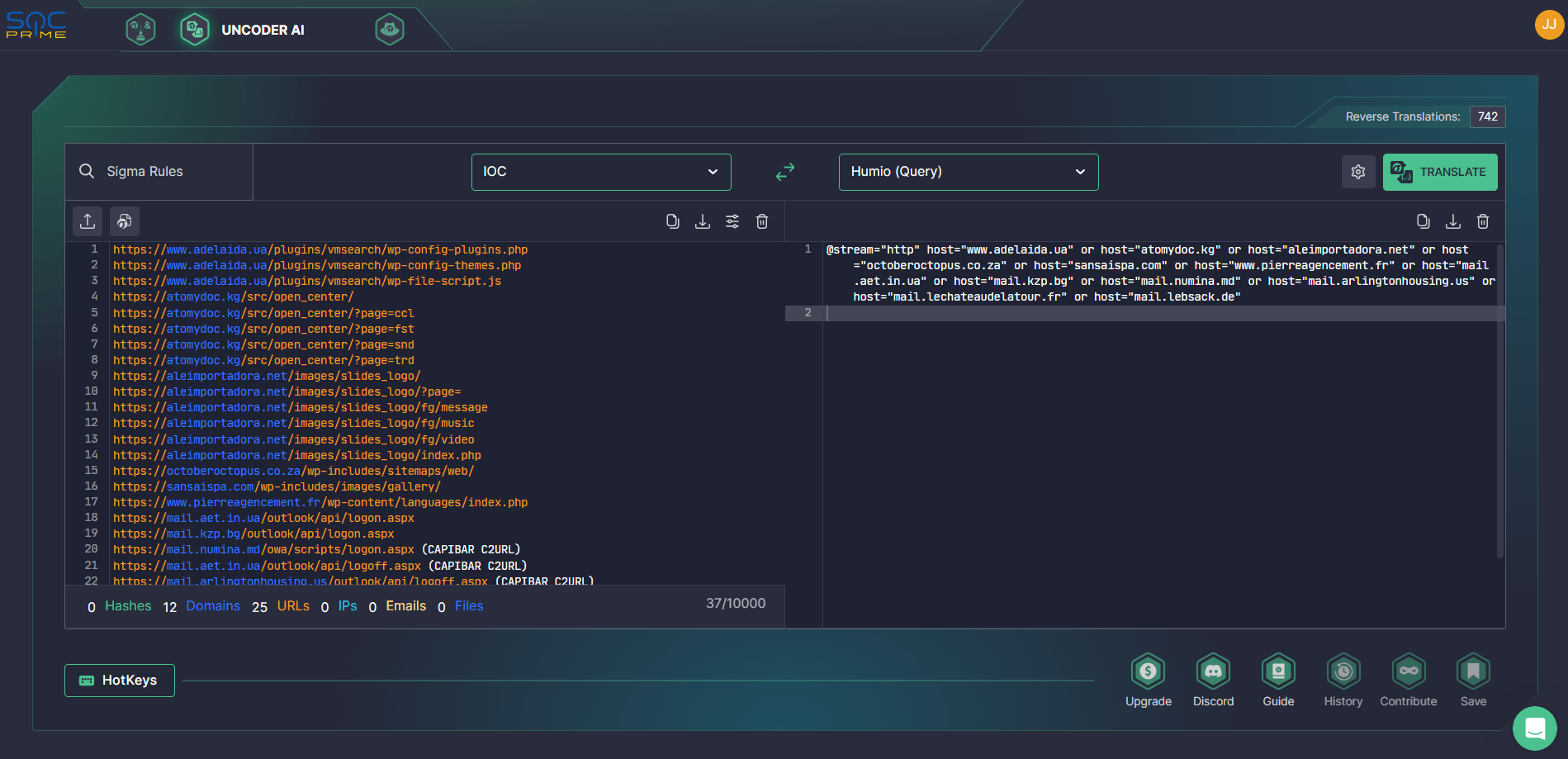

CERT-UA también proporciona una lista de indicadores relevantes de archivo y host comprometidos en la alerta CERT-UA#6981 permitiendo a los ingenieros de seguridad cazar efectivamente amenazas relacionadas con Turla. Respaldado por Uncoder AI de SOC Prime, la búsqueda de IOC con consultas de IOC generadas instantáneamente personalizadas para sus necesidades de seguridad puede ayudar a reducir segundos en la investigación de amenazas. Uncoder AI, hunting for IOCs with instantly generated IOC queries customized to your security needs can help shave seconds off threat investigation.

Contexto MITRE ATT&CK®

Todas las reglas Sigma mencionadas anteriormente para la detección de ataques UAC-0024 están alineadas con el marco MITRE ATT&CK v12 abordando las tácticas y técnicas correspondientes. Explore la tabla a continuación para obtener información sobre el contexto de amenaza cibernética en profundidad detrás de las operaciones de ciberespionaje relacionadas con Rusia y remedie a tiempo las amenazas de cualquier escala:

Tactics | Techniques | Sigma Rule |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Execution | Command and Scripting Interpreter (T1059) | |

Scheduled Task/Job (T1053) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Service (T1567) | |

Persistence | Event Triggered Execution (T1546) |