Ransomware-as-a-Service (RaaS), promocionado en foros de la dark web y en plataformas de mensajería como Telegram, es un modelo creciente en el ecosistema del cibercrimen en el que los desarrolladores arriendan ransomware e infraestructura a afiliados mediante suscripciones o reparto de beneficios. Una cepa de ransomware recientemente descubierta, denominada BQTLOCK, está activa desde mediados del verano de 2025 y se distribuye bajo un modelo completo de RaaS, aprovechando múltiples técnicas de anti-análisis para dificultar la detección y la investigación forense.

Detección de Ataques de Ransomware BQTLOCK

El ransomware continúa evolucionando en sofisticación e impacto, con variantes nuevas y otras ya conocidas reempaquetadas. Un ejemplo es el relativamente nuevo grupo Crypto24, que ha atacado a grandes organizaciones en EE.UU., Europa y Asia.

El DBIR 2025 de Verizon muestra ransomware en el 44% de las brechas, frente al 32% del año anterior. Un impulsor clave es el modelo RaaS, que elimina la necesidad de conocimientos de programación y permite que incluso atacantes novatos se suscriban a ransomware listo para usar, de forma similar a un servicio de streaming. Con la aparición de una nueva variante de BQTLOCK bajo el modelo RaaS y empleando técnicas avanzadas de evasión, las organizaciones deben reforzar defensas proactivas para anticipar ataques de ransomware.

Regístrese en SOC Prime Platform para reforzar la postura de ciberseguridad de su organización aprovechando la experiencia de primer nivel y la IA para una protección empresarial preparada para el futuro. La Plataforma ofrece a los equipos de seguridad inteligencia de amenazas nativa en IA y algoritmos de detección curados, respaldados por un conjunto completo de productos para ingeniería de detección impulsada por IA, threat hunting automatizado y detección avanzada. Haga clic en Explorar Detecciones para acceder a una colección de reglas de detección con contexto, dirigidas a la actividad de ransomware asociada a BQTLOCK.

Todas las detecciones son compatibles con diversas soluciones SIEM, EDR y Data Lake, y están alineadas con MITRE ATT&CK®. Cada regla está enriquecida con metadatos detallados, como referencias de CTI, cronología de ataques, recomendaciones de triaje y más contexto relevante.

Los ingenieros de seguridad también pueden aprovechar el conjunto global de reglas de detección para ataques de ransomware aplicando la etiqueta “Ransomware”.

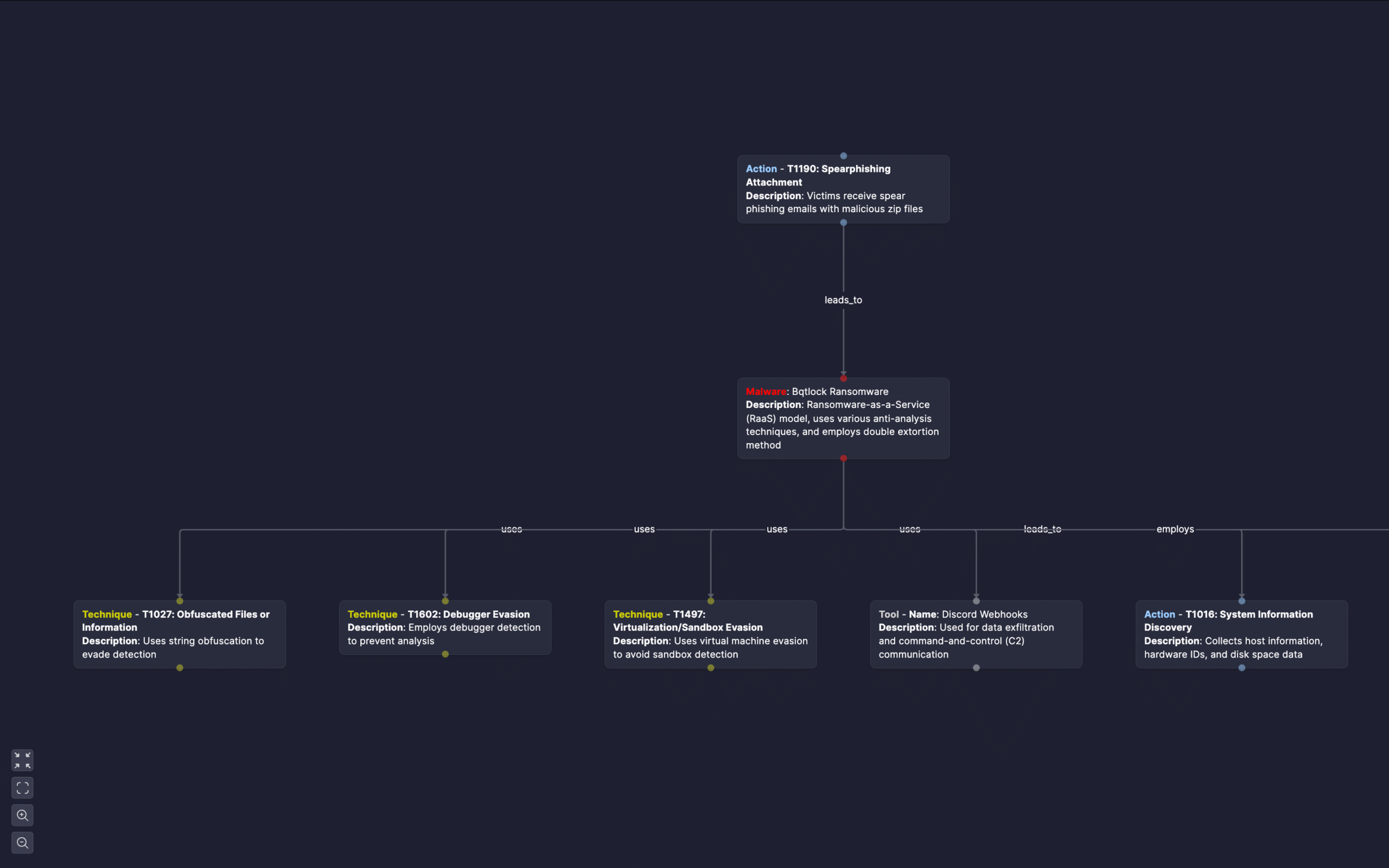

Además, los equipos pueden confiar en Uncoder AI, introducido con capacidades mejoradas en la última versión de SOC Prime Platform, que ahora ofrece la interfaz AI Chat Bot y herramientas MCP para ayudar a los equipos de seguridad a gestionar cualquier tarea de detección de amenazas de extremo a extremo, copilotadas por IA. Por ejemplo, con Uncoder AI los profesionales de seguridad pueden visualizar al instante un Attack Flow o buscar IOCs basados en la investigación de K7 Security Labs sobre las operaciones de BQTLOCK RaaS.

Análisis del Ransomware BQTLOCK

El recién surgido ransomware BQTLOCK bajo el modelo RaaS ha sido vinculado a ZerodayX, presunto líder del grupo hacktivista pro-palestino Liwaa Mohammed, y se le relaciona con la conocida brecha de datos de juegos saudí. Desde mediados de julio de 2025, BQTLOCK ha evolucionado hacia una variante más avanzada que incorpora múltiples técnicas de anti-análisis.

Según el análisis de K7 Security Labs, BQTLOCK usa un modelo de suscripción RaaS escalonado con planes Starter, Professional y Enterprise, que ofrecen personalización de notas de rescate, cambios de fondo de pantalla, configuraciones de extensión de archivos y capacidades anti-análisis ajustables como ofuscación de cadenas, comprobaciones de depuración y evasión de máquinas virtuales.

Distribuido en un archivo ZIP que contiene un ejecutable llamado Update.exe, el ransomware cifra todos los archivos locales, añade la extensión personalizada .bqtlock y deja una nota de rescate. También exfiltra datos sensibles mediante webhooks de Discord para C2. Tras ejecutarse, recopila información del sistema (nombre de host, IP, hardware, espacio en disco), establece persistencia e inicia la rutina de cifrado.

Todas las transacciones se realizan en Monero (XMR). La nota de rescate aplica el modelo de doble extorsión: las víctimas tienen 48 horas para contactar por Telegram o X, con demandas de hasta 40 Monero (unos 10.000 USD). Si no cumplen, el rescate se duplica y tras 7 días las llaves de descifrado se destruyen y los datos robados se publican o venden en el sitio de los atacantes.

ZerodayX promociona BQTLOCK como ransomware FUD (Fully Undetectable), supuestamente invisible para antivirus. Sin embargo, la muestra distribuida fue un archivo ISO corrupto, enviado solo una vez a VirusTotal desde Líbano, lo que sugiere que fue subido por el desarrollador o un asociado. Estos indicios generan dudas sobre sus capacidades FUD y apuntan a exageración o promoción engañosa.

BQTLOCK eleva privilegios habilitando SeDebugPrivilege y usando process hollowing sobre explorer.exe para inyectar código malicioso en procesos legítimos. Para persistencia, crea una tarea programada y un usuario administrador oculto. La última variante también aplica técnicas de bypass de UAC con CMSTP.exe, fodhelper.exe y eventvwr.exe, logrando elevación silenciosa sin alertar al usuario.

Los desarrolladores de BQTLOCK anunciaron la versión 4 como la última tras cuatro lanzamientos rápidos, lo que genera dudas sobre un cese real o un posible rebranding. Tras el bloqueo de su canal en Telegram, ofrecieron acceso gratuito durante tres días e introdujeron BAQIYAT.osint, una herramienta de pago para búsquedas de datos robados. Una nueva variante, detectada el 5 de agosto de 2025, confirma el desarrollo activo, incorporando robo de credenciales avanzado en navegadores como Chrome, Firefox, Edge, Opera y Brave, aumentando la amenaza para organizaciones potencialmente afectadas.

Con el crecimiento de los riesgos de ransomware y la aparición de operadores RaaS que emplean técnicas avanzadas, la capacidad de respuesta ágil es prioritaria. SOC Prime ofrece un conjunto completo de productos respaldado por IA, automatización e inteligencia de amenazas en tiempo real para ayudar a organizaciones globales a reforzar sus defensas.