El Informe de Investigaciones sobre Violaciones de Datos de Verizon 2025 (DBIR) destaca que el ransomware sigue siendo una amenaza predominante, detectado en el 44 % de las brechas, frente al 32 % del análisis del año anterior. Con pagos de rescate promedio que alcanzaron los 2 millones de dólares en 2024, la rentabilidad económica continúa impulsando el crecimiento de esta amenaza. Como resultado, cada vez más ciberdelincuentes adoptan el ransomware, lo que ha dado lugar al surgimiento de variantes nuevas y agresivas como BERT, que afecta tanto a sistemas Windows como Linux. Las víctimas confirmadas se encuentran en Asia, Europa y EE. UU., siendo los sectores más impactados el sanitario, tecnológico y de servicios para eventos.

Detectar ataques del ransomware BERT

Según Cybersecurity Ventures, se espera que los ataques de ransomware ocurran cada dos segundos para 2031, lo que subraya la necesidad urgente de detección proactiva y defensa ante amenazas. Las campañas modernas de ransomware evolucionan constantemente, combinando técnicas avanzadas de evasión con entregas dirigidas para evadir las medidas de seguridad tradicionales. Una de las amenazas emergentes más relevantes es BERT, una cepa multiplataforma con creciente presencia global, que interrumpe operaciones empresariales en múltiples sectores.

Regístrate en la Plataforma de SOC Prime para detectar ataques potenciales contra tu organización en etapas tempranas. La plataforma ofrece un conjunto exclusivo de reglas Sigma dedicadas a detectar ataques de BERT. Haz clic en el botón Explorar Detecciones a continuación para acceder a estas reglas, enriquecidas con CTI procesable y respaldadas por una suite completa de productos para detección avanzada y cacería de amenazas.

Todas las reglas disponibles en la Plataforma de SOC Prime son compatibles con múltiples soluciones SIEM, EDR y Data Lake, y están mapeadas al framework MITRE ATT&CK®. Además, cada regla incluye metadatos detallados, referencias de inteligencia de amenazas, cronología de ataques, recomendaciones de triage y más.

Opcionalmente, los defensores pueden aplicar la etiqueta general “Ransomware” para acceder a un conjunto más amplio de reglas de detección para ataques globales.

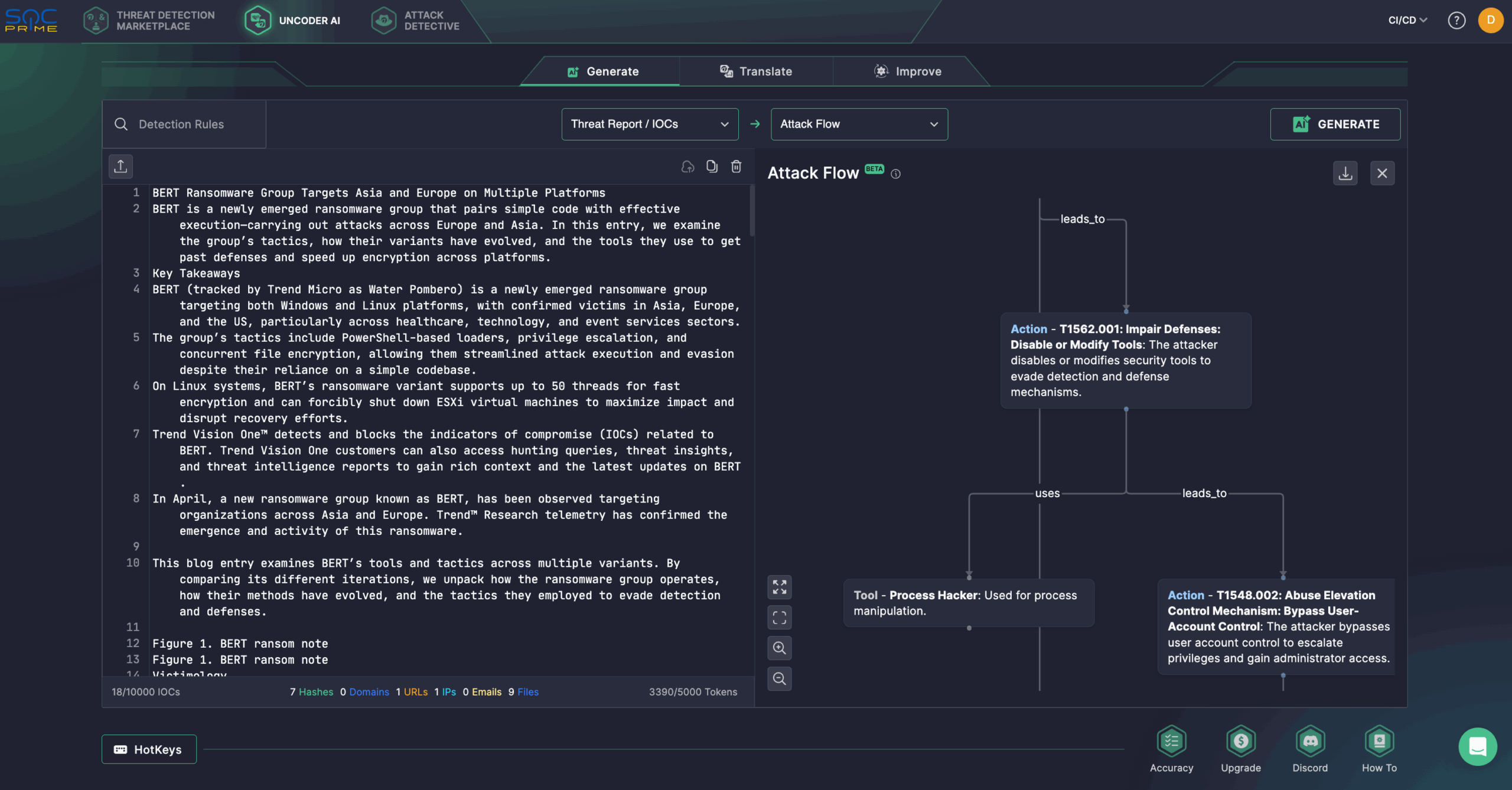

Además, los analistas pueden acelerar la investigación de amenazas con Uncoder AI, un IDE privado y copiloto para ingeniería de detección basada en amenazas. Genera algoritmos de detección a partir de informes sin procesar, convierte indicadores en consultas optimizadas, predice etiquetas ATT&CK, refina código con recomendaciones de IA y traduce las consultas a múltiples lenguajes de SIEM, EDR y Data Lake. Por ejemplo, se puede usar la investigación de Trend Micro sobre BERT para generar un Attack Flow con un solo clic.

Análisis del ataque de ransomware BERT

Investigadores de seguridad han identificado a un nuevo grupo de ransomware que apunta a organizaciones en Asia, Europa y EE. UU., con víctimas confirmadas en los sectores sanitario, tecnológico y de eventos. BERT, también conocido como Water Pombero por Trend Micro, despliega variantes compatibles con Windows y Linux, combinando una base de código sencilla con una ejecución eficiente del ataque.

El grupo utiliza loaders basados en PowerShell, técnicas de escalada de privilegios y cifrado simultáneo de archivos, permitiendo operaciones rápidas y evasivas a pesar de su simplicidad. En Linux, el ransomware de BERT puede usar hasta 50 hilos para acelerar el cifrado y es capaz de apagar máquinas virtuales ESXi para dificultar la recuperación. Detectado por primera vez en abril, ha expandido rápidamente sus operaciones en Asia y Europa, con campañas activas en desarrollo.

En la variante para Windows, BERT se apoya en cadenas específicas para identificar y terminar procesos. Los investigadores descubrieron un script loader en PowerShell, start.ps1, que eleva privilegios, desactiva Windows Defender, el firewall y UAC, y luego descarga y ejecuta payload.exe desde la IP 185[.]100[.]157[.]74. Aunque se desconoce el vector de acceso inicial, el script utiliza el parámetro -Verb RunAs para ejecutarse con privilegios de administrador. Esta IP aloja un directorio abierto con los componentes del ransomware como payload.exe y start.ps1, lo que sugiere que actúa como infraestructura de staging. Cabe destacar que la IP está vinculada al ASN 39134, registrado en Rusia, lo que podría indicar conexiones con actores regionales.

A diferencia de versiones anteriores que primero enumeraban unidades y almacenaban rutas antes de cifrar, la variante más reciente de BERT emplea ConcurrentQueue y DiskWorker para cifrar archivos tan pronto como se detectan, mejorando el rendimiento y la ejecución.

En la primavera de 2025, se detectó una variante para Linux que usa 50 hilos para acelerar el cifrado. Si se ejecuta sin parámetros, apaga forzosamente todas las máquinas virtuales ESXi. Los archivos cifrados reciben la extensión .encrypted_by_bert y el malware deja una nota de rescate, seguida de instrucciones para contactar a los atacantes y negociar el pago.

La configuración del ransomware está incrustada en formato JSON e incluye la clave pública, la nota de rescate codificada en Base64, extensiones de archivo y otros parámetros operativos. Hay indicios de que BERT pudo haber derivado de la versión Linux de REvil, conocida por atacar servidores ESXi. Las similitudes con el código de Babuk y lockers basados en REvil refuerzan esta hipótesis. La configuración basada en JSON, habitual en ransomware moderno, facilita su adaptación a diferentes campañas.

BERT demuestra cómo incluso herramientas simples pueden generar compromisos exitosos. Los actores emergentes no necesitan métodos avanzados, solo un camino claro desde la intrusión hasta la exfiltración. Como medidas de mitigación, se recomienda a las organizaciones combinar defensas proactivas con buenas prácticas de seguridad: monitoreo de actividad en PowerShell, restricción de privilegios, aislamiento de activos críticos como servidores ESXi y especial atención a scripts como start.ps1, que desactivan defensas y escalan privilegios.

En general, las empresas deben adoptar un enfoque de seguridad por capas para protegerse de BERT y amenazas similares. Al utilizar la suite completa de productos de SOC Prime, respaldada por IA, automatización e inteligencia de amenazas en tiempo real, las organizaciones globales pueden reforzar su postura ante ataques sofisticados de ransomware.

Aunque aún no se ha atribuido oficialmente este grupo a un actor específico, el uso de infraestructura registrada en Rusia podría apuntar a vínculos con grupos de amenazas que operan desde esa región. Para los usuarios de SOC Prime que emplean Microsoft Defender for Endpoint, se recomienda activar Bear Fence, un servicio continuo enriquecido con cacería automatizada y 242 reglas Sigma vinculadas a ATT&CK sobre todos los grupos APT rusos desde 2021.