La última advertencia emitida por las agencias de cumplimiento de la ley dentro de Australia, EE.UU., Canadá, Alemania, Reino Unido, Nueva Zelanda, Corea del Sur y Japón advierte sobre la creciente amenaza planteada por APT40 operando en nombre del Ministerio de Seguridad del Estado (MSS) de Beijing. En particular, la advertencia detalla las actividades del grupo patrocinado por el estado de la República Popular China, capaz de adaptarse rápidamente y desplegar exploits de prueba de concepto (PoC) para nuevas vulnerabilidades, aprovechándolos rápidamente para monitorear redes de interés y atacar sistemas sin parchear.

Detectar Ataques de APT40 Aprovechando Nuevas Vulnerabilidades Descubiertas

En el primer trimestre de 2024, los grupos APT de varias regiones, incluidos China, Corea del Norte, Irán y Rusia, exhibieron técnicas ofensivas significativamente mejoradas e inventivas, que representan serios desafíos al entorno de ciberseguridad global. A medida que las tensiones geopolíticas se escalan drásticamente en los últimos años, la amenaza APT se convierte en una de las principales amenazas para los defensores cibernéticos.

La última advertencia conjunta de las agencias de ciberseguridad advierte sobre la creciente amenaza del grupo APT40 respaldado por China, acusado de atacar múltiples redes gubernamentales y empresariales en todo el mundo, con interés específico en el sector privado y público de Australia y EE.UU. Para identificar y resistir proactivamente posibles ataques, los defensores cibernéticos necesitan herramientas avanzadas de detección y caza de amenazas.

La Plataforma SOC Prime para la defensa cibernética colectiva tiene como objetivo equipar a cada equipo de seguridad con las mejores soluciones y contenido de detección curado para las últimas amenazas liberadas bajo un SLA de 24 horas. Para mantenerse al tanto de los ataques de APT40, los profesionales de seguridad pueden aprovechar un conjunto de reglas de detección que abordan las TTP descritas en la advertencia AA24-190A de CISA.

Simplemente toque el Explorar Detecciones botón a continuación e inmediatamente profundice en una lista curada de reglas Sigma asociadas con las últimas campañas de APT40 analizadas por CISA. Todas las reglas son compatibles con más de 30 plataformas SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK. Además, todas las reglas se enriquecen con metadatos extensos, inteligencia de amenazas detalles, líneas de tiempo de ataques y recomendaciones de triaje para facilitar la investigación de amenazas.

Como los hackers de APT40 tienden a explotar la infraestructura expuesta al público en lugar de TTPs que dependen de la interacción del usuario, la adaptación de exploits PoC para los últimos CVE es una de las formas más frecuentemente utilizadas para obtener el pie inicial en la red de interés. Consulte la lista a continuación para aprender sobre los CVEs prominentes armados por el actor APT chino acompañado de reglas de detección relevantes:

Log4J

Reglas de Detección para CVE-2021-44228

Vulnerabilidades de Atlassian Confluence

Reglas de Detección para CVE-2021-31207

Reglas de Detección para CVE-2021-26084

Vulnerabilidades de Microsoft Exchange

Reglas de Detección para CVE-2021-31207

Reglas de Detección para CVE-2021-34523

Reglas de Detección para CVE-2021-34473

Los expertos en ciberseguridad que buscan contenido de detección adicional para analizar las actividades de APT40 retrospectivamente y mantenerse al día con las TTPs aprovechadas por el grupo pueden explorar un conjunto de reglas dedicado curado por el Equipo SOC Prime. Simplemente navegue por el Mercado de Detección de Amenazas usando la etiqueta “APT40” o use este enlace para acceder directamente a la colección de reglas APT40 .

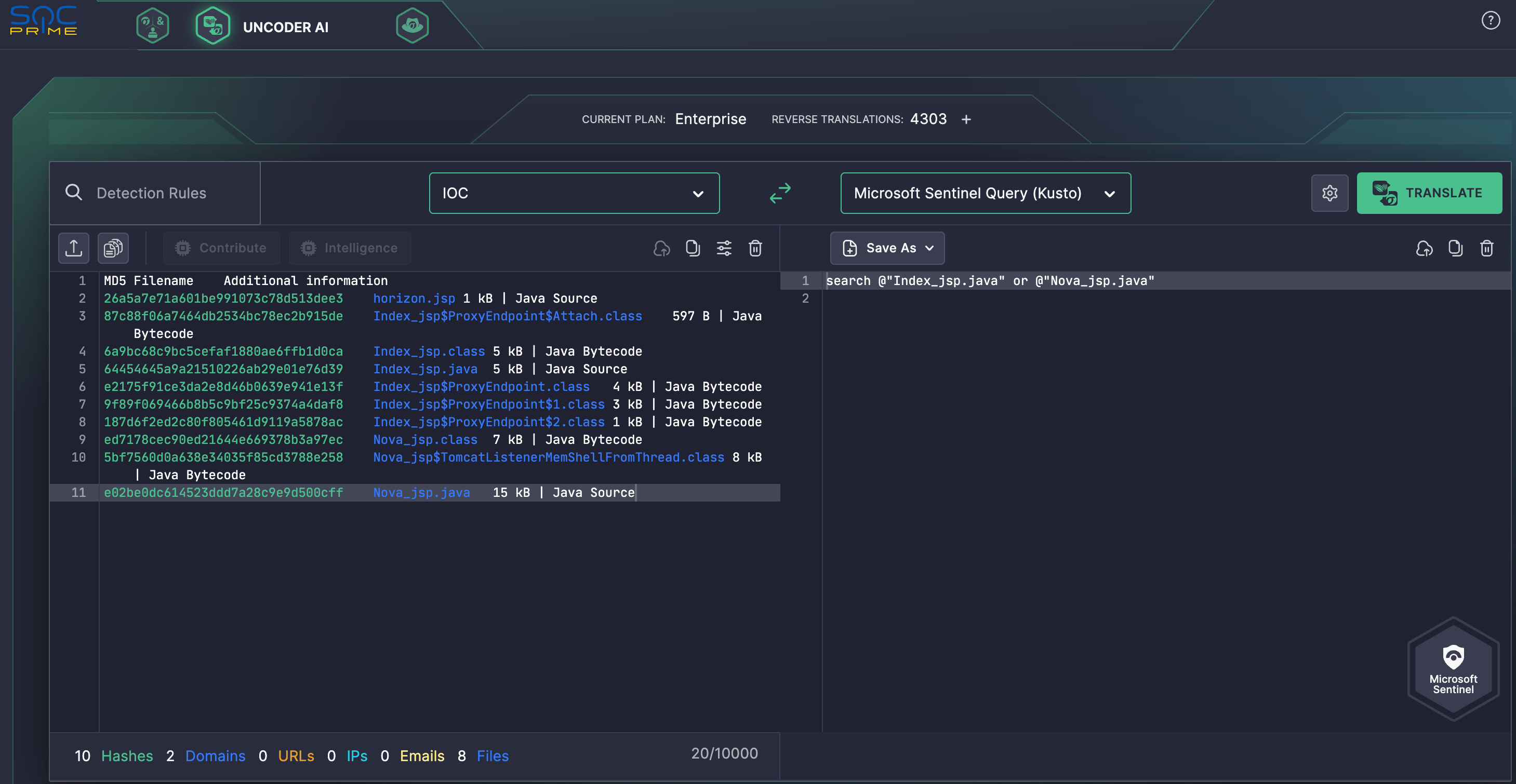

Para simplificar la búsqueda de los IOCs de archivo, host o red mencionados en la advertencia AA24-190A de CISA, los ingenieros de seguridad pueden aprovechar el Uncoder AI de SOC Prime con su empaquetador de IOCs incorporado. Permite la conversión automatizada de detalles de CTI en consultas IOC personalizadas que son instantáneamente compatibles con su formato de SIEM o EDR preferido.

Dado que los actores patrocinados por el estado chino son actualmente uno de los colectivos de hacking más activos en la arena global, las organizaciones también podrían estar interesadas en un conjunto de detección más amplio que aborde las tácticas, técnicas y procedimientos más relevantes para los actores afiliados a la RPC.

Análisis de Ataques de APT40

El último aviso conjunto de ciberseguridad, liderado por el Centro Australiano de Seguridad Cibernética (ACSC), arroja luz sobre la actividad del grupo de estado-nación de la República Popular China (RPC) rastreado como APT40. El colectivo adversario, también conocido como Bronze Mohawk, Gingham Typhoon (anteriormente Gadolinium), ISLANDDREAMS, Kryptonite Panda, Leviathan, Red Ladon, TA423 y TEMP.Periscope, ha estado activo desde al menos 2013, llevando a cabo ciberataques a entidades en la región Asia-Pacífico.

En 2022, el ACSC tuvo conocimiento de un ataque de APT40 a una organización local no revelada. Con el consentimiento de la víctima, el ACSC investigó el incidente rastreando el ataque hasta las actividades de APT40, basándose en los datos recopilados de los sensores host-based. Además, en marzo de 2024, el gobierno de Nueva Zelanda involucró a los hackers de APT40 en la brecha de la Oficina del Consejero Parlamentario y el Servicio Parlamentario en 2021.

Tras un análisis más detallado de APT40 reflejado en una advertencia dedicada, los expertos en ciberseguridad afirman que el colectivo de hacking se centra principalmente en actividades de reconocimiento en redes de interés para identificar posibles objetivos de compromiso. Esta vigilancia continua permite al grupo detectar dispositivos vulnerables, obsoletos o sin mantenimiento en estas redes y desplegar los exploits rápidamente.

APT40 parece preferir atacar infraestructuras vulnerables expuestas al público en lugar de métodos que requieren la participación del usuario, como campañas de phishing, y prioriza la adquisición de credenciales válidas para facilitar actividades posteriores. Notablemente, APT40 parece ser un experto en modificar y desplegar rápidamente exploits para nuevas fallas de seguridad, vigilando activamente las redes para identificar sistemas sin parchear. En particular, la advertencia indica que los hackers se beneficiaron rápidamente de los exploits en software popular como Log4j, Atlassian Confluence y Microsoft Exchange para atacar sistemas en la mira.

Un análisis más detallado del oficio de APT40 muestra que los adversarios emplean web shells para la persistencia durante las etapas iniciales de la intrusión. Tras obtener el acceso inicial, el grupo tiende a depender de dispositivos obsoletos, como routers SOHO, para canalizar tráfico malicioso y pasar desapercibido. La cadena de ataque subsiguiente incluye reconocimientos, escalación de privilegios y actividades de movimiento lateral, aprovechando RDP para capturar credenciales y extraer datos valiosos.

Para contrarrestar tales intrusiones, los expertos en seguridad aconsejan desplegar soluciones de registro exhaustivas, aplicar autenticación multifactor (MFA), establecer un protocolo riguroso de gestión de parches, actualizar equipos obsoletos, desactivar servicios, puertos y protocolos innecesarios, y segmentar redes para proteger información sensible. Manténgase por delante de las amenazas emergentes y future-proof la postura de ciberseguridad de su organización aprovechando el conjunto completo de productos de SOC Prime para Ingeniería de Detección impulsada por IA, Caza de Amenazas Automatizada y Validación de Conjuntos de Detección.