Los grupos de hacking afiliados a rusia siguen siendo una amenaza global significativa, adaptando continuamente sus tácticas para servir a los intereses geopolíticos de Moscú. A medida que las tensiones internacionales se intensifican, estos actores vinculados al gobierno están ampliando su enfoque, apuntando a organizaciones de alto perfil en todo el mundo. En su último informe, el equipo de Microsoft Threat Intelligence destaca la actividad reciente de Secret Blizzard (también conocido como Turla, UAC-0024), que actualmente está atacando embajadas extranjeras en Moscú. Utilizando una técnica de adversario-en-el-medio (AiTM) a nivel de ISP, se ha observado que el grupo despliega su malware personalizado ApolloShadow para llevar a cabo ciberespionaje.

Detectar la actividad de Secret Blizzard utilizando el malware ApolloShadow

Según el Informe de Actividad APT de ESET para el cuarto trimestre de 2024 y primer trimestre de 2025, los actores vinculados a rusia ocupan el segundo lugar en número de fuentes de ataques APT a nivel mundial. En 2025, grupos conectados a agencias de inteligencia rusas como el SVR y GRU han estado atacando activamente a Ucrania y la UE, enfocándose en infraestructura crítica, instituciones gubernamentales y organizaciones de investigación. Con muchas organizaciones en todo el mundo en riesgo, es crucial adelantarse a amenazas como la reciente campaña de ciberespionaje de Secret Blizzard.

Regístrese en la plataforma SOC Prime para detectar posibles ataques APT rusos en las etapas más tempranas posibles. La plataforma ofrece inteligencia de amenazas oportuna y contenido de detección accionable, respaldado por una suite completa de productos para ingeniería de detección impulsada por IA, caza de amenazas automatizada y detección avanzada. Haga clic en el botón Explorar detecciones a continuación para acceder a un conjunto curado de reglas de detección diseñadas para identificar y responder a la más reciente campaña de ciberespionaje de Secret Blizzard usando el malware ApolloShadow.

Alternativamente, los defensores cibernéticos pueden buscar contenido de detección relevante directamente en el Threat Detection Marketplace usando las etiquetas “Secret Blizzard” o “ApolloShadow”.

Todas las reglas en la plataforma SOC Prime son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al framework MITRE ATT&CK®. Además, cada regla incluye metadatos detallados, que abarcan referencias de inteligencia de amenazas, líneas de tiempo de ataque, recomendaciones para la clasificación y más.

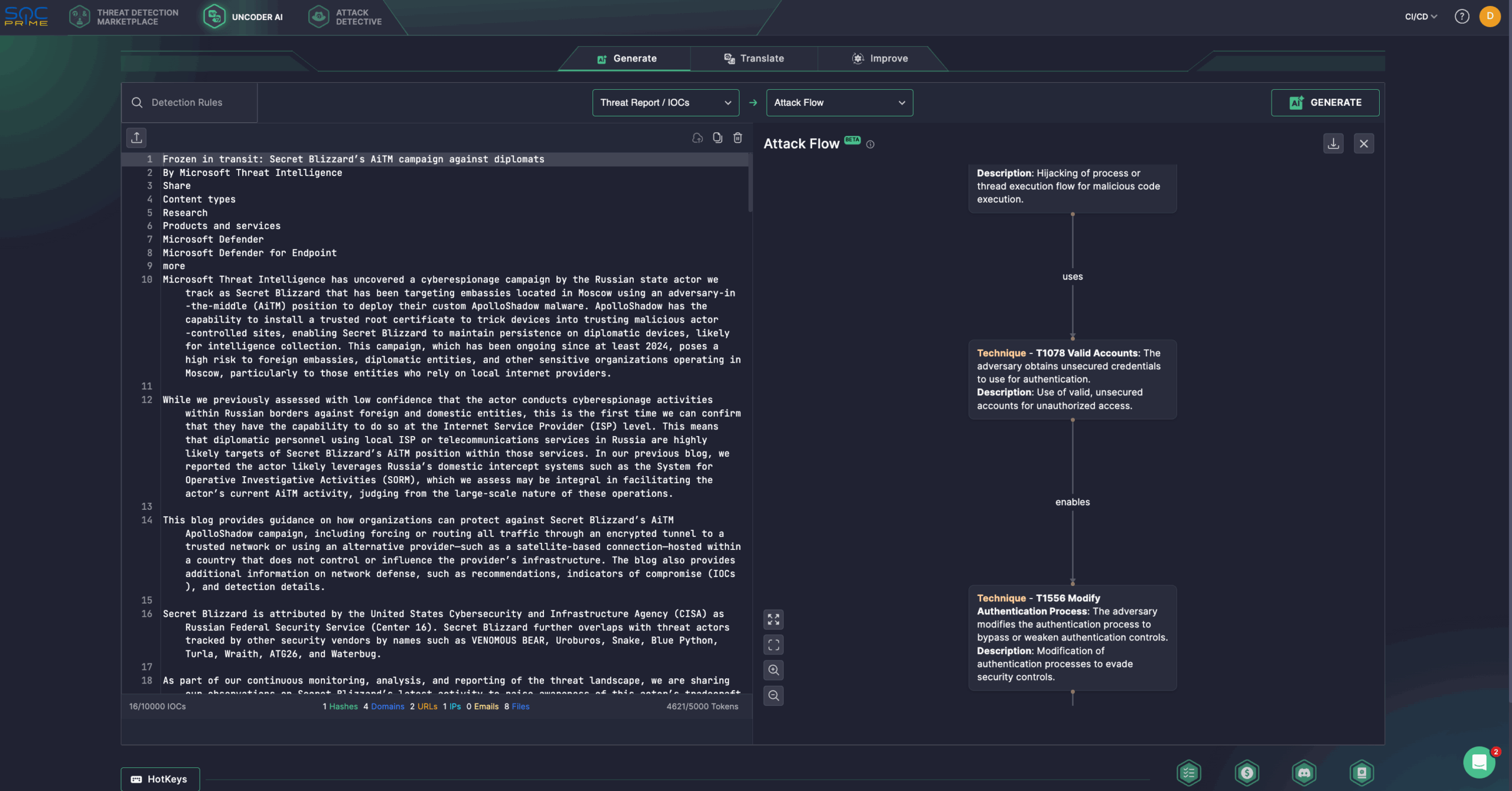

Además, los expertos en seguridad pueden optimizar la investigación de amenazas utilizando Uncoder AI, un IDE privado y copiloto para ingeniería de detección basada en inteligencia de amenazas. Genere algoritmos de detección a partir de informes de amenazas en crudo, habilite barridos rápidos de IOC, prediga etiquetas ATT&CK, optimice el código de consultas con consejos de IA y traduzca consultas entre múltiples lenguajes de SIEM, EDR y Data Lake. Por ejemplo, los profesionales de seguridad pueden utilizar la investigación más reciente de Microsoft sobre la actividad de Secret Blizzard para generar un diagrama de flujo de ataque en unos pocos clics.

Análisis de la actividad de Secret Blizzard: campaña de ciberespionaje con malware ApolloShadow

Un reciente análisis del equipo Microsoft Threat Intelligence revela una operación sofisticada de ciberespionaje dirigida a embajadas extranjeras en Moscú. Los atacantes utilizaron una técnica de adversario-en-el-medio (AiTM) a nivel del ISP (Proveedor de Servicios de Internet) para entregar una variante de malware identificada como ApolloShadow. La evidencia sugiere que esta actividad maliciosa ha estado activa desde al menos 2024, representando riesgos de seguridad continuos para el personal diplomático dependiente de la infraestructura de telecomunicaciones rusa.

Esta campaña dirigida ha sido atribuida a Secret Blizzard, un grupo APT ruso con conocidas afiliaciones al Servicio Federal de Seguridad (FSB). Seguimiento exhaustivo bajo varios alias, incluidos Turla, Waterbug, Venomous Bear, Snake, Iron Hunter y Krypton, Secret Blizzard es reconocido por realizar operaciones cibernéticas contra objetivos de alto valor como agencias gubernamentales, entidades militares e instituciones diplomáticas. El grupo emplea una combinación de malware personalizado y herramientas especializadas de reconocimiento. Según CISA, Secret Blizzard mantiene vínculos directos con el Centro 16 del FSB, lo que subraya la naturaleza estratégica de sus actividades cibernéticas.

En los ataques más recientes contra embajadas, Secret Blizzard obtiene acceso inicial secuestrando la conexión a internet de la víctima mediante un portal cautivo falso. Cuando un dispositivo verifica la conectividad a internet a través de un servicio legítimo de Windows, es redirigido silenciosamente a un dominio controlado por el actor de amenaza que imita la página de prueba de Microsoft. Esta redirección inicia la descarga del malware ApolloShadow, disfrazado como una actualización del sistema requerida.

Una vez desplegado, ApolloShadow engaña a los usuarios para que concedan privilegios elevados mediante un pop-up de Control de Cuentas de Usuario (UAC). Se hace pasar por un instalador de Kaspersky (CertificateDB.exe) para instalar certificados raíz falsos. Esto permite al atacante interceptar comunicaciones seguras y mantener acceso encubierto y prolongado al sistema.

ApolloShadow instala certificados raíz maliciosos utilizando Windows certutil y despliega un script secundario (“wincert.js”) para asegurar que Mozilla Firefox también confíe en los certificados falsos. Esta configuración permite a los atacantes descifrar y monitorear tráfico cifrado, capturando datos sensibles sin levantar alarmas inmediatas.

Si ApolloShadow detecta privilegios administrativos, modifica configuraciones del registro del sistema para clasificar redes como privadas, relaja reglas de firewall y añade una cuenta administrativa oculta (“UpdatusUser”) con una contraseña codificada. Estos pasos habilitan acceso persistente y reducen las barreras para posibles movimientos laterales dentro de la red víctima.

El aumento de ataques de Secret Blizzard contra entidades diplomáticas, combinado con la sofisticada evasión del grupo, exige respuestas rápidas y proactivas por parte de los defensores. La plataforma SOC Prime equipa a los equipos de seguridad con soluciones avanzadas para potenciar la detección y caza de amenazas, reducir significativamente la superficie de ataque y construir una postura sólida de ciberseguridad.