La creciente amenaza que representan los actores estatales nacionales aumenta continuamente con nuevos métodos de ataque sofisticados adoptados por colectivos APT y un cambio masivo hacia la discreción y la seguridad operativa. Recientemente, investigadores de seguridad revelaron una campaña destructiva contra organizaciones israelíes lanzada por un grupo de hackers afiliado a Irán denominado Agonizing Serpens (también conocido como Agrius, BlackShadow). El objetivo principal de esta operación ofensiva era extraer información personalmente identificable (PII) y propiedad intelectual de las instituciones objetivo, seguido por el despliegue de malware destructivo.

Detectar ataques de Agonizing Serpens

Siendo un actor relativamente nuevo en el ámbito malicioso, el APT Agonizing Serpens afiliado a Irán ha estado concentrando sus esfuerzos en la región de Oriente Medio, con múltiples campañas maliciosas lanzadas desde 2020.

Para ayudar a los profesionales de seguridad a detectar a tiempo los ataques de Agonizing Serpens, la Plataforma SOC Prime para la defensa cibernética colectiva agrega un conjunto de algoritmos de detección curados acompañados de CTI y metadatos extensos. Todas las reglas son compatibles con 28 tecnologías SIEM, EDR, XDR y Data Lake y están mapeadas a MITRE ATT&CK para agilizar la investigación de amenazas. Solo pulse el botón Explorar Detecciones a continuación y profundice en un conjunto de contenido dedicado.

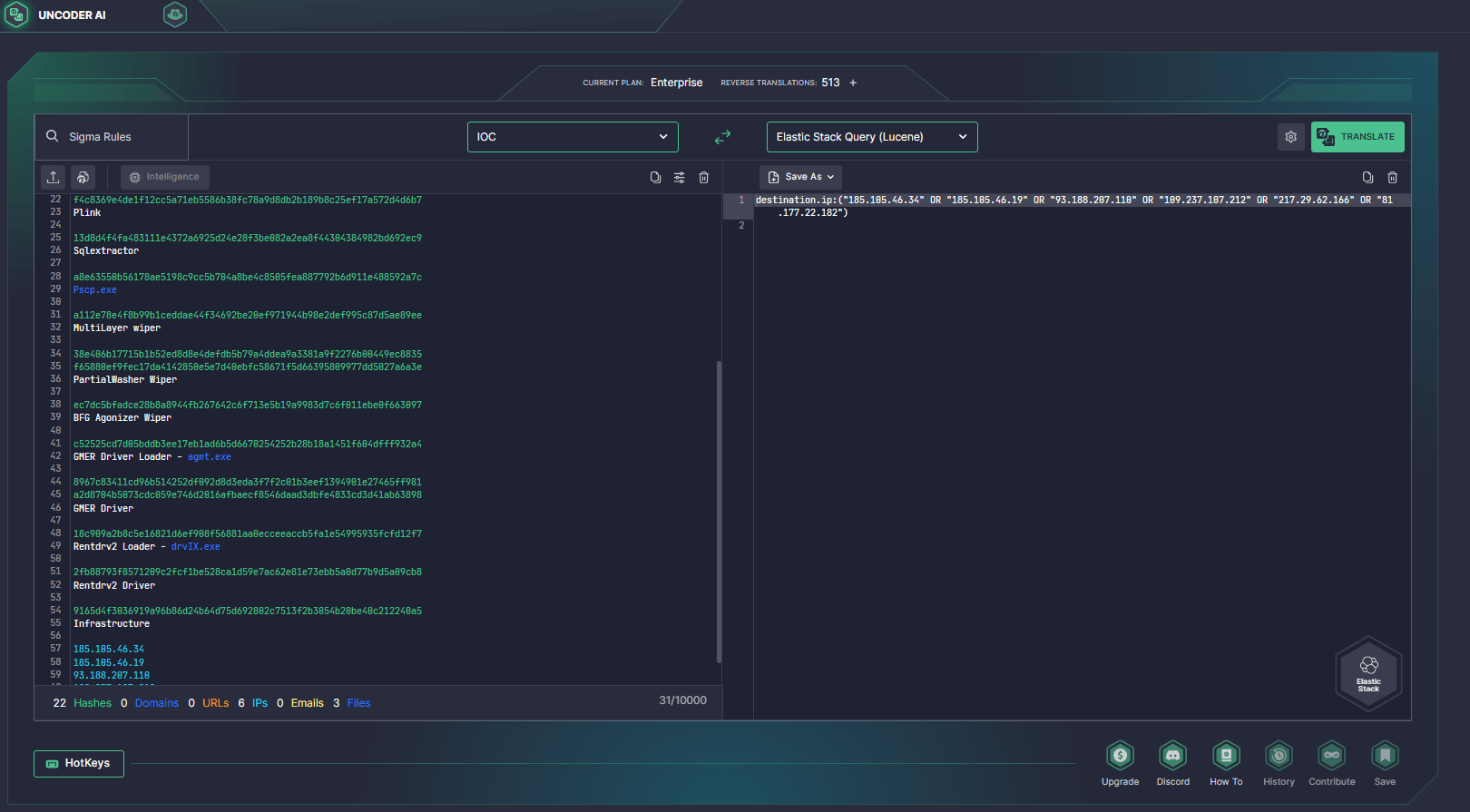

Además, los defensores cibernéticos pueden aprovechar Uncoder AI de SOC Prime para buscar IOCs relevantes proporcionados por Palo Alto Networks Unit 42 en su investigación cubriendo la última campaña dirigida a Israel.

Análisis del Ataque Agonizing Serpens

El colectivo Agonizing Serpens ha estado atacando continuamente a entidades de Oriente Medio desde 2020, usando malware de borrado de datos como arma principal en sus ataques. El grupo llamó la atención con el uso de un malware apostol en operaciones contra Israel y los Emiratos Árabes Unidos. Apóstol fue inicialmente disfrazado como ransomware, destruyendo encubiertamente los datos de las víctimas, pero con el tiempo el malware fue modificado para actuar como una variante real de ransomware. Más adelante, el grupo cambió al malware de borrado Fantasy para continuar con las operaciones ofensivas contra Israel y Sudáfrica.

Según la reciente investigación por Unit42 de Palo Alto Networks, Agonizing Serpens aprovechó tres nuevos malwares de borrado denominados MultiLaer, PartialWasher y BFG, en su última campaña contra empresas israelíes, que duró entre enero y octubre de 2023. Antes de pasar a la fase de destrucción de datos, los actores de amenaza extrajeron detalles sensibles de servidores de base de datos objetivo usando la herramienta Sqlextractor, buscando explícitamente detalles de PII y propiedad intelectual. Además, la información robada, incluidos pasaportes, credenciales de correo electrónico y direcciones, se ha compartido en las redes sociales y en el mensajero Telegram para dañar la reputación de las víctimas.

Notablemente, los hackers lograron entrar en las instancias objetivo al aprovechar servidores expuestos disponibles en internet, con posterior despliegue de web shells y actividades de reconocimiento para robar detalles de inicio de sesión y obtener derechos de administrador. Según los investigadores, se han utilizado borradores de datos para cubrir cualquier rastro de la intrusión y agregar a las consecuencias de daño reputacional.

Los crecientes volúmenes de ataques cibernéticos por grupos APT respaldados por el estado y su creciente sofisticación requieren ultra-responsividad de los defensores cibernéticos. Manténgase por delante de cualquier campaña ofensiva con acceso a los últimos algoritmos de detección del Threat Detection Marketplace contra APTs, malware y cualquier ataque emergente de cualquier escala.