Introducción

On Agosto de 2020 un nuevo tipo de malware, perteneciente a la Ransomware categoría, apareció en el panorama de amenazas cibernéticas. El actor de amenaza responsable de su desarrollo lo llamó «DarkSide» y, como otras piezas de malware de este tipo, se opera en campañas de Big Game Hunting (BGH). Aproximadamente al mismo tiempo, un DLS (Dedicated Leak Site) se puso a disposición en la darkweb (detrás de la TOR red) para informar a las primeras víctimas.

En su DLS, los operadores de DarkSide afirmaron tener experiencia en la realización de operaciones cibernéticas, habiendo usado previamente otras variantes de ransomware no mejor identificadas. De hecho, algunas características de sus primeras operaciones apoyan la hipótesis de que el grupo podría ser un antiguo afiliado de algún otro R-a-a-S (Ransomware como Servicio) que eligió escribir su propio ransomware probablemente para evitar compartir los beneficios de actividades criminales con terceros.

Perspectivas

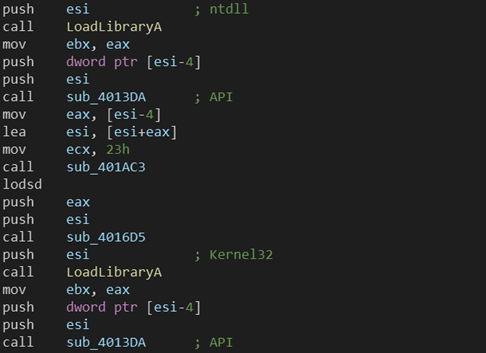

DarkSide es una familia de malware bien escrita no muy modificada con el tiempo si se compara con las primeras versiones analizadas en agosto/septiembre de 2020. Por lo general, las muestras pertenecientes a esta familia presentan algunas características destinadas a hacer el análisis más difícil. Por ejemplo, en una muestra reciente (sha256: 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61), en malware family not much changed over the time if compared to the first versions analyzed on August / September 2020. Usually, the samples belonging to this family present some features aimed at making the analysis more harder. For example, in a recent sample (sha256: 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61), at 0040182A encontramos un sub dirigido a resolver dinámicamente DLLs and API a través de LoadLibrary / GetProcAddress. sub_4016D5, sub_4013DA and sub_401AC3 también están involucrados en este proceso. La siguiente captura de pantalla muestra un fragmento de código extraído de toda la función diseñada para este propósito:

Este puede ser un lugar útil para crear una basada en regla destinada a potencialmente cazar más variantes de la misma familia de malware. Después de haber seleccionado varios fragmentos representativos, podemos obtener algo similar a lo siguiente: regla destinada a potencialmente cazar más variantes de la misma familia de malware. Después de haber seleccionado varios fragmentos representativos, podemos obtener algo similar a lo siguiente: rule aimed at potentially hunting further variants of the same malware family. After having selected several representative chunks we can obtain something similar to the following:

rule DarkSide_Ransomware_827333_39928 : CRIMEWARE {

meta:

author = «Emanuele De Lucia»

description = «Detecta posibles variantes de ransomware DarkSide»

hash1 = «17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61»

/*

call 0x4016d5

push esi

call 0x408195

mov ebx, eax

push dword ptr [esi – 4]

push esi

call 0x4013da

mov eax, dword ptr [esi – 4]

lea esi, [esi + eax]

mov ecx, 0x23

*/

strings:

$ = { E8 [4] 56 E8 [4] 8B D8 FF 76 ?? 56 E8 [4] 8B 46 ?? 8D 34 06 B9 ?? ?? ?? ?? }

condition:

any of them

}

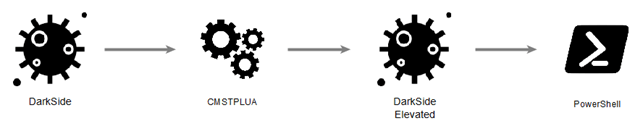

Darkside emplea también técnicas para la escalada de privilegios y eludir UAC (Control de Acceso de Usuario, UAC). La técnica observada en este caso es conocida como CMSTPLUA UAC Bypass y explota la ShellExec función mediante la interfaz CMSTPLUA COM {3E5FC7F9-9A51-4367-9063-A120244FBEC7}. Esto permite iniciar un proceso con permisos elevados, según el siguiente gráfico: {3E5FC7F9-9A51-4367-9063-A120244FBEC7}. This allow to start a process with elevated permissions, according to the following graph:

Se utiliza Powershell para eliminar las copias sombra evitando la recuperación de archivos previamente respaldados a través de ellas según la siguiente sintaxis:

powershell -ep bypass -c

«(0..61)|%{$s+=[char][byte](‘0x’+’4765742D576D694F626A6563742057696E33325F536861646F77

636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

.Substring(2*$_,2))};iex $s»

Decodificado:

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

Una rápida Sigma regla puede emplearse para cazar comportamientos lado del sistema similares.

título: Detecta posible infección de DarkSide a través de la línea de comandos de PowerShell utilizada para eliminar copias sombra

estatus: estable

descripción: Detecta posible infección de DarkSide a través de la línea de comandos de PowerShell utilizada para eliminar copias sombra

autor: Emanuele De Lucia

referencias:

– investigación interna

etiquetas:

– ataque.t1086

– ataque.t1064

fecha: 2020/12/01

fuente_de_registro:

categoría: creación_de_proceso

producto: windows

detección:

selección:

Imagen|termina_con:

– ‘powershell.exe’

LíneaDeComando|contiene|todo:

– ‘(0..61)|%%{$s+=[char][byte]’

– ‘4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C

20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

condition: selección

nivel: alto

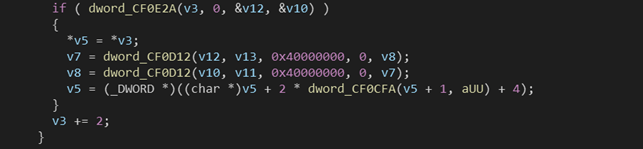

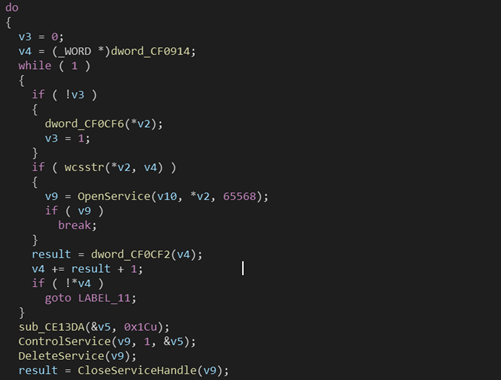

Antes de ejecutar la carga útil principal, la muestra realiza varias otras actividades como recopilación de información (por ejemplo, obtener información de discos)

y una comparación de servicios del sistema con una lista predefinida para detener aquellos que podrían afectar el proceso de cifrado de archivos

Los siguientes son los servicios que el malware busca en la muestra analizada:

sql

oracle

ocssd

dbsnmp

synctime

agntsvc

isqlplussvc

xfssvccon

mydesktopservice

ocautoupds

encsvc

firefox

tbirdconfig

mydesktopqos

ocomm

dbeng50

sqbcoreservice

excel

infopath

msaccess

mspub

onenote

outlook

powerpnt

steam

thebat

thunderbird

visio

winword

wordpad

notepad

Estas áreas también se pueden considerar para extraer fragmentos de código malicioso conocidos: pieces of code:

rule DarkSide_Ransomware_827333_39929 : CRIMEWARE {

meta:

author = «Emanuele De Lucia»

description = «Detecta posibles variantes de ransomware DarkSide»

hash = «17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61»

/*

push 0x10020

push dword ptr [edi]

push dword ptr [ebp – 4]

call dword ptr [0xcf0e66]

mov dword ptr [ebp – 8], eax

cmp dword ptr [ebp – 8], 0

je 0xce4d83

push 0x1c

lea eax, [ebp – 0x30]

push eax

call 0xce13da

lea eax, [ebp – 0x30]

push eax

push 1

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6a]

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6e]

*/

strings:

$ = {68 [4] FF 37 FF 75 ?? FF 15 [4] 89 45 ?? 83 7D [2] 74 ?? 6A ?? 8D 45 ?? 50 E8 [4] 8D 45 ?? 50 6A ?? FF 75 ?? FF 15 [4] FF 75 ?? FF 15 ?? ?? ?? ??}

condition:

any of them

}

Después de la fase de cifrado, Darkside está diseñado para comunicarse con su servidor de comando y control para compartir detalles relacionados con la víctima (victimID) así como otros parámetros útiles para la recuperación de archivos cifrados y la identificación del afiliado.

Lo más probable es que estas capacidades de red se hayan añadido para apoyar el modelo R-a-a-S. En la muestra analizada, el CnC (Comando y Control) está atestiguado sobre el nombre de dominio securebestapp20.com. La detección de actividades de red potencialmente relacionadas con esta amenaza podría involucrar la escritura de reglas SNORT similares a la siguiente:

alert udp $HOME_NET any -> any 53 (msg:»Solicitud DNS para el dominio en lista negra ‘securebestapp20.com'»; content:»|0f|securebestapp20|03|com|00|»;nocase; reference:url,https://www.emanueledelucia.net/; sid:[SID HERE]; rev:1;)

Este nombre de dominio ha sido creado en 16/09/2020 y, según mi visibilidad, al momento de redactar tiene un historial de two (2) A registros asociados. El interesante está vinculado a la IP 185.105.109.19. Podría ser interesante notar que el valor pDNS de cuenta para este nombre de dominio desde 21/09/2020 (día de la primera resolución observada a 185.105.109.19) a 05/01/2021 (día de la última resolución observada a 185.105.109.19) es menor que 180 y que la mayoría de ellas ocurrieron desde principios de noviembre hasta hoy. Esto sugiere un crecimiento de la diseminación y obviamente del R-a-a-S negocio también. En general, además, este número también es consistente con el bajo volumen general de DarkSide campañas observadas al menos hasta mediados de noviembre de 2020. Esto se confirma aún más por la visibilidad global lado carga útil de la que dispongo para esta familia de malware.

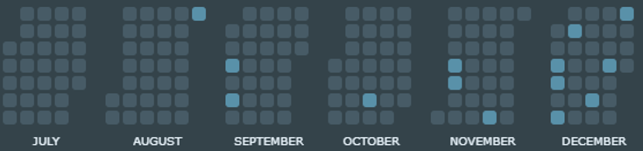

A continuación, se muestran detecciones para la familia malware DarkSide hasta el final del año donde es posible observar un aumento general en las tasas de detección hacia diciembre de 2020.

Bienvenido a Darkside

On 11/10/2020 un usuario publicó un anuncio titulado «[Affiliate Program] Darkside Ransomware» en un foro de la darkweb de habla rusa. El texto contenido en esa publicación inició oficialmente el programa de afiliados del proyecto. Los artículos de prensa se han utilizado para publicitar el programa en sí, así como las habilidades del grupo que están « darkweb forum. The text contained in that post officially started the project’s affiliate program. Press articles has been used in order to advertise the program itself as well as the skills of the group that are «dirigidas únicamente a grandes corporaciones» como publicó originalmente el actor de la amenaza:

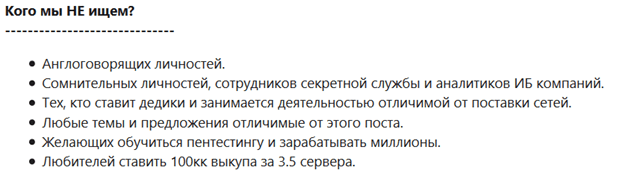

En el programa de afiliados no son bienvenidas, entre otros, las personalidades que hablan inglés, los empleados del servicio secreto, los investigadores de seguridad, los codiciosos (al menos eso entiendo) etcétera.

Existen, además, algunas reglas a seguir, como evitar atacar entidades dentro de países que pertenecen a la CIS (Содружество Независимых Государств), incluyendo Georgia y Ucrania, o aquellas que operan en el ámbito educativo, médico, público y sin fines de lucro.

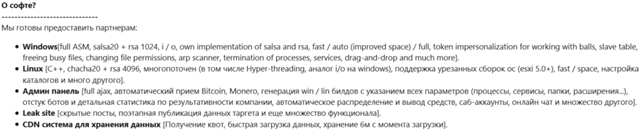

Como puedes imaginar, para cualquier otro trabajo, hay una selección a seguir para ser incluido en el programa. Esto incluye una entrevista para verificar las habilidades y experiencias del candidato, como haber estado afiliado con algún otro programa previamente. El grupo ofrece una Windows and Linux versión del ransomware DarkSide más un panel de administración, un sitio de filtración y un sistema CDN para el almacenamiento de datos.

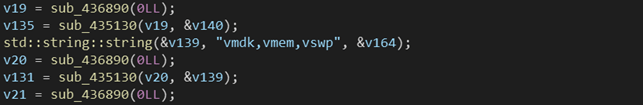

Entonces, ¿tienes ESXi?

Al final de noviembre de 2020, una Linux variante del DarkSide ransomware fue subida a un reconocido repositorio en línea de malware. Tuvo una tasa de detección, en el momento de la subida, prácticamente inexistente. Incluso al momento de escribir (enero 2021) la tasa de detección es muy baja (2/63). Parece tener un propósito bastante diferente respecto a la contraparte de Windows. Mientras que esta última nació para cifrar todos los archivos del usuario en una estación de trabajo (documentos, imágenes, PDFs y demás…), la versión de Linux ha sido creada para dañar máquinas virtuales en servidores. De hecho, las muestras buscan extensiones relacionadas con VMWare archivos como .vmdk, .vmem, .vswp y formatos de logs genéricos.

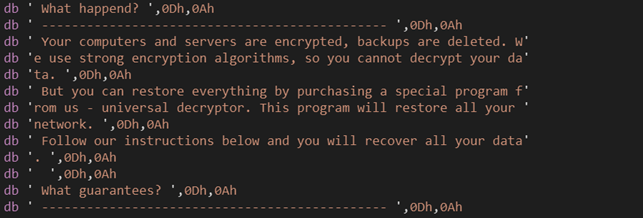

La nota de rescate es similar a la de Windows

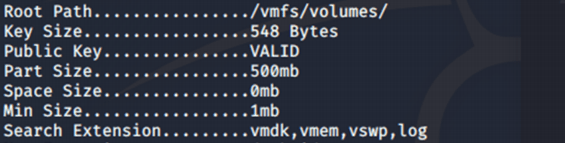

y la salida del ejecutable, una vez lanzado, confirma el enfoque en entornos de ESXi es el lugar predeterminado de

as /máquinas virtuales. Una regla Yara estricta similar a la siguiente puede ayudar a identificar variantes de DarkSide en Linux: is the default location of entornos de ESXi rule DarkSide_Ransomware_827333_39930 : CRIMEWARE {

rule DarkSide_Ransomware_827333_39930 : CRIMEWARE {

meta:

author = «Emanuele De Lucia»

descripción = «Detecta posibles variantes de variantes de ransomware DarkSide para Linux»

hash1 = «da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5»

strings:

$ = «vmdk,vmem,vswp,log» fullword ascii

$ = «XChaCha20» fullword ascii

$ = «Herramienta de cifrado parcial de archivos» fullword ascii

$ = «main.log» fullword ascii

condition:

(uint16(0) == 0x457f y todos ellos)

}

También para la versión de Linux, las comunicaciones con el mundo exterior se llevan a cabo a través del mismo nombre de dominio previamente reportado y una URL especialmente diseñada para cada víctima. A través de Sigma es posible escribir reglas destinadas a detectar solicitudes de resolución de DNS a nombres de dominio donde realmente se atestigua el comando y control:

título: Detecta solicitudes de resolución al nombre de dominio de Comando y Control de DarkSide

estado: estable

descripción: Detecta solicitudes de resolución al nombre de dominio de Comando y Control de DarkSide

referencias:

– https://www.emanueledelucia.net/fighting-the-darkside-ransomware/

autor: Emanuele De Lucia

fecha: 2020/12/01

etiquetas:

– attack.t1071.001

fuente_de_registro:

categoría: dns

detección:

selección:

consulta:

– ‘securebestapp20.com’

condition: selección

falsos positivos:

– investigación interna

nivel: alto

Perfil del adversario

Desde mediados de noviembre de 2020, tras el programa de afiliados, actualmente es más difícil asociar el uso exclusivo de DarkSide ransomware a un actor de amenaza específico.

Sin embargo, algunas similitudes con Revil sugieren que su desarrollador puede estar familiarizado con esta solución hasta el punto de especular que puede ser de un antiguo afiliado de Revil quien, para tener más control sobre las operaciones y no dividir las ganancias, lanzó su propio proyecto, mejorado aún más por un programa de afiliados independiente. Independientemente del actor específico detrás de las operaciones, DarkSide puede ser entregado a través de varios vectores usualmente después de recopilar información sobre el objetivo.

Según mi visibilidad, al menos un actor de amenaza que utilizó DarkSide adoptó la técnica de phishing (T1566) para entregar un carga de primera etapa cuyo aprovechamiento finalmente permitió la distribución de variantes de DarkSide dentro del entorno de la víctima. Otras técnicas de intrusión involucran explotar vulnerabilidades en aplicaciones expuestas (T1190) para obtener un primer punto de apoyo desde el cual realizar movimientos laterales.

Indicadores de compromiso

|

Observable |

Descripción |

Valor |

|

sha256 |

entrega de carga útil |

da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5 |

|

sha256 |

entrega de carga útil |

17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61 |

|

dominio |

actividad de red |

securebestapp20.com |