Abreviando el Proceso de Caza de Amenazas

Tabla de contenidos:

¿Por qué acortar el proceso de búsqueda de amenazas?

Como con cualquier esfuerzo en operaciones de seguridad, queremos equilibrar la eficacia y la eficiencia para obtener los mejores resultados con la menor cantidad de recursos.

Desafortunadamente, la búsqueda de amenazas a menudo se ve como un ‘lujo’, reservado solo para los equipos de operaciones de seguridad más avanzados con presupuestos amplios para financiar recursos expertos y tiempo para dedicar a ejercicios de caza con entregables inciertos y valor empresarial. El proceso de búsqueda de amenazas es indudablemente más complejo que el flujo de trabajo típico de un analista SOC de Nivel I/II. También es cierto que, históricamente, los resultados de la búsqueda de amenazas han sido difíciles de demostrar de manera significativa a las partes interesadas.

Sin embargo, en SOC Prime, nuestro objetivo es cambiar el status quo mediante mejor tecnología, herramientas y colaboración comunitaria. En este artículo, revisaremos cómo es el proceso actual de búsqueda de amenazas y cómo podemos acortar este proceso para permitir que equipos de todos los tamaños, niveles y madurez comiencen a detectar amenazas proactivamente.

¿Cómo es el proceso de búsqueda de amenazas?

Comencemos estableciendo un marco altamente genérico para la búsqueda de amenazas.

- Identificar un tema o asunto de investigación

- Realizar investigación

- Formar una hipótesis

- Probar la hipótesis

- Registrar y actuar sobre los hallazgos

Probablemente notarás que he dejado fuera deliberadamente detalles. El conjunto de opiniones de expertos sobre este tema; aunque no es extremadamente grande, debería ser el recurso principal para comprender realmente cómo es la búsqueda de amenazas. Sin embargo, en general, la mayoría de los cazadores de amenazas coinciden en que los puntos mencionados son un resumen justo del proceso general.

*Nota: SOC Prime no afirma poseer este video ni estar afiliado con Insomni’hack o los presentadores. El video mencionado arriba es para proporcionar más contexto sobre enfoques comunes para la búsqueda de amenazas.Esta presentación de Roberto Rodriguez y Jose Luis Rordiguez es una de mis favoritas. Ambos presentadores son líderes de opinión bien conocidos y contribuyentes a la comunidad de desarrollo de búsqueda de amenazas de código abierto. Recomiendo encarecidamente ver el video completo y también consultar sus respectivos blogs.

Cómo acortar el proceso de búsqueda de amenazas

Al equilibrar la eficacia y la eficiencia, realmente estamos hablando de abordar los siguientes problemas.

- Tecnología

La velocidad es clave al ejecutar búsquedas complejas durante períodos de tiempo. Sin ser demasiado específicos y criticar ciertas plataformas, es importante señalar que algunas tecnologías de almacenamiento de registros y SIEM son capaces de ejecutar búsquedas más rápidamente que otras. La diferencia entre una búsqueda que tarda 30 segundos y 3 minutos, multiplicada a lo largo de cientos de ejercicios al año, comienza a sumar ganancias reales de eficiencia.

- Información

Intencionadamente lanzo una red amplia al usar el término ‘información’. Dentro de una práctica de búsqueda de amenazas, la información puede y debe provenir de múltiples lugares, tanto internos como externos, para enfocar y enriquecer los ejercicios. En pocas palabras, una búsqueda de amenazas más informada y estratégica es más efectiva que buscar a ciegas con búsquedas aleatorias y paneles de control.

- Fuentes de Inteligencia de Amenazas

- Red de Miel Interna

- Red de Miel Externa

- Modelado de Amenazas (Idealmente, mapeado al marco MITRE ATT&CK e informado por partes interesadas técnicas y empresariales).

- OSINT

- Ingeniería Reversa de Malware

- Idealmente, mapeado al marco MITRE ATT&CK e informado por partes interesadas tanto técnicas como empresariales.

- Personas

Podríamos pontificar sobre por qué tener a las personas adecuadas es importante; sin embargo, también sabemos que este tipo de conversación es menos impactante dada la brecha de habilidades actual en la industria. La conversación significativa en este ámbito se centra más en automatizar o aumentar la fuerza laboral existente.

- Procesos

Esta es la sustancia que mantiene todo unido y aporta eficacia y eficiencia a la Tecnología, Información y Personas.

I. Comprendiendo los Entregables/Impacto

- ¿Cómo mejora la búsqueda de amenazas tu postura general de seguridad?

- GRC

- Protección

- Detección

- Respuesta

II. Cuantificando el Progreso/Valor

- ¿Cómo mides el progreso de tu programa de búsqueda de amenazas?

- ¿Un aumento o disminución en los entregables se correlaciona con el valor empresarial?

Admitidamente, todos estos factores están profundamente relacionados y son difíciles de consolidar en entidades distintas. En resumen, para acortar el proceso de búsqueda de amenazas, necesitamos una solución que (a) trabaje con las mejores tecnologías, (b) proporcione información avanzada y relevante, (c) reduzca la carga de trabajo a través de la automatización o el enriquecimiento, y (d) proporcione algún tipo de estructura procedimental para comprender y cuantificar el valor.La plataforma SOC Prime de Detección como CódigoDurante los últimos cinco años, SOC Prime ha estado ayudando a las organizaciones a realizar operaciones de búsqueda de amenazas a través de la plataforma de Detección como Código.

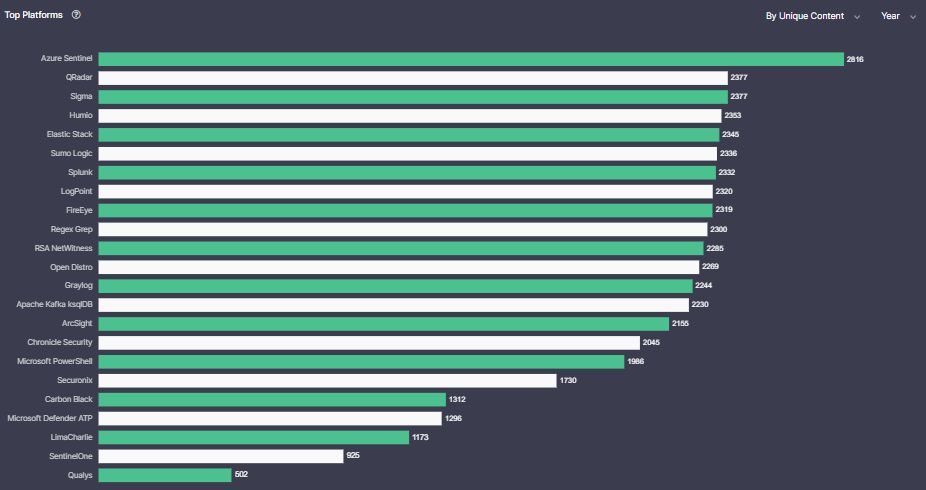

La plataforma es un arsenal de más de 100,000 reglas específicas de amenazas multiplataforma diseñadas para resolver los problemas de tecnología, información, personas y procesos en la búsqueda de amenazas.Elemento (a), el contenido de la plataforma SOC Prime de Detección como Código es compatible con todas las principales plataformas SIEM.

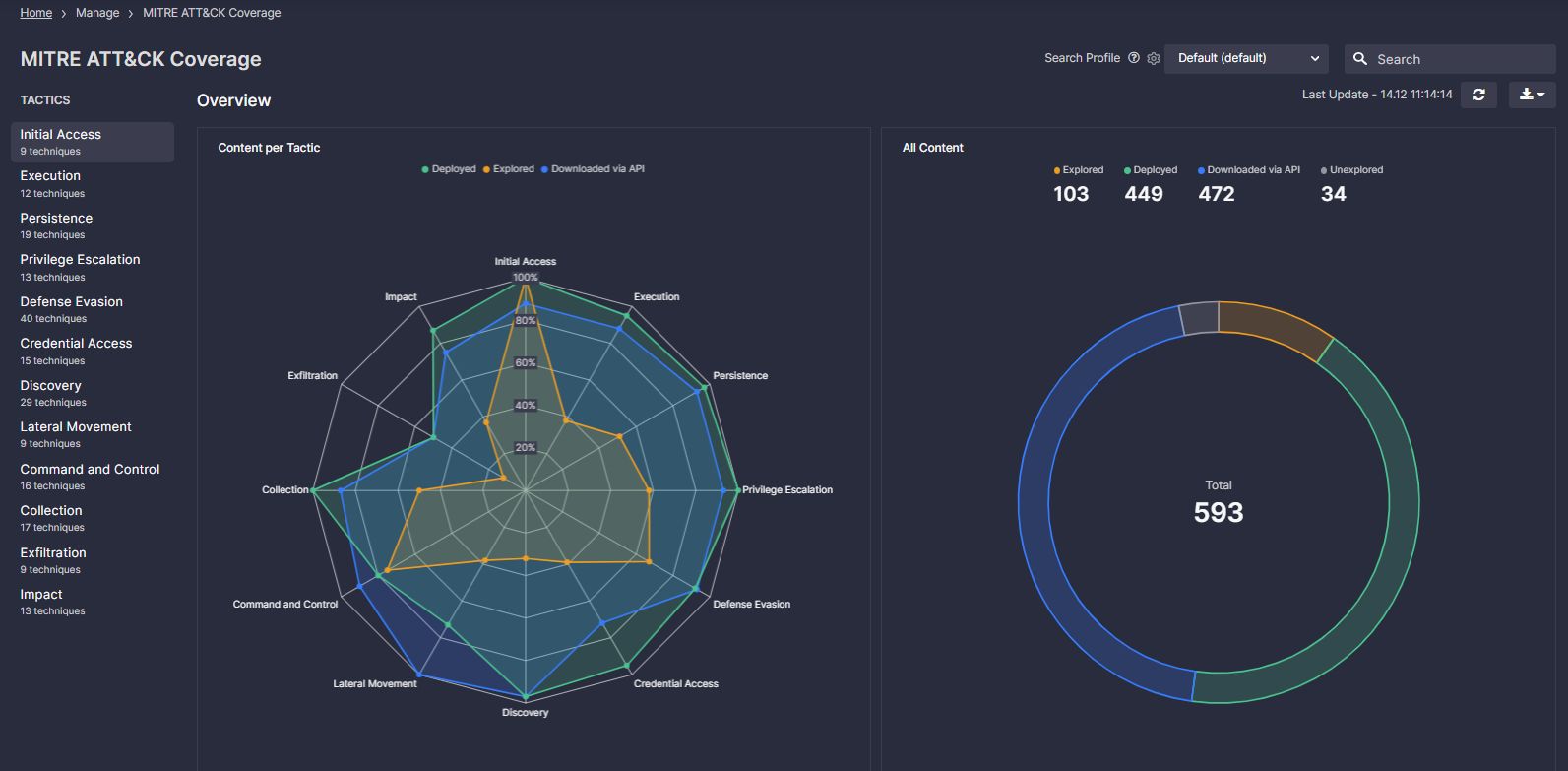

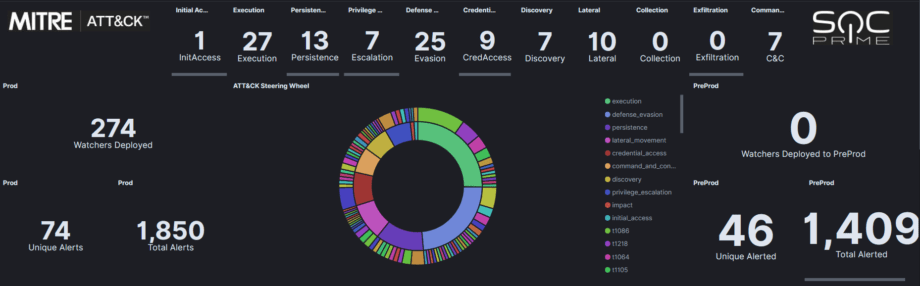

Porque mapeamos nuestras reglas al marco ATT&CK; podemos medir la cobertura de detección a través de un entorno y establecer comparativas de progreso a lo largo del tiempo.

Por ejemplo; podríamos ser capaces de decir que hace 6 meses, tenías cobertura para 20/144 técnicas. Hoy, después de implementar sistemáticamente reglas adicionales para las técnicas faltantes, ahora tienes cobertura para 60/144 técnicas. ¡Eso es triple la cobertura de detección! Además, ahora tienes una hoja de ruta de operaciones de seguridad que define:

- Brechas de Detección Actuales

- Tácticas

- Técnicas

- Actores de Amenazas

- Fuentes de Log para Adquirir/Incorporar

- Tipos de Eventos para Configurar

Ejemplo:

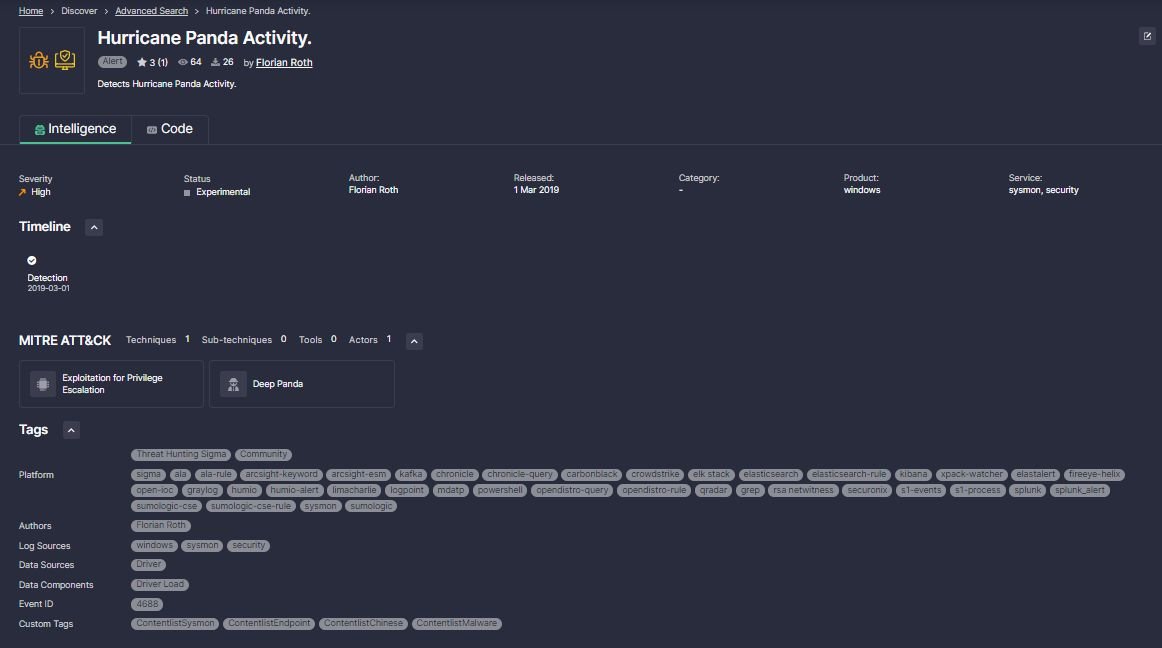

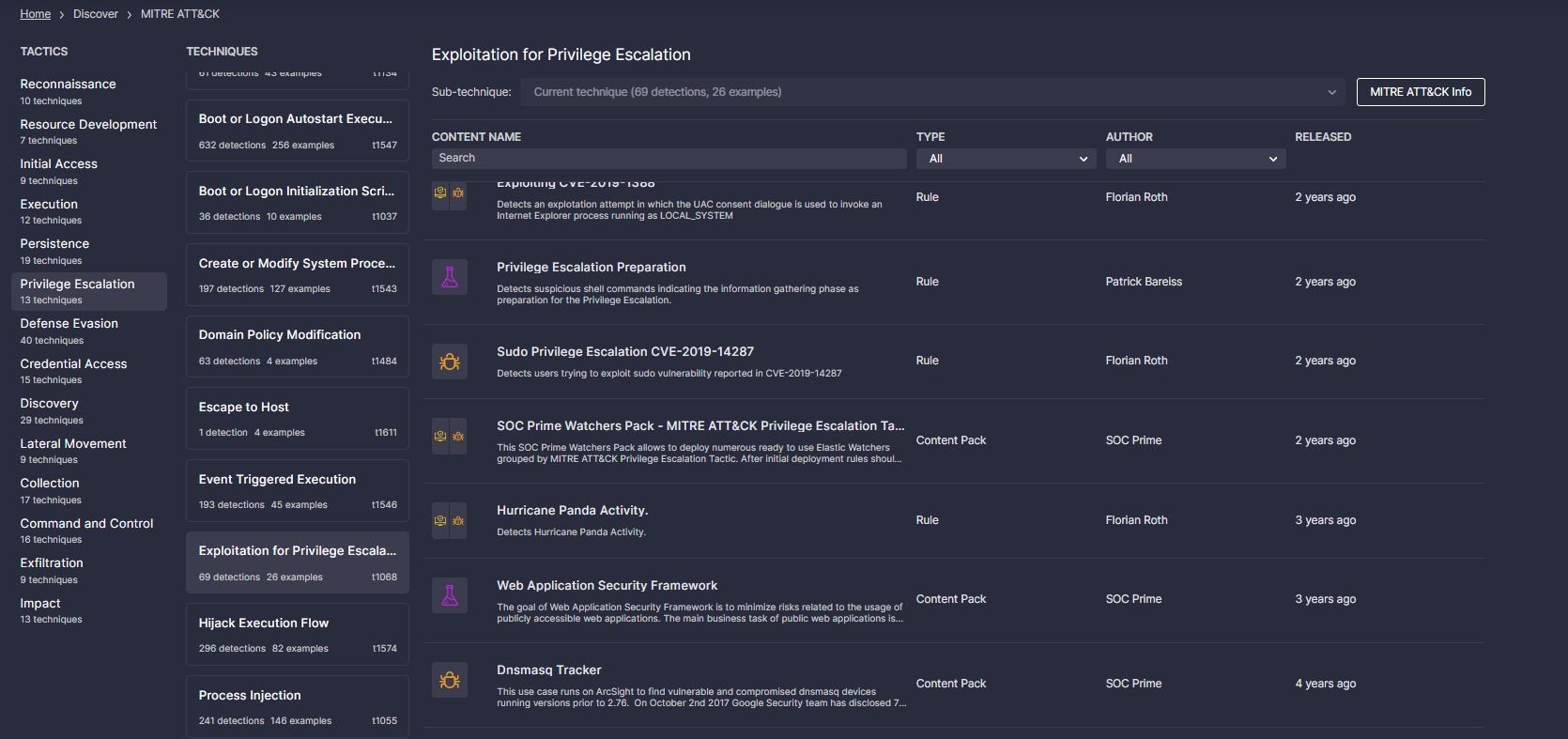

https://tdm.socprime.com/tdm/info/FHh5xhYB3zlf/Como ejemplo, hemos seleccionado la técnica ‘Explotación para Escalamiento de Privilegios’ bajo la táctica ‘Escalamiento de Privilegios’. Desde aquí, pudimos encontrar la Regla Sigma de ‘Actividad de Huracán Panda’, que contiene una referencia directa al artículo de investigación en el que se basó y condiciones específicas para las técnicas y comandos que usa este actor de amenazas. Con una regla lista para usarse, un cazador de amenazas podría iniciar rápidamente un ejercicio, saltándose las fases más largas y más intensivas en recursos de investigación y formulación de hipótesis.

Resumen:

Como producto, la plataforma SOC Prime de Detección como Código cumple con los cuatro requisitos que establecimos para acelerar el proceso de búsqueda de amenazas. Por supuesto, también tenemos todo un catálogo de servicios profesionales diseñados para ayudar a los equipos a cumplir con estos valores en el caso demasiado frecuente de que sean pocos.

¡El acceso comunitario a la plataforma es gratis! Regístrate y comienza a explorar nuestro contenido de detección hoy en ‘TDM.SOCPRIME.COM‘. Como siempre, no dudes en ponerte en contacto con nosotros directamente con preguntas o para una reunión.