Einleitung

Dies ist ein praktischer Leitfaden basierend auf Empfehlungen von Zoom und CheckPoint, der mit gesundem Menschenverstand und spezifischer Zoom-Nutzung in unserem Unternehmen erstellt wurde, sprich Aktivitäten im Homeoffice (WFH), wie es jetzt in jedem Unternehmen weltweit zur Anwendung kommt, sowie Verkaufs- und Pre-Sales-Aktivitäten als Anbieter.

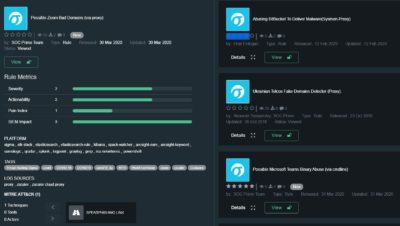

Aufgrund der spezifischen Natur unseres Geschäfts, zusätzlich zur Härtung, machen wir das, was wir am besten können. Wir haben Bedrohungserkennungs-Analytikinhalte für SIEMs entwickelt, basierend auf Zoom-Berichten, die über API, Proxy-Logs und Workstation-Logs verfügbar sind.

Gestufter Ansatz

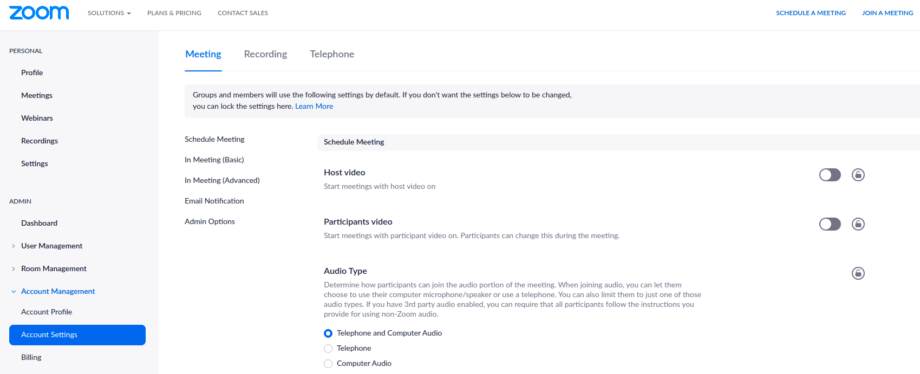

Alle konfigurierbaren Zoom-Einstellungen können auf 3 Ebenen kontrolliert werden. Hierarchische Vererbung angewendet:

- Kontenebene („Standard“ oder „gesperrter“ Zustand)

- Gruppenebene („Standard“ oder „gesperrter“ Zustand)

- Benutzerebene („Standard“-Zustand)

Standardeinstellungen – empfohlen, können jedoch von einem Benutzer geändert werden. Wenn eine Einstellung auf Kontenebene geändert wird, wird dies zur Standardeinstellung für alle Gruppen und Benutzer im Konto, es sei denn, die Einstellung wurde zuvor von einer Gruppe oder einem Benutzer geändert.

Gesperrte Einstellungen – obligatorisch und können nicht von einem Benutzer geändert werden. Jede Einstellung kann entweder auf Kontenebene oder Gruppenebene gesperrt werden. Das Sperren einer Einstellung auf Kontenebene bedeutet, dass die Einstellung von keinem Benutzer geändert werden kann. Das Sperren der Einstellung auf Gruppenebene bedeutet, dass die Gruppenmitglieder die Einstellung nicht ändern können.

Technische Tipps

- Für jede Gruppe, die unterschiedliche Einstellungen benötigt, navigieren Sie zu Gruppeneinstellungen > Gruppenname > Einstellungen.

- Um Einstellungen auf Konto- oder Gruppenebene zu sperren – klicken Sie auf das Sperrsymbol rechts neben dem Optionsnamen.

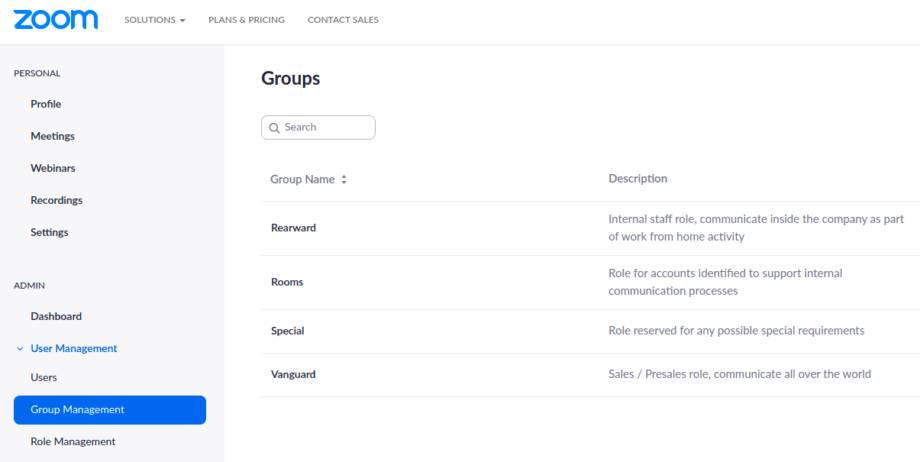

Zunächst sollten Benutzergruppen basierend auf Arbeitsweise, spezifischer interner Kommunikation und unternehmensspezifischen Geschäftsumständen identifiziert werden. Bis jetzt haben wir folgende erkannt (ja, das ist nicht konstant, wir wachsen, wir verändern uns):

- „Vanguard“ – Verkaufs-/Pre-Sales-Rolle, kommunizieren weltweit, maximal empfohlene Optionen, minimale Beschränkungen, um flexibler zu sein und alle möglichen Kunden und Klienten zu erreichen. Alle verbundenen Risiken werden durch entsprechende Bewusstseinsaktivitäten und Schulungen abgedeckt, um Crasher-Aktivitäten mit Zoom-Meeting-Kontrollen zu minimieren.

- „Rearward“ – Interne Mitarbeiterrolle, Kommunikation innerhalb des Unternehmens als Teil der Homeoffice-Aktivität, eins zu eins, eins zu vielen, Sofortbesprechungen, geplante Stand-ups etc. Kommunikation mit der Außenwelt ist begrenzt. Maximale Beschränkungen und weniger umfangreiche Bewusstseinsaktivitäten.

- „Rooms“ – Eine Rolle für Konten, die zur Unterstützung interner Kommunikationsprozesse identifiziert wurden, z.B. kontinuierlich offene Räume etc. Spezifische Beschränkungen.

- „Special“ – Rolle reserviert für jegliche besonderen Anforderungen. Minimale Beschränkungen. Sollte nicht kontinuierlich verwendet werden.

Einstellungen auf Kontoebene

Im Detail:

- Beitritt vor Gastgeber – standardmäßig deaktiviert

- Verwenden Sie die persönliche Meeting-ID (PMI) bei der Planung eines Meetings – deaktiviert

- Verwenden Sie die persönliche Meeting-ID (PMI) bei Sofortmeetings – deaktiviert

- Nur authentifizierte Benutzer können Meetings beitreten – aktiviert standard

- Passwort bei der Planung neuer Meetings erforderlich – aktiviert gesperrt

- Gäste in Meetings/Webinaren identifizieren – aktiviert gesperrt

- Passwort für Sofortmeetings erforderlich – aktiviert gesperrt

- Passwort für persönliche Meeting-ID (PMI) erforderlich – aktiviert gesperrt

- Passwort für Raum-Meeting-ID (nur für Zoom Rooms) erforderlich – aktiviert gesperrt

- Passwort im Meeting-Link für Ein-Klick-Beitreten einbetten – aktiviert standard

- Chat – aktiviert standard

- Dateiübertragung – deaktiviert gesperrt

- Gastgeber darf Teilnehmer in die Warteschleife senden – aktiviert gesperrt

-

Bildschirmfreigabe – aktiviert standard

- Wer kann freigeben? – Alle Teilnehmer

- Wer kann freigeben, wenn jemand anderes die Freigabe begonnen hat? – Nur der Gastgeber

- Anmerkung – aktiviert standard

- Whiteboard – aktiviert standard

- Fernsteuerung – aktiviert standard

- Teilnehmer dürfen nach dem Entfernen erneut beitreten – deaktiviert gesperrt

- Fernunterstützung – standardmäßig deaktiviert

- Untertitel – standardmäßig deaktiviert

- Untertitel speichern – standardmäßig deaktiviert

- Kamera-Fernsteuerung – deaktiviert gesperrt

- Schnappschuss bei iOS-Aufgabenumschaltung verwischen – aktiviert gesperrt

-

Lokale Aufzeichnung – aktiviert gesperrt

- Gastgeber dürfen Teilnehmern die Erlaubnis geben, lokal aufzuzeichnen – aus

- Automatische Aufzeichnung – deaktiviert gesperrt

- IP-Adress-Zugriffskontrolle – aktiviert gesperrt

- Nur authentifizierte Benutzer dürfen Cloud-Aufzeichnungen ansehen – aktiviert gesperrt

- Aufzeichnungshinweis – aktiviert gesperrt

Einstellungen auf Gruppenebene

Einstellungen der Gruppe „Vanguard“

- Beitritt vor Gastgeber – deaktiviert gesperrt

- Verwenden Sie die persönliche Meeting-ID (PMI) bei der Planung eines Meetings – deaktiviert gesperrt

-

Privater Chat – standardmäßig deaktiviert

- Kann aktiviert werden, wenn für die technische Kommunikation von Gastgeber, Co-Gastgeber etc. erforderlich.

- Co-Gastgeber – aktiviert standard

- Link „Von Ihrem Browser beitreten“ anzeigen – aktiviert standard

- Warteraum – aktiviert gesperrt

Einstellungen der Gruppe „Rearward“

- Beitritt vor Gastgeber – deaktiviert gesperrt

- Verwenden Sie die persönliche Meeting-ID (PMI) bei der Planung eines Meetings – deaktiviert gesperrt

- Nur authentifizierte Benutzer können Meetings beitreten – aktiviert gesperrt

- Privater Chat – deaktiviert gesperrt

- Fernsteuerung – deaktiviert gesperrt

- Warteraum – aktiviert gesperrt

- Fernunterstützung – deaktiviert gesperrt

Einstellungen der Gruppe „Rooms“

- Beitritt vor Gastgeber – aktiviert standard

- Warteraum – standardmäßig deaktiviert

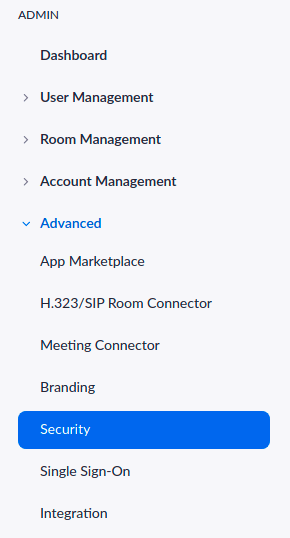

Kontosicherheitseinstellungen

Wir haben beschlossen, Google zur Authentifizierung zu verwenden, wo wir bereits Passwortdurchsetzung, 2FA und zusätzliche Kontrollen integriert haben.

|

Anmeldemethoden

Sicherheit

Benutzer müssen den Gastgeber-Schlüssel eingeben, um die Gastgeberrolle mit der Länge von: 10 |

Allgemeine und gesunder Menschenverstand Empfehlungen

- Wenn Sie Ihren Meeting-Link in sozialen Medien oder anderen öffentlichen Foren teilen, wird Ihre Veranstaltung extrem öffentlich. JEDER mit dem Link kann Ihrem Meeting beitreten.

- Vermeiden Sie es, Ihre persönliche Meeting-ID (PMI) für öffentliche Veranstaltungen zu verwenden. PMI ist im Grunde eine kontinuierliche Sitzung und Sie möchten nicht, dass unbekannte Personen Ihren persönlichen virtuellen Raum nach der Veranstaltung stören. Erzeugen Sie soweit möglich eine zufällige Meeting-ID für Meetings.

- Laut der Forschung (5) müssen Zoom-Meeting-Gastgeber nicht einmal einen öffentlichen Link versenden, damit Benutzer an ihren Meetings teilnehmen können. Fordern Sie immer ein Passwort zum Beitreten an.

- Wenn wirklich erforderlich, teilen Sie zufällige Meeting-IDs über soziale Netzwerke, aber senden Sie ein Passwort per Direktnachricht.

- Versuchen Sie nicht, URL-Links oder Bilder zu öffnen, die über den Chat gesendet werden.

- Richten Sie eine ordnungsgemäße Authentifizierung auf Kontenebene ein, Google, lokale Passwörter mit entsprechenden Kontrollen, SAML, 2FA, verwenden Sie Authentifizierung, die Ihrer Unternehmenssicherheitspolitik entspricht.

- Machen Sie sich mit den Zoom-Einstellungen und -Funktionen vertraut, damit Sie wissen, wie Sie Ihren virtuellen Raum bei Bedarf schützen können. Wie man stummschaltet, wie man das Video für Teilnehmer ausschaltet, wie man Teilnehmer in die Warteschleife stellt usw.

- Konfigurieren Sie die Protokollsammlung von Ihrem Zoom-Konto zu Ihrem SIEM und etablieren Sie Warn- / Überwachungsmechanismen.

- Protokollsammlung von Ihrem Proxyserver und EDR sind für die heutige Bedrohungslandschaft unerlässlich. Decken Sie einfach spezifische Zoom-Angriffe über diese Protokolle ab.

Inhalt zur Erkennung von Zoom-bezogenen Angriffen

Mögliche Zoom-Schad-Domains (via Proxy) –https://tdm.socprime.com/tdm/info/MrDuoDkETUIP/

Mögliche Zoom-Schad-Domains (via DNS) –https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Mögliche Zoom-Schad-Domains (via DNS) –https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Möglicher Missbrauch von Zoom-Binärdateien (via Befehlszeile) –https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Möglicher Missbrauch von Zoom-Binärdateien (via Befehlszeile) –https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Mögliches NTLM-Anmeldeinformationsleck durch unerwünschten externen UNC-Pfad (via Befehlszeile) –https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Mögliches NTLM-Anmeldeinformationsleck durch unerwünschten externen UNC-Pfad (via Befehlszeile) –https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Referenzen

———————————-

- https://blog.zoom.us/wordpress/2020/03/20/keep-the-party-crashers-from-crashing-your-zoom-event/

- https://threatpost.com/as-zoom-booms-incidents-of-zoombombing-become-a-growing-nuisance/154187/

- https://support.zoom.us/hc/en-us/articles/115005269866-Using-Tiered-Settings

- https://blog.checkpoint.com/2020/03/26/whos-zooming-who-guidelines-on-how-to-use-zoom-safely/

- https://support.zoom.us/hc/en-us/articles/360034291052-Predicting-Zoom-Meeting-IDs

- https://support.zoom.us/hc/en-us/articles/360034675592-Advanced-security-settings

- https://support.zoom.us/hc/en-us/articles/360038247071-Setting-up-and-using-two-factor-authentication

- https://support.zoom.us/hc/en-us/articles/360032748331-Using-Operation-Logs

- https://www.bleepingcomputer.com/news/security/zoom-client-leaks-windows-login-credentials-to-attackers/

- https://library.myguide.org/myguide-library/categories/zoom/zoom-web/zoom-web-guides