Mindestens zwei Jahrzehnte lang haben wir unaufhörliche Veränderungen in der Bedrohungslandschaft hin zu Wachstum und Raffinesse erlebt, mit sowohl roughe Akteuren als auch staatlich geförderten Kollektiven, die ausgeklügelte offensiven Kampagnen gegen Organisationen weltweit entwickeln. Im Jahr 2024 führen Gegner durchschnittlich 11,5 Angriffe pro Minutedurch. Gleichzeitig dauert es laut Forschungsarbeiten von IDM und Ponemon Institute 277 Tage, bis SecOps-Teams eine Datenpanne erkennen und eindämmen. Einer der Gründe für eine solche Verzögerung ist der massive Fachkräftemangel in der Branche, wobei 71 % der Organisationen unbesetzte Stellen haben.

Angesichts der bestehenden Talentlücke und der ständig wachsenden Angriffsfläche ist es entscheidend, fundierte Entscheidungen über die richtige Priorisierung und ressourceneffektive Cyberabwehroperationen zu treffen.

Definition von Bedrohungsintelligenz

Gartner besagt, dass Bedrohungsintelligenz, auch bekannt als Cyber Threat Intelligence (CTI), ein entscheidendes Element der Sicherheitsarchitektur ist. Sie unterstützt Sicherheitsexperten bei der Erkennung, Bewertung und Untersuchung von Bedrohungen und verbessert so die Sicherheitslage einer Organisation. Durch die Verbesserung der Alarmqualität, die Reduzierung der Untersuchungszeiten und die Bereitstellung von Abdeckung für die neuesten Cyberangriffe und Akteure spielt CTI eine vitale Rolle in der modernen Cyberabwehr.

Laut Gartnerwird Bedrohungsintelligenz als „evidenzbasierte Erkenntnis (z. B. Kontext, Mechanismen, Indikatoren, Implikationen und handlungsorientierte Ratschläge) über bestehende oder aufkommende Gefahren oder Bedrohungen für Vermögenswerte“ definiert. Mit anderen Worten, Bedrohungsintelligenz ist umfassende und umsetzbare Daten, die darauf abzielen, organisationsspezifische Cyberbedrohungen vorherzusehen und abzuwehren. CTI befähigt Sicherheitsteams zu einem datengestützten Ansatz, um Cyberangriffe proaktiv und effektiv abzuwehren, bevor sie eskalieren, während gleichzeitig die Erkennung und Jagdanstrengungen erleichtert werden.

Eine Studie von Statista prognostiziert dass der CTI-Markt bis 2033 die 44 Milliarden US-Dollar überschreiten wird, was die zunehmende Bedeutung informationsbasierter, datengesteuerter Verteidigungen in zeitgenössischen Geschäftsstrategien hervorhebt. Diese Prognose stimmt mit den Ergebnissen aus dem Recorded Future 2023 State of Threat Intelligence Reportüberein, der enthüllt, dass 70,9 % der Befragten ein dediziertes Team für die Erfassung und Analyse von Bedrohungsintelligenz haben.

Die Integration von Bedrohungsintelligenz in Ihre Cybersicherheitsstrategie kann herausfordernd sein. Es erfordert die Priorisierung der spezifischen Informationsbedürfnisse Ihrer Organisation und die Bewertung Ihrer Sicherheitskontrollen, um Bedrohungsintelligenz effektiv zu operationalisieren. Eine Fehlverwendung von CTI kann zu einer Überlastung von Alarmen und einer Zunahme von Fehlalarmen führen, was die Bedeutung einer ordnungsgemäßen Implementierung hervorhebt.

Arten von Bedrohungsintelligenz

Bedrohungsintelligenz kann je nach den Zielen einer Organisation, den beteiligten Parteien, spezifischen Anforderungen und allgemeinen Zielen in einem Lebenszyklusszenario in taktische, strategische und operationale unterteilt werden.

- Strategische Bedrohungsintelligenz liefert hochrangige Einblicke in die globale Angriffsfläche und wie eine Organisation darin passt. Sie wird hauptsächlich für langfristige Entscheidungen verwendet, die die Prozesse transformieren und die Weiterentwicklung von Cybersicherheitsprogrammen fördern. Stakeholder nutzen strategische Bedrohungsintelligenz, um organisatorische Cybersicherheitsstrategien und -investitionen mit der Cybersicherheitslandschaft in Einklang zu bringen.

- Taktische Bedrohungsintelligenz beinhaltet Kompromittierungsindikatoren (IOCs), wie IP-Adressen, Domains, URLs oder Hashes, die von Sicherheitskontrollen konsumiert werden, aber auch manuell während Untersuchungen verwendet werden. Sie hilft Sicherheitsoperationszentren (SOCs), laufende Cyberangriffe zu erkennen und darauf zu reagieren, indem sie sich auf gängige IOCs konzentriert, wie IP-Adressen, die mit gegnerischen C2-Servern verknüpft sind, Dateihashes von identifizierten Vorfällen oder E-Mail-Betreffzeilen, die mit Phishing-Angriffen verbunden sind. Diese Art von Bedrohungsintelligenz hilft, Fehlalarme zu filtern und versteckte Angreifer aufzudecken, wodurch Sicherheits Teams in ihren täglichen SOC-Operationen unterstützt werden. Zusammengefasst ist taktische CTI darauf ausgerichtet, kurzfristige Entscheidungen zu unterstützen, wie das Auslösen dringender Warnungen, das Eskalieren von Cyber-Sicherheitsprozessen oder das Anpassen von Konfigurationen innerhalb der bestehenden Infrastruktur.

- Operative Bedrohungsintelligenz, auch bekannt als technische CTI, ermöglicht es Organisationen, Cyberangriffe proaktiv abzuwehren, indem sie sich auf bekannte gegnerische TTPs konzentriert. Informationssicherheitsführer wie CISOs und SOC-Manager nutzen diese Art von CTI, um potenzielle Bedrohungsakteure vorherzusehen und gezielte Sicherheitsmaßnahmen umzusetzen, um die Angriffe zu bekämpfen, die das Geschäft am meisten herausfordern.

Wer kann von Bedrohungsintelligenz profitieren?

Bedrohungsintelligenz umfasst umfassende und umsetzbare Daten, die darauf ausgelegt sind, Bedrohungen spezifisch für eine Organisation, gleich welcher Größe, Branche oder Cybersicherheitsreife, vorherzusehen und entgegenzuwirken. CTI stattet Sicherheitsteams mit den nötigen Daten aus, um proaktiv und effektiv gegen Cyberangriffe zu verteidigen und gleichzeitig sowohl Erkennungs- als auch Reaktionsbemühungen zu erleichtern und Unternehmen zu einer ganzheitlichen Sicht auf bestehende Bedrohungen oder proaktive Maßnahmen zu verhelfen, die noch nicht mit Cyberangriffen in Verbindung stehen.

Für kleine und mittelständische Unternehmen bietet Bedrohungsintelligenz ein Schutzniveau, das sonst möglicherweise nicht erreichbar wäre. Großunternehmen mit umfangreichen Sicherheitsteams können Kosten und Fachanforderungen reduzieren, indem sie externe Bedrohungsintelligenz nutzen, die ihre Analysten effektiver macht.

Je nach Art der Bedrohungsintelligenz kann jedes Mitglied eines Sicherheitsteams das Beste aus CTI machen, um die Verteidigung der Organisation zu verbessern:

- Sicherheits- und IT-Analysten können die Erkennungsfähigkeiten verbessern und die Verteidigung stärken. Sie korrelieren CTI, indem sie rohe Bedrohungsdaten und sicherheitsbezogene Details aus einer Vielzahl von Quellen sammeln, darunter Open-Source-CTI-Feeds, peergetriebene Informationsaustausch-Communities oder interne organisationsspezifische Protokollquellen.

- SOC-Analysten korrelieren und analysieren taktische Bedrohungsintelligenz, um Trends, Muster und gegnerische Verhaltensweisen zu identifizieren und Vorfälle nach ihrem Risiko und potenziellen Auswirkungen zu bewerten, was wiederum die Genauigkeit der Bedrohungsverifizierung verbessert und Fehlalarme reduziert.

- Threat Hunters stützen sich auf operative CTI in ihren hypothesengetriebenen Ermittlungen, um Einblicke in gegnerische TTPs zu gewinnen und die kritischsten Bedrohungen zu priorisieren. Sie nutzen auch taktische Bedrohungsintelligenz zur Unterstützung der IOC-basierten Jagd und zur Dokumentation von mit aufkommenden und bestehenden Bedrohungen verbundenen Kompromittierungsindikatoren. CTI erleichtert auch die proaktive Bedrohungserkennung, wodurch potenzielle Bedrohungen in den frühesten Angriffsstadien erkannt werden können, bevor sie erheblichen Schaden anrichten.

- CSIRT (Computer Security Incident Response Team) kann Bedrohungsintelligenz nutzen, um die Reaktionsfähigkeit bei Vorfällen zu beschleunigen. Bedrohungsintelligenz bietet dem CSIRT wesentliche Einblicke in die neuesten Bedrohungen, einschließlich IOCs und Angriffsmustern, die von böswilligen Akteuren verwendet werden, um Vorfälle innerhalb der Organisation schnell zu identifizieren und zu beheben. Durch die Integration von CTI in ihre Arbeitsabläufe kann das CSIRT die Effizienz der Vorfall-Priorisierung und Reaktion verbessern, was zu schnelleren Maßnahmen und einer geringeren Auswirkung von Cyberangriffen führt.

- Geschäftsführung, wie CISOs, SOC Manager und andere Entscheidungsträger im Bereich Informationssicherheit, nutzen strategische Bedrohungsintelligenz, um umfassende Einblicke in die Bedrohungen zu gewinnen, die das Geschäft am meisten herausfordern. Dies fördert die strategische Planung, um zukünftige Bedrohungen und Schwachstellen vorherzusehen und ihre Auswirkungen wirksam zu mindern.

Lebenszyklus der Bedrohungsintelligenz

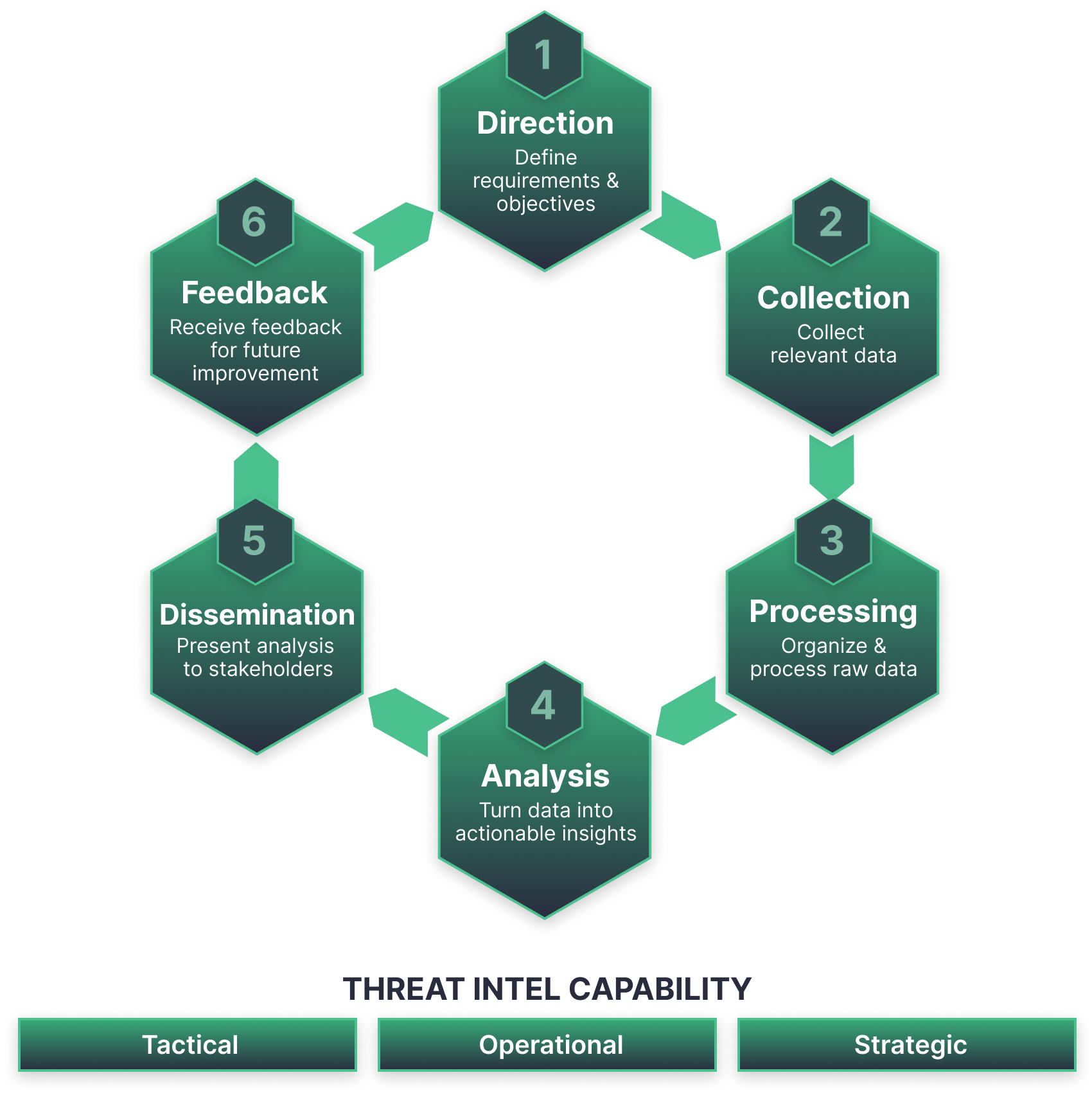

Die CTI-bezogene Operation ist ein kontinuierlicher Prozess der Umwandlung von Rohdaten in umsetzbare Erkenntnisse für fundierte Entscheidungen. Der CTI-Lebenszyklus fungiert als einfaches Rahmenwerk, mit dem SecOps-Abteilungen ihre Anstrengungen und Ressourcen auf eine bedrohungsorientierte Cyberverteidigung optimieren können. Obwohl sich die Ansätze leicht unterscheiden können, besteht der Lebenszyklus der Bedrohungsintelligenz normalerweise aus 6 Hauptmeilensteinen, die zu einem effektiven Arbeitsablauf und einer kontinuierlichen Feedbackschleife zur Verbesserung im großen Maßstab führen.

- Richtung. In dieser Phase legen Sicherheitsteams die Anforderungen und Ziele für eine bestimmte CTI-Operation fest. Während der Planungsphase erstellen Teams eine Roadmap, wobei Ziele, Methodik und Werkzeuge je nach den Anforderungen der beteiligten Parteien festgelegt werden.

- Sammlung. Sobald die Ziele und Vorgaben klar sind, kann das Team mit dem Datenerfassungsprozess beginnen. Dies beinhaltet das Sammeln von Daten aus verschiedenen Quellen, einschließlich Sicherheitsprotokollen, Bedrohungsfeeds, Foren, sozialen Medien, Fachexperten usw. Ziel ist es, möglichst viele relevante Informationen zu sammeln.

- Verarbeitung. Sobald alle erforderlichen Informationen verfügbar sind, geht die nächste Lebenszyklusphase von deren Verarbeitung und Organisation in eine nutzbare Form aus. Normalerweise umfasst dies die Bewertung von Daten auf Relevanz, das Filtern, das Entfernen irrelevanter Details, die Übersetzung von Informationen aus fremden Quellen sowie die Strukturierung der Kerndaten für eine weitere Analyse.

- Analyse. Mit einem bereitstehenden Datensatz fahren die Teams mit der gründlichen Analyse fort, um verschiedene Datenstücke in handlungsfähige CTI umzuwandeln, einschließlich der Profilerstellung von Bedrohungsakteuren, Bedrohungskorrelation und Verhaltensanalyse.

- Verbreitung. Nachdem die Analyse durchgeführt wurde, sorgen die Teams in der Verbreitungsphase dafür, dass die wichtigsten Schlussfolgerungen und Empfehlungen bei den Stakeholdern eingehen.

- Feedback. Die letzte Phase besteht darin, Feedback von den beteiligten Parteien und Stakeholdern zu erhalten, um Anpassungen und Verbesserungen für den nächsten Zyklus zu bestimmen.

SOC Prime-Plattform für kollektive Cyberabwehr bietet von Haus aus CTI-Fähigkeiten, die es Teams ermöglichen, die Zeit und den Aufwand für jede Phase des Lebenszyklus der Bedrohungsintelligenz erheblich zu reduzieren. Durch die Nutzung von SOC Prime können Sicherheitsexperten schnell durch große Datenmengen navigieren und recherchierte und aufbereitete Kontexte zu jedem Cyberangriff oder jeder Bedrohung erkunden, einschließlich Zero-Days, MITRE ATT&CK®-Referenzen und Red Team-Tooling, um Bedrohungen proaktiv zu identifizieren und abzuwehren, die am meisten zählen. Alle Bedrohungsinformationen und aktionsrelevanten Metadaten sind mit mehr als 13.000 Sigma-Regeln verknüpft, die Triagierungs- und Konfigurationsempfehlungen umfassen, um Ihre Bedrohungsforschung perfekt auf Ihren aktuellen Bedarf abzustimmen.

Anwendungsfälle von Bedrohungsintelligenz

Bedrohungsintelligenz ist ein wesentlicher Bestandteil eines umfassenden Cybersecurity-Programms, das praktische Anwendungen in mehreren Sicherheitsbereichen hat, um die Erkennung, Reaktion und Zukunftssicherheit der allgemeinen Cybersicherheitslage zu verbessern. Von der Beschleunigung der Vorfalltriage und der Priorisierung von Warnmeldungen bis zur Unterstützung täglicher Sicherheitsoperationen und der Durchführung proaktiver Bedrohungsjagden bietet es kritische Einblicke in gängige Anwendungsfälle der Bedrohungsintelligenz.

- Alarm-Triage und Priorisierung. Bedrohungsintelligenz unterstützt SOC-Analysten bei der Beschleunigung der Alarm-Triage , indem sie ihnen hilft, kontextuelle Informationen zu gewinnen, um Warnmeldungen vollständig zu verstehen und zu priorisieren und schnell zu beurteilen, ob eine Eskalation oder Behebung des Vorfalls erforderlich ist. Durch die Anreicherung von Warnungen mit umsetzbarer CTI können Verteidiger leicht durch den Lärm schneiden und die Fehlalarmrate reduzieren.

- Proaktive Bedrohungserkennung und -jagd. Bedrohungsintelligenz ist entscheidend für die TTP-basierte Bedrohungsjagd, da sie Sicherheitsteams dazu befähigt, aktiv nach Anzeichen fortgeschrittener Bedrohungen in ihrer Umgebung zu suchen. Durch die Operationalisierung von Bedrohungsinformationen können Sicherheitsteams versteckte Bedrohungen und Schwachstellen aufdecken, die herkömmliche Sicherheitskontrollen umgehen, schnell verdächtiges Verhalten bei Jagen identifizieren und Bedrohungen stören, bevor sie zuschlagen. Bedrohungsintelligenz erleichtert auch das Tracking kritischer Leistungsmetriken, wie Mean Time To Detect (MTTD), um die Effizienz der Bedrohungserkennung und -reaktion zu bewerten.

- Verwaltung von Schwachstellen. Bedrohungsintelligenz bietet Einblicke in aufkommende Schwachstellen und Zero-Day-Exploits. Dies ermöglicht es Organisationen, ihre Patch- und Eindämmungsbemühungen basierend auf den realen Bedrohungen, die für ihre Infrastruktur relevant sind, zu priorisieren.

- Phishing- und Betrugserkennung. Im Jahr der KI nahmen Phishing-Angriffe um 58,2 % zuim Vergleich zum Vorjahr, was auf die gestiegene Raffinesse und Expansion der Gegner hinweist, was die Notwendigkeit zur Verstärkung von Verteidigungsmaßnahmen gegen Phishing-Kampagnen unterstreicht. Bedrohungsintelligenz hilft bei der Identifizierung von Phishing-Kampagnen, bösartigen Domains und verdächtigen IP-Adressen, die mit betrügerischen Aktivitäten in Verbindung stehen. Dies ermöglicht es Organisationen, bösartige Kommunikationen zu blockieren und proaktiv gegen Phishing-Angriffe in beliebigem Umfang zu verteidigen.

- Strategische Entscheidungsfindung. Bedrohungsintelligenz hilft, die Bedrohungslandschaft zu kartieren, Risiken zu bewerten und wesentliche Kontexte für rechtzeitige Entscheidungen zur Verfeinerung von Cybersicherheitsstrategien im Einklang mit den aktuellen Geschäftsprioritäten zu bieten. Durch das Verständnis der sich entwickelnden Bedrohungslandschaft können Organisationen Ressourcen effektiv zuweisen, um ihre allgemeine Sicherheitslage zu stärken.

- Zusammenarbeit und Wissensaustausch in der Community. Bedrohungsintelligenz fördert den Informationsaustausch und die globale Branchenzusammenarbeit, indem wertvolle Einblicke in aufkommende Bedrohungen, Angiffstrends und gegnerische Taktiken bereitgestellt werden. Sicherheitsteams können CTI mit Branchenkollegen, Regierungsbehörden und peergetriebene Communities teilen, um die Verteidigung gemeinschaftlich zu stärken und Risiken zu mindern, während das Situationsbewusstsein in der gesamten Cybersecurity-Landschaft erhöht wird. Darüber hinaus fördert Bedrohungsintelligenz einen gemeinschaftsorientierten Ansatz, bei dem Organisationen ihre Expertise mit angehenden Sicherheitsingenieuren teilen und gemeinsam Strategien anpassen können, um Cyberbedrohungen effektiv zu bekämpfen. SOC Prime’s Discord dient als eine Community-getriebene Plattform, auf der sich Cybersecurity-Profis mit unterschiedlichen Erfahrungsstufen und Hintergründen vernetzen, um ihr Wissen und ihre Erkenntnisse mit Neulingen zu teilen, verhaltensbasierte Erkennungsalgorithmen und Bedrohungsinformationen auszutauschen und die neuesten Cybersicherheitstrends zu diskutieren, um einen Wettbewerbsvorteil gegen Gegner zu erlangen.

Die Produktreihe von SOC Prime für fortgeschrittene Bedrohungserkennung, AI-gestütztes Erkennungsengineering und automatisierte Bedrohungsjagd bietet von Haus aus CTI-Fähigkeiten, die Sicherheitsteams helfen, Zeit und Aufwand bei Bedrohungsinformationsoperationen zu sparen. Durch die Nutzung der SOC Prime Plattformkönnen Organisationen nahtlos mit den neuesten TTPs Schritt halten, die von Gegnern in freier Wildbahn verwendet werden, sowie proaktive Methoden, die noch nicht mit Cyberangriffen in Verbindung stehen. Erkunden Sie relevante Kontexte, die mit über 13.000 Sigma-Regeln verknüpft sind und jede Cyberbedrohung oder jeden Angriff adressieren, einschließlich Zero-Days, CTI und MITRE ATT&CK-Referenzen oder Red Team-Tooling, um die Operationalisierung Ihrer Bedrohungsintelligenz zu erleichtern.