Der Lebenszyklus des Schwachstellenmanagements ist ein wesentlicher Prozess zur Verteidigung gegen die zunehmende Zahl von Cyberbedrohungen in unserer modernen digitalen Ära. Allein im Jahr 2023 wurden über 30.000 neue Schwachstellen entdeckt, wobei ein Anstieg von 42% für 2024 beobachtet wurde, was den dringenden Bedarf an effektiven Bewältigungsstrategien unterstreicht. Da Gegner, einschließlich hochentwickelter staatlich unterstützter Gruppen wie APT40, diese Sicherheitslücken schnell ausnutzen, müssen Organisationen eine strukturierte Methodik für das Schwachstellenmanagement übernehmen.

Der Lebenszyklus des Schwachstellenmanagements zielt darauf ab, Sicherheitslücken in der IT-Infrastruktur einer Organisation zu schließen. Der Prozess beginnt mit der Erkennung potenzieller Schwachstellen durch kontinuierliche Systemüberwachung. Nach der Erkennung werden diese Sicherheitslücken auf ihre potenzielle Auswirkung und Ausnutzbarkeit bewertet, um eine priorisierte Behebung zu ermöglichen. Die abschließenden Phasen umfassen die Implementierung der notwendigen Korrekturen sowie eine detaillierte Berichterstattung und Dokumentation, um sich proaktiv gegen die neuesten Bedrohungen zu verteidigen.

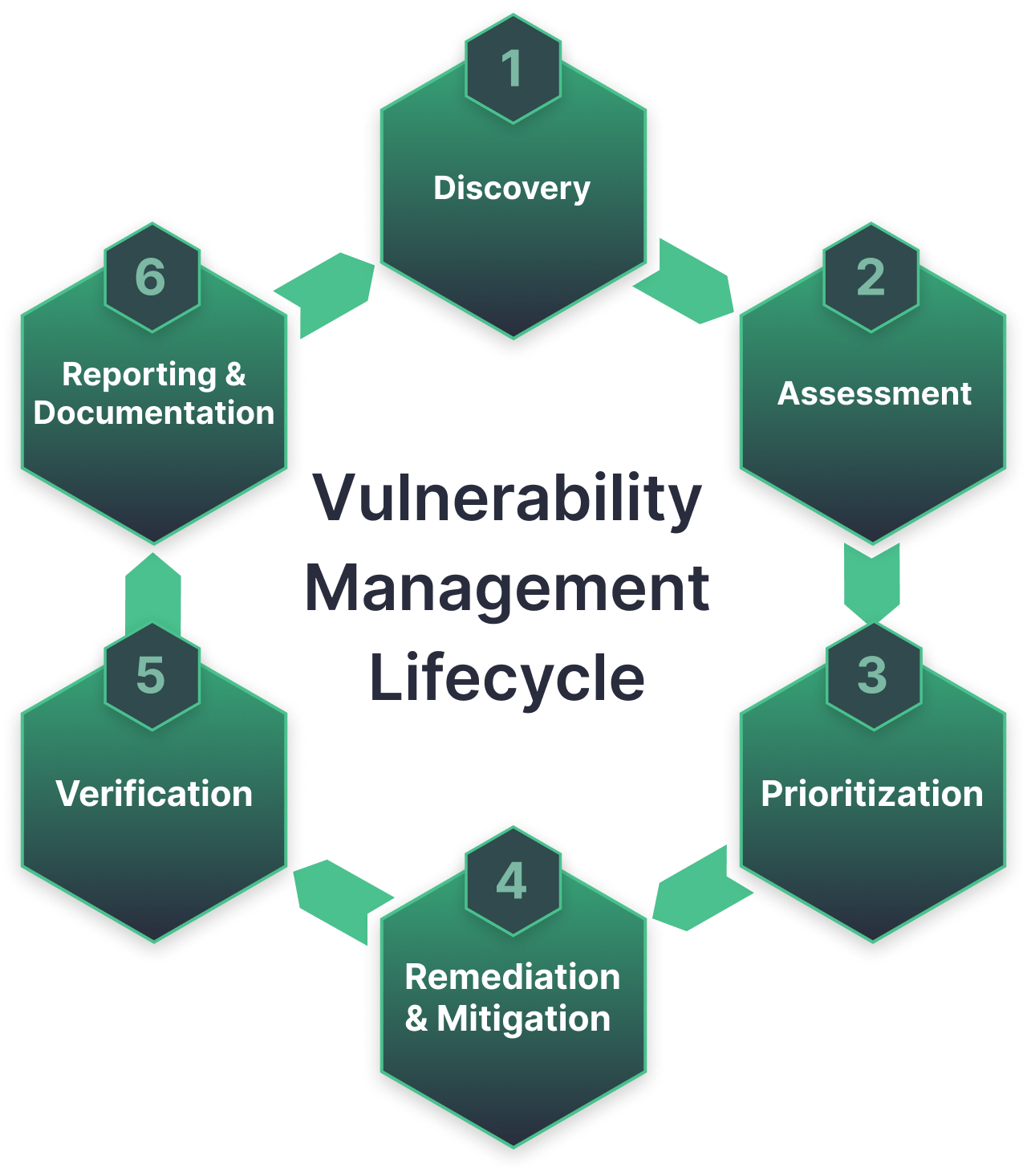

Der Lebenszyklus umfasst in der Regel sechs Schlüsselphasen, die darauf abzielen, eine unverwundbare Sicherheitslage aufrechtzuerhalten:

- Erkennung. Auflistung aller IT-Vermögenswerte, die potenzielle Schwachstellen enthalten und die Organisation gefährden könnten.

- Bewertung. Bewertung der Schwere und der potenziellen Konsequenzen der identifizierten Sicherheitslücken.

- Priorisierung. Rangordnung der Sicherheitslücken basierend auf ihren Risikofaktoren, um die Behebungsmaßnahmen effektiv zu fokussieren.

- Behebung & Minderung. Bereitstellung von Korrekturen oder Patches zur Behebung von Schwachstellen und Einführung von Minderungsstrategien zur Minimierung ihrer Auswirkungen, wenn eine vollständige Behebung nicht möglich ist.

- Verifizierung. Erneute Bewertung und Tests zur Sicherstellung, dass Sicherheitsprobleme wirksam gelöst wurden.

- Berichterstattung & Dokumentation. Dokumentation aller Details des Schwachstellenmanagementprozesses und dessen Ergebnisse für die Interessengruppen.

Durch das kontinuierliche Durchlaufen der oben genannten sechs Phasen können Sicherheitsteams eine solide Verteidigung aufbauen und gleichzeitig die Risiken von Eindringlingen minimieren.

Phasen des Schwachstellenmanagement-Lebenszyklus

Entdeckung

Der erste Schritt beinhaltet die umfassende Erfassung aller Vermögenswerte innerhalb des Netzwerks, die Sicherheitslücken aufweisen könnten. Ein umfassendes Verständnis der IT-Infrastruktur der Organisation ist entscheidend, um sicherzustellen, dass kein Vermögenswert übersehen wird und so potenzielle Infektionsvektoren vermieden werden.

Um sicherzustellen, dass Sicherheitsteams alle relevanten Daten sammeln, um eine umfassende Bedrohungserkennung zu ermöglichen, können sie auf SOC Primes Attack Detectivezurückgreifen. Die Lösung ermöglicht es Organisationen, ihre SIEM-Position mit einem umsetzbaren Plan zu stärken, der darauf abzielt, die Bedrohungssichtbarkeit zu maximieren und Erkennungsabdeckungslücken zu schließen, optimierte SIEM-Anwendungsfälle zu erhalten, die einfach konfigurierbar und einsatzbereit sind als geräuscharme und hochwerte Alarme, und eine sofortige, recherchierte und gepackte Bedrohungsjagd-Fähigkeit bereitzustellen, um die Risiken von Datenverletzungen zu beseitigen.

Bewertung

Sobald alle Komponenten katalogisiert und klassifiziert sind, werden diese Vermögenswerte gescannt und einer Schwachstellenbewertung unterzogen, um diejenigen zu identifizieren, die gefährdet sind. Diese Phase umfasst eine Bewertung der identifizierten Probleme, um deren potenzielle Auswirkungen auf die Sicherheitslage der Organisation zu bestimmen. Methoden wie Penetrationstests und Bedrohungsmodellierung werden häufig verwendet, um potenzielle Angriffe zu simulieren und die tatsächlichen Risiken zu bewerten, die durch diese Sicherheitslücken entstehen.

Mit der kontinuierlich wachsenden Zahl neuer Schwachstellen, die in der beliebten Software entdeckt werden, bleibt die proaktive Erkennung von Schwachstellenausnutzung einer der häufigsten Sicherheitsanwendungsfälle. SOC Primes Threat Detection Marketplace bietet die weltweit größte Detection-as-Code-Bibliothek von Algorithmen, die darauf abzielen, jeden Cyberangriff oder jede aufkommende Bedrohung unter einem 24-Stunden-SLA zu adressieren, einschließlich über 1.000 Stücken SOC-Inhalt zur Erkennung der Ausnutzung von Schwachstellen.

Priorisierung

Nachdem Sicherheitslücken entdeckt wurden, müssen sie basierend auf ihrer Schwere, ihrem potenziellen Einfluss und ihrer Ausnutzbarkeit bewertet und priorisiert werden. Normalerweise verwenden SOC-Teams die folgenden Kriterien in dieser Phase:

- Asset-Wert. Basierend auf der Bewertung der ersten Phase sollten Sicherheitsexperten den Wert der Infrastrukturkomponente berücksichtigen, die das Sicherheitsproblem enthält.

- CVE- & CVSS-Bewertungen. Dies kann die Liste der Common Vulnerabilities and Exposures (CVE) von MITRE oder das Common Vulnerability Scoring System (CVSS)beinhalten. Doch die Bewertung der Kritikalität allein reicht nicht aus, um Entscheidungen zu treffen, da das Problem in minderwertigen Vermögenswerten vorhanden sein oder nur begrenzte Geschäftsauswirkungen haben könnte.

- Mögliche Auswirkungen auf Geschäftsaktivitäten. Während der Priorisierung der Behebungsbemühungen sollten Sicherheitsteams genau festlegen, wie Schwachstellen die Geschäftstätigkeit beeinträchtigen können, einschließlich Unterbrechungen von Dienstleistungen, Datenlecks und finanziellen Verlusten.

- Risiko der Ausnutzung. Dies bezieht sich auf die Wahrscheinlichkeit, dass eine Schwachstelle innerhalb eines IT-Systems entdeckt und von einem Bedrohungsakteur ausgenutzt wird, um Schaden zu verursachen.

- Exposition. Dies repräsentiert, wie zugänglich die Schwachstelle für Gegner ist. Wenn der gefährdete Vermögenswert öffentlich zugänglich ist, ist die Wahrscheinlichkeit höher, dass er ins Visier genommen wird.

Diese Phase ist entscheidend für die Optimierung der Ressourcenzuteilung und die Konzentration der Bemühungen auf signifikante Bedrohungen. Um Verteidiger bei der effektiven Operationalisierung von Bedrohungsinformationen zu unterstützen, SOC Primes Threat Detection Marketplace stattet Verteidiger mit vollständigem Bedrohungskontext aus, der mit Erkennungsalgorithmen verknüpft ist, die sich mit den neuesten oder bestehenden Bedrohungen befassen, einschließlich CVE-Beschreibungen, Exploit-POCs, CTI- und MITRE ATT&CK-Referenzen, Minderungsmaßnahmen und Medienlinks.

Behebung & Minderung

Sobald Sicherheitsteams eine priorisierte Liste von Sicherheitslücken haben, besteht der nächste Schritt darin, die potenziellen Bedrohungen anzugehen. Es gibt drei Ansätze zur Behebung von Schwachstellen:

- Behebung. Das Angehen einer Schwachstelle, um ihre Ausnutzung zu verhindern, beinhaltet Maßnahmen wie das Patchen eines Betriebssystemfehlers, das Beheben einer Fehlkonfiguration oder das Entfernen eines anfälligen Vermögenswerts aus dem Netzwerk. Nichtsdestotrotz ist die Behebung nicht immer machbar. Manchmal sind vollständige Lösungen nicht sofort verfügbar, etwa bei Zero-Day-Schwachstellen. In anderen Fällen kann der Behebungsprozess zu ressourcenintensiv sein.

- Minderung. Es umfasst Strategien, die darauf abzielen, die Fähigkeit eines Angreifers, eine Schwachstelle auszunutzen, zu erschweren oder den durch ihre Ausnutzung verursachten Schaden zu verringern, ohne die Sicherheitslücke vollständig zu beseitigen. Beispielsweise kann das Erzwingen strengerer Authentifizierungs- und Autorisierungsmaßnahmen innerhalb einer Webanwendung Angreifer daran hindern, Konten zu kompromittieren. Ebenso können das Ausarbeiten von Reaktionsplänen für erkannte Schwachstellen helfen, die negativen Auswirkungen von Cybervorfällen abzumildern. Sicherheitsteams greifen häufig auf Minderung zurück, wenn eine umfassende Behebung entweder nicht erreichbar oder unangemessen teuer ist.

- Akzeptanz. In sehr begrenzten Fällen werden einige Schwachstellen als so wenig wirkungsvoll oder unwahrscheinlich angesehen, dass die Behebung die Kosten nicht rechtfertigt. In solchen Fällen könnte die Organisation wählen, das Risiko zu akzeptieren, das durch die Schwachstelle entsteht.

Verifizierung

Um den Erfolg von Interventionen und Minderungen zu überprüfen, führt das SOC-Team Nachfolgescans und Tests an den zuletzt bearbeiteten Vermögenswerten durch. Diese Audits zielen darauf ab, zu bestätigen, dass alle identifizierten Schwachstellen behoben wurden und dass durch die Korrekturen keine neuen Probleme entstanden sind.

Zusätzlich zu dieser fokussierten Neubewertung führt das Sicherheitsteam auch eine umfassendere Netzwerküberprüfung durch. Dies beinhaltet die Identifizierung neuer Schwachstellen, die seit dem letzten Scan aufgetreten sein könnten, die Bewertung der Relevanz veralteter Minderungen und die Feststellung aller anderen Änderungen, die möglicherweise eine weitere Intervention erfordern. Die Ergebnisse dieser Aktivitäten bieten wertvolle Einblicke für die nachfolgende Phase des Schwachstellenmanagement-Lebenszyklus.

Berichterstattung & Dokumentation

In der abschließenden Phase zeichnen die Sicherheitsteams gewissenhaft die Ergebnisse des letzten Zyklus auf, in dem die entdeckten Schwachstellen, die durchgeführten Behebungsmaßnahmen und die erzielten Ergebnisse detailliert beschrieben werden. Diese detaillierten Berichte werden dann an die wichtigsten Interessengruppen weitergegeben, wie beispielsweise Führungskräfte, Vermögensverwalter und Compliance-Beauftragte.

Darüber hinaus führt das Sicherheitsteam eine umfassende Bewertung der Leistung des Zyklus durch. Dies beinhaltet die Überprüfung kritischer Metriken wie der durchschnittlichen Erkennungszeit (MTTD), der durchschnittlichen Reaktionszeit (MTTR), der Anzahl kritischer Schwachstellen und der Wiederholungsraten. Das Verfolgen dieser Metriken im Laufe der Zeit erstellt eine Leistungsbenchmark für das Schwachstellenmanagementprogramm und identifiziert Bereiche, die verbessert werden müssen. Die aus jedem Zyklus gewonnenen Erkenntnisse werden genutzt, um zukünftige Bemühungen zu verfeinern und zu verbessern.

Indem diese Phasen gewissenhaft befolgt werden, können Organisationen eine proaktive Haltung zur Cybersicherheit einnehmen und potenzielle Schwachstellen effektiv identifizieren und angehen, bevor sie von böswilligen Akteuren ausgenutzt werden können.

Vorteile des Schwachstellenmanagement-Lebenszyklus

Die Implementierung eines Schwachstellenmanagement-Lebenszyklus verbessert die Cybersecurity-Strategie einer Organisation und stärkt ihre Fähigkeit, Vermögenswerte zu schützen und starke Verteidigungsmechanismen aufrechtzuerhalten. Der Lebenszyklus bietet eine Reihe von Vorteilen, die insgesamt zu einer sichereren und widerstandsfähigeren IT-Umgebung beitragen.

Umfassende Sichtbarkeit basierend auf datengesteuerten Erkenntnissen. Regelmäßiges Scannen von Schwachstellen und rechtzeitiges Patchen erschweren es Angreifern erheblich, Systeme zu kompromittieren. Dies ermöglicht es Sicherheitsteams, potenzielle Schwächen systematisch zu erkennen und zu bewerten, um kritische Daten für fundierte Sicherheits- und Risikomanagemententscheidungen bereitzustellen. Dieses umfassende Verständnis ermöglicht es, Sicherheitsmaßnahmen gezielt auf bestimmte Schwachstellen zuzuschneiden und so die gesamten Risikominderungsstrategien zu verbessern.

Proaktive Cyberabwehr. Starke Schwachstellenmanagementpraktiken ermöglichen es Organisationen, Schwachstellen anzugehen und zu mindern, bevor Angreifer sie ausnutzen können. Diese proaktive Haltung reduziert die Wahrscheinlichkeit erfolgreicher Angriffe, minimiert potenzielle Schäden und verbessert die allgemeine Sicherheitslage der Organisation. Indem potenzielle Bedrohungen vorausgesehen und Sicherheitsblindstellen, die die Sicherheit der Organisation beeinträchtigen könnten, rechtzeitig erkannt werden, können Organisationen eine robuste Verteidigung aufrechterhalten und ihre Vermögenswerte und Daten effektiv gegen Cyberangriffe jeglicher Größe und Komplexität sichern.

Optimierte Ressourcenzuteilung. Die Identifizierung und Minderung von Sicherheitsrisiken hilft Organisationen, Systemausfälle zu minimieren und ihre Daten zu schützen. Die Verbesserung des Schwachstellenmanagementprozesses reduziert auch die Wiederherstellungszeit nach Vorfällen. Die Integration des Schwachstellenmanagement-Lebenszyklus in die Cybersecurity-Strategie ermöglicht eine effizientere Zuteilung von Zeit und Geld, indem Sicherheitslücken basierend auf Risiko und Auswirkung priorisiert werden. Dies stellt sicher, dass die Ressourcen der Organisation sich auf die kritischsten Probleme konzentrieren, was zu einem effektiveren und effizienteren Schwachstellenmanagement führt.

Strukturierter Ansatz zur Validierung von Sicherheitsmaßnahmen. Der Schwachstellenmanagement-Lebenszyklus bietet Sicherheitsteams einen standardisierten Prozess zur Überprüfung der Wirksamkeit von Kontrollen und Behebungsmaßnahmen, um die kontinuierliche Verbesserung der Sicherheitsmaßnahmen sicherzustellen. Dieser strukturierte Ansatz produziert zuverlässigere Ergebnisse, ermöglicht es Organisationen, entscheidende Arbeitsabläufe zu automatisieren, und maximiert den Wert von Sicherheitsinvestitionen. Die laufende Validierung hilft, eine stabile Sicherheitslage aufrechtzuerhalten und sich an die sich ständig entwickelnde Cybersecurity-Landschaft anzupassen.

Schwachstellenmanagement-Lebenszyklus nach den NIST-Richtlinien

Seit Jahrzehnten ist das Patch-Management in Unternehmen ein umstrittenes Thema, da Sicherheits- und Geschäfts-/Auftragsmitarbeiter oft widersprüchliche Ansichten vertreten. Organisationen stehen häufig vor der Herausforderung, den Kompromiss zwischen schneller Bereitstellung und gründlicher Prüfung auszubalancieren. Die schnelle Bereitstellung von Patches reduziert das Zeitfenster für Angreifer, erhöht jedoch das Risiko von Betriebsstörungen aufgrund unzureichender Tests. NIST hat seine Special Publication 800-40r4, Guide to Enterprise Patch Management Planning: Preventive Maintenance for Technology, veröffentlicht, die CISOs, Cybersecurity-Manager und anderen, die das organisatorische Risiko im Zusammenhang mit der Softwareverwendung verwalten, helfen soll, diese Herausforderungen zu bewältigen und einen strukturierten Ansatz für ein effektives Patch-Management reibungslos zu übernehmen.

Der Leitfaden dient als ausführliches Handbuch für die Erstellung und Umsetzung eines robusten Unternehmensprogramms zur Patch-Verwaltung. Er betont einen methodischen Ansatz, der die Notwendigkeit hervorhebt, Asset Discovery und Schwachstellenbewertung zur Identifizierung und zum Verständnis potenzieller Schwachstellen zu nutzen. Der Leitfaden hebt die Bedeutung hervor, Vermögenswerte und Schwachstellen zu priorisieren, was bei der Entwicklung eines fundierten und effektiven Patch-Programms hilft.

Das NIST SP 800-40r4 betrachtet Patching als ein wesentliches Element der präventiven Wartung für Computertechnologien und sieht es als notwendige Ausgabe für Organisationen zur Erfüllung ihrer Missionen an. Es adressiert häufige Herausforderungen im Patch-Management von Unternehmen und empfiehlt, eine umfassende Strategie zu entwickeln, um den Patch-Prozess zu vereinfachen und zu operationalisieren, während das Risiko verringert wird. Die Implementierung präventiver Wartung durch Unternehmens-Patch-Management ist entscheidend, um Kompromisse, Datenverstöße, Betriebsstörungen und andere negative Vorfälle zu verhindern.

Die Special Publication des NIST beschreibt die Notwendigkeit, identifizierte Schwachstellen durch strukturierte Risikoanalysen zu priorisieren, was zu effizienten Behebungs- und Minderungshandlungen führt. Dies stellt eine gezielte Bereitstellung von Patches sicher, wobei Wartungspläne und Ausnahmen berücksichtigt werden, um Schwachstellen präzise zu behandeln.

Darüber hinaus hebt der Leitfaden die Bedeutung von Validierungs- und Überwachungsmaßnahmen hervor, um die Wirksamkeit von Patches zu überprüfen, die durch starke Berichterstattungs- und kontinuierliche Verbesserungsmechanismen unterstützt werden, die den Patch-Prozess kontinuierlich verbessern.

Durch die Integration dieser wesentlichen Komponenten bietet die Veröffentlichung umfassende Anleitungen, die wertvolle Einblicke und umsetzbare Metriken liefern, die Organisationen in die Lage versetzen, ihre Cybersecurity-Position zu stärken, kontinuierliche Verbesserungen sicherzustellen und effektiv auf die sich entwickelnde Bedrohungslandschaft zu reagieren.

Mit der ständig expandierenden Angriffsfläche ist es für progressive Organisationen unerlässlich, eine zukunftssichere Lösung für das Schwachstellenmanagement zu finden, die die Optimierung der Ressourcen erleichtert und Sichtbarkeits-, Bewertungs- und Behebungskapazitäten konsolidiert. Durch die Nutzung von SOC Primes Plattform für kollektive Cyberverteidigung basierend auf globalen Bedrohungsinformationen, Crowdsourcing, Zero-Trust und KI können Organisationen ihren Lebenszyklus des Schwachstellenmanagements beschleunigen und sicherstellen, dass sie sich proaktiv gegen kritische Bedrohungen verteidigen und die Risiken von Datenverletzungen beseitigen können.