EINFÜHRUNG

Viele Blue-Teams verwenden MITRE ATT&CK® zur Weiterentwicklung der Reife ihrer Erkennung und Reaktion. Das Arsenal des Blue-Teams an EDR-Tools, Ereignisprotokollen und Triage-Tools öffnet die Geschichte dessen, was auf Endpunkten passiert. Allerdings sind Anomalien normal und diese Warnungen und Datenquellen müssen triagiert werden, um mit Reaktionsmaßnahmen oder Filterung fortzufahren. Dieses MITRE Projekt bietet fortschreitenden Verteidigern eine Wissensdatenbank und Ressourcen, die als Werkzeuge verwendet werden können, um Angriffe zu verstehen und damit die Regeln und Methoden zur Erkennung. Die Verwendung von ATT&CK für diese persönliche Reflexion wird Ihnen helfen, in der Welt der Cybersicherheit voranzukommen.

ANFORDERUNGEN

Ein Labor, das mindestens eine einzelne Windows 10 oder Windows 11 Instanz ausführt, ist entscheidend für das persönliche Fortkommen jedes Verteidigers. Ein Fortschreiten ohne Praxis in einer abgeschotteten Laborumgebung führt nur zu einem oberflächlichen Verständnis der ATT&CK-Techniken. Es wird nicht empfohlen, einen nicht abgeschotteten Computer zur Testung von Angriffstechniken zu verwenden. Ich empfehle dringend, mindestens die Standard- Protokollierungseinstellungen (PowerShell, Prozessbefehlszeile etc.) zu erweitern, und zu installieren und konfigurieren Sysmonund zu haben ProcMon and Wireshark immer in Betrieb.

WIE KANN MITRE ATT&CK FRAMEWORK HELFEN?

Zunächst einmal schauen wir uns an, wofür ATT&CK steht. Oft wird es von der Gemeinschaft als „Framework“ bezeichnet, die Schöpfer von ATT&CK definieren es als eine „Wissensbasis“. ATT&CK wurde von MITRE erstellt, um Angreifertechniken zu dokumentieren, die in Angreifernachahmungen verwendet werden. Das „CK“ in ATT&CK steht für „Common Knowledge“. Die in ATT&CK dokumentierten Taktiken und Techniken spiegeln reale Angreiferverhaltensweisen wider. Daher sollte jeder Verteidiger sich jeder Taktik und Technik bewusst sein.

MITRE ATT&CK Tutorial: Bevor Sie anfangen

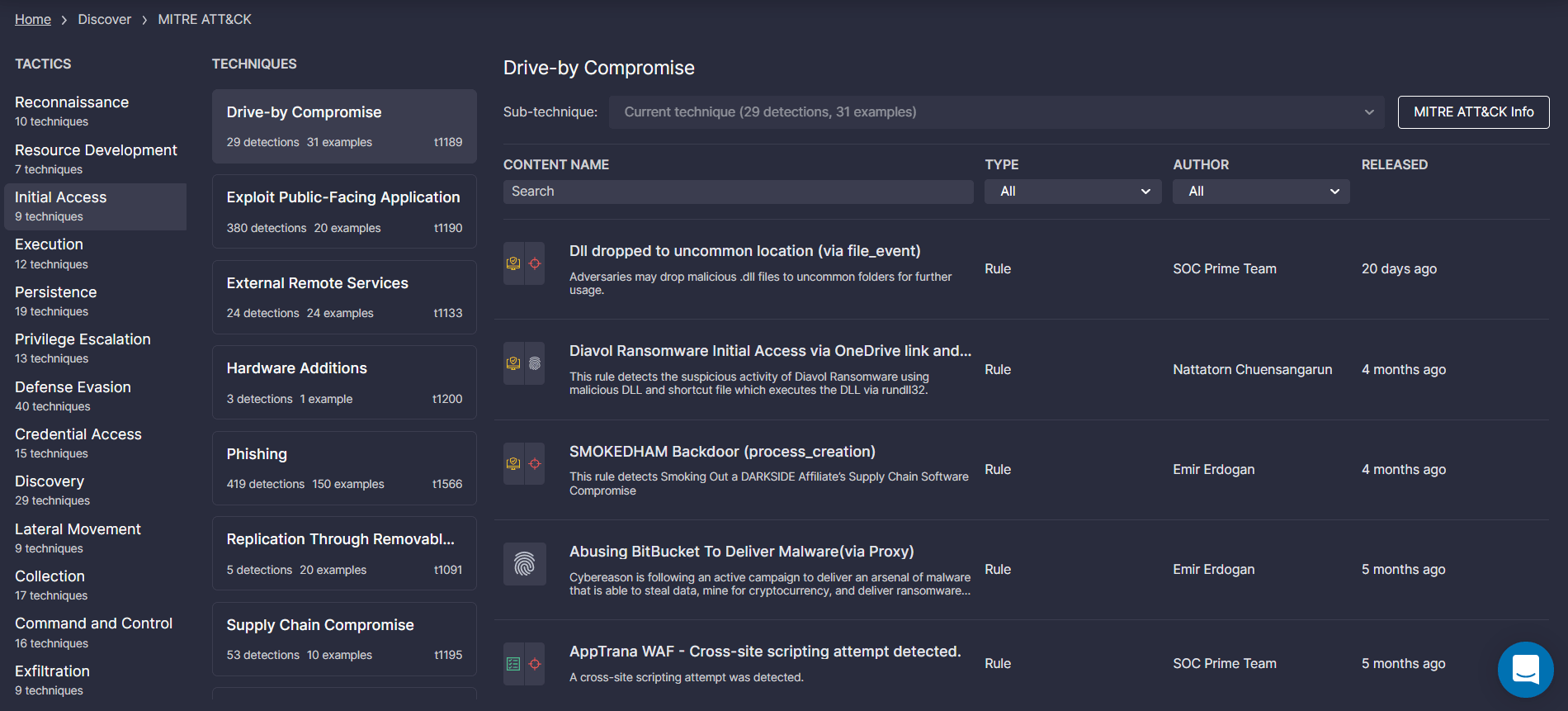

Sie müssen einen Ort identifizieren, um Notizen zu jeder Technik festzuhalten. Eine einfache Möglichkeit, Notizen festzuhalten, ist das MITRE ATT&CK Navigator Tool, das die Möglichkeit bietet, die Matrix in eine Excel-Datei herunterzuladen. Zusätzlich bietet SOC Primes Detection as Code-Plattform eine bedrohungszentrierte Auswahl an Erkennungsinhalten, die mit dem neuesten ATT&CK-Framework ausgerichtet sind und die Fähigkeit bieten, auf Taktiken, Techniken und zugehörige Untertechniken zuzugreifen.

MITRE Attack Navigator:

https://mitre-attack.github.io/attack-navigator/enterprise/

ATT&CK-Ressourcen powered by SOC Primes Plattform:

https://tdm.socprime.com/mitre/

Hier sind einige empfohlene Notizen:

- Schreiben Sie Ihre eigene Beschreibung der Technik.

- Finden Sie und bewahren Sie eine Kopie des PoC (Proof of Concept) Codes auf.

- Behalten Sie eine Kopie von geschriebenen Signaturen oder Erkennungsideen.

- Halten Sie eine Kopie (oder einen Link) zu freien & Open-Source-Tools, die nützlich sind, um die Technik nach einem Kompromiss zu untersuchen.

- Dokumentieren Sie die nützlichsten Ressourcen, die Sie für jede Technik identifiziert haben.

- Folgen Sie den Experten, die für Ihr Verständnis am einflussreichsten waren.

WIE MAN ATT&CK NUTZT: ALLGEMEINE RICHTLINIEN

1. Identifizieren Sie die ATT&CK Techniken

Die schnellste und einfachste Methode zur Verwendung von ATT&CK-Datenquellen zur Selbstverbesserung ist es, sich von links nach rechts in jede Technik, die in der ATT&CK-Matrix aufgelistet ist, zu vertiefen. Dieser vordere Ansatz wird Sie durch jede Technik führen; es ist jedoch möglicherweise nicht der effizienteste Weg, um sicherzustellen, dass Sie schnell in den Bereichen reifen, die am wichtigsten sind.

Hier sind einige Realitäten der ATT&CK-Techniken, die beeinflussen sollten, wie Sie es verwenden, um das Lernen zu lenken:

- Einige Techniken sind schwerer zu verstehen und darauf zu reagieren als andere; Sie möchten nicht von komplizierten Techniken überwältigt werden.

- Einige Techniken sind sehr spezifisch und einige sind „breit“; Ich gehe später darauf ein.

- Einige Techniken werden häufiger von Angreifern genutzt als andere. Zum Beispiel sind Techniken, die .NET missbrauchen, häufiger geworden, da Blue-Teams besser gegen PowerShell-Angriffe aufgestellt sind.

Glücklicherweise veröffentlichte Travis Smith von Tripwire eine angepasst ATT&CK-Framework basierend auf seiner Lehrerfahrung, um einfachere Methoden von schwierigeren zu identifizieren. Haben Sie keine Angst, eine Technik zu überspringen und zurückzukehren, wenn Sie feststellen, dass bestimmte Techniken schwer zu verstehen sind.

Für weitere Details beziehen Sie sich auf die folgenden Ressourcen:

Hinweis: Beachten Sie, dass diese benutzerdefinierten Matrizen veraltet sein können, wenn sich ATT&CK weiterentwickelt.

2. Lesen Sie die MITRE ATT&CK Technikseite

Jede in ATT&CK aufgeführte Technik ist im Allgemeinen komplexer als die ~1.000 Wörter umfassende Zusammenfassung, die MITRE liefert. Beispielsweise ist der als erste Technik in der Matrix ganz oben links aufgelistete „Drive by Compromise“ eine sehr breite Technik. Viele Methoden, die zu dieser Technik passen, existieren, wie z.B. das Angreifen von Browsererweiterungen, Browserfehlern oder Betriebssystemfehlern. Die Erkennung und das Verständnis dieser Methoden können sich erheblich unterscheiden. Beispielsweise unterscheidet sich das Erkennen einer bösartigen Flash-Datei von der Erkennung bösartiger JavaScript-Dateien. Ein Flash-Datei-Exploit ist wahrscheinlich im SWF-Format enthalten und erfordert wahrscheinlich die Analyse von ActionScript, während ein auf JavaScript basierender Exploit eine Klartextdatei ist und wahrscheinlich auf die JavaScript-Engine des Browsers abzielt.

Das von MITRE bereitgestellte Material auf jeder ATT&CK-Seite ist eine gute Einführung in die Technik. Es gibt Ihnen in der Regel den Jargon und genügend Informationen, um Sie bei weiteren Recherchen zu leiten. Bei vielen Techniken wird das Lesen der ATT&CK-Beschreibung Ihnen wahrscheinlich mehr Fragen als Antworten hinterlassen. Das ist eine gute Sache.

Dinge zu beachten

Beim Lesen der ATT&CK Technikseitesollten Sie das Folgende im Auge behalten:

-

Welche Begriffe sind mir vage?

Zum Beispiel, was ist „ActionScript“?

-

Wie viele Angreifer sind aufgeführt, die diese Technik verwenden?

Im Allgemeinen gilt: Je mehr Angreifer aufgeführt sind, desto gängiger und einfacher zu missbrauchen könnte die Technik sein.

-

Wie spezifisch ist diese Technik?

Einige Techniken sind so spezifisch, dass sie möglicherweise nicht so viel zusätzliche Forschung erfordern wie eine breite Technik.

- Welche Angriffswerkzeuge sind aufgeführt, die mit dieser Technik in Verbindung stehen, und sind sie Open Source oder für Tests verfügbar?

3. Machen Sie einige Recherchen

Zu jeder Technik gibt es am Ende der Seite eine Fülle an Ressourcen. Im Allgemeinen werden die Ressourcen Berichte über Angreiferimplementierungen der Techniken beinhalten. Die besten Ressourcen, um Ihr Verständnis zu steigern, sind diejenigen, die sich mit der technischen Umsetzung der Techniken befassen und Links zu Angreiferforschung oder -werkzeugen bieten, die von Angreifern verwendet werden. Stellen Sie außerdem sicher, dass Sie sich auf jeden ursprünglichen Bericht über Angriffsforschung oder Blogbeiträge zur Technik beziehen.

Dinge zu beachten:

Beim Lesen der Ressourcen sollten Sie das Folgende im Auge behalten:

-

Welche Substantive sind mir vage?

Zum Beispiel, was ist „ActionScript“?

- Welche Angriffswerkzeuge sind aufgeführt, die mit dieser Technik in Verbindung stehen, und sind sie Open Source oder für Tests verfügbar?

- Gibt es PoC-Code oder Screenshots von Code, der zur Implementierung der Technik verwendet wird?

- Welche Präventions- und Erkennungsmechanismen werden vom Forscher vorgebracht? Benennen sie die Technik speziell?

- Welche Werkzeuge oder Techniken stehen zur Verfügung, um diese Technik nach einem Kompromiss zu erkennen?

- Habe ich alle Aspekte dieser Technik abgedeckt? Gibt es zusätzliche Methoden dieser Technik, die ich noch nicht behandelt habe?

- Haben die Autoren dieser Veröffentlichung GitHub-Seiten, Blog-Beiträge, ein Twitter-Konto etc.?

4. Erkunden Sie zusätzliche Ressourcen (Forschung)

Da ATT&CK eine gängige Wissensbasis ist, existieren viele Ressourcen von Forschern, die nicht unbedingt mit ATT&CK verbunden sind. Diese Ressourcen können spezifische Technikbeispiele aggregieren, bestimmte Erkennungen identifizieren und offensive Technikforschung veröffentlichen.

Hier sind einige meiner Lieblingslinks, die Angreifertechniken in ATT&CK abdecken, und viele beinhalten Verweise auf zusätzliche Ressourcen:

- Living of the Land Binaries and Scripts Project bei GitHub:

- Sean Metcalfs Website & Blog

- Roberto Rodriguez’ Threat-Hunter-Playbook bei GitHub:

- SANS’ Posters

- Casey Smiths Blog

- Adam Hexacorns Blog

Zum Glück wurden viele dieser Techniken in den letzten Jahren auch von Sicherheitsforschern auf Konferenzen erklärt. Hier sind einige Klassiker:

- Verteidigung gegen PowerShell-Angriffe – Lee Holmes

- Missbrauch der Windows Management Instrumentation – Matt Graeber

- Design von Active Directory DACL-Hintertüren – Andy Robbins und Will Schroeder

Dinge zu beachten:

See Schritt 3.

5. Führen Sie eine Emulation durch (Emulieren)

Hinweis: Laden Sie keine Emulationstools herunter, es sei denn, Sie besitzen das Netzwerk oder haben eine ausdrückliche Erlaubnis. Emulationstools werden oft von Antivirenprogrammen als verdächtig eingestuft und können Exploits enthalten.

Das Emulieren einer Technik in einem abgeschotteten Labor ist großartig. PoC-Code bietet Verteidigern ein Fenster, um das Verständnis eines Angriffs zu meistern. Es existieren viele kostenlose Emulationsskripte und PoC-Codes, und diese Werkzeugsätze bieten ein Fenster in die Technik in Form von heruntergedampftem Code. Einfach den Code auszuführen und das Ergebnis zu beobachten, ist nicht genug. Es sollte versucht werden, den Code Zeile für Zeile durchzugehen, um die Technik zu verstehen. Darüber hinaus sollten nativ vom Betriebssystem, Sysmon und ProcMon erfasste Protokolle überprüft werden. In einigen Fällen kann es vorteilhaft sein, zusätzliche Telemetrie mit Werkzeugen wie Wireshark, Debuggern, API-Monitoren, Speicherauszügen etc. zu erfassen. Darüber hinaus kann es, je nach Technik, nützlich sein, forensische Werkzeuge nach der Emulation einzusetzen (wie z.B. die von Eric Zimmerman bereitgestellten).

Das Schreiben und Testen der Erkennung dieser Technik ist ein weiterer großartiger Weg, um den Angriff und die Grenzen und den Kontext der Alarmierung auf dieses Ereignis zu verstehen. Heute werden viele Regeln über SIGMAgeteilt, ein generisches Sprachformat für mehrere SIEM-Systeme.

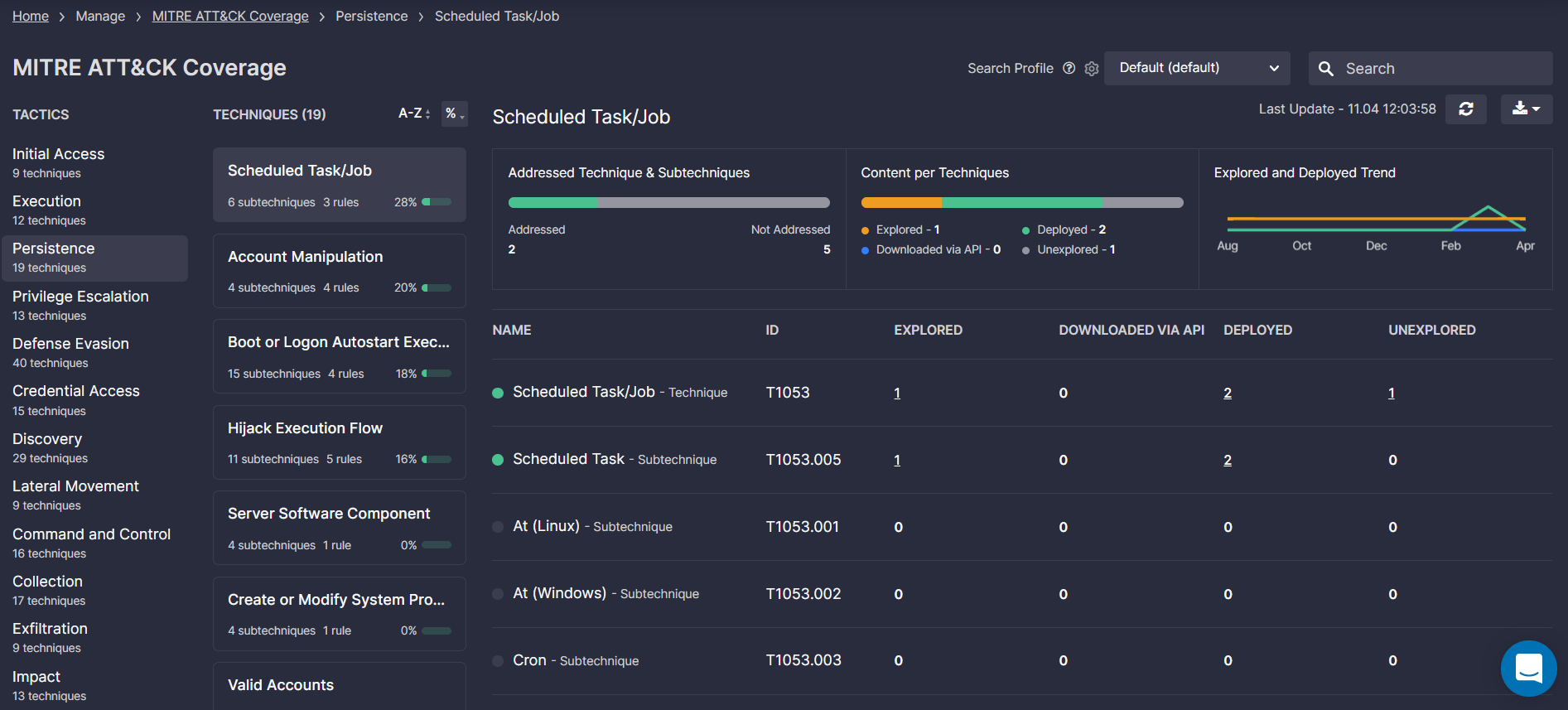

SOC Primes Detection-as-Code-Plattform liefert nativ über 130.000 kuratierte, auf Sigma basierende Erkennungen per Abonnement in über 20 SIEM- und XDR-Formaten, die Emulationen und Regeln für die meisten der im neuesten ATT&CK-Frameworkverfügbaren Techniken enthalten. Erstellen Sie ein kostenloses Konto bei https://tdm.socprime.com/ und greifen Sie auf die neuesten Erkennungsinhalte zu, die auf das Bedrohungsprofil Ihrer Organisation und das verwendete Sicherheitswerkzeug zugeschnitten sind. Mit dem MITRE ATT&CK Coverage -Dashboard können Sie die Echtzeitmetrik zur Bedrohungsabdeckung verfolgen und den Fortschritt über die Zeit hinsichtlich bearbeiteter ATT&CK-Techniken, -Taktiken und -Untertechniken mit den Inhalten der SOC Prime-Plattform bewerten.

Einige Techniken können unglaublich schwierig zu verstehen oder nachzuahmen sein, ohne fortgeschrittenes Training und Erfahrung. Es ist normal, auch nachdem Sie eine Emulation durchgeführt, Einblicke in die Technik gewonnen oder sogar Ihren eigenen Code geschrieben haben, nicht vollständig zu verstehen, was passiert. Wenn Sie es bis hierher geschafft haben und noch offene Fragen haben, kann es nützlich sein, sich direkt an Mentoren oder Forscher zu wenden.

Dinge zu beachten

Beim Lesen der Ressourcen sollten Sie das Folgende im Auge behalten:

- Kann ich das PoC ändern/anpassen, um die Erkennung zu umgehen?

- Gibt es zusätzliche PoCs, die in diese Technik passen, aber eine andere Methode verwenden?

EINSCHRÄNKUNGEN von ATT&CK

Pünktlichkeit

Die Zeit zwischen der Entdeckung oder Anforderung einer neuen Technik zur Veröffentlichung der Technik kann mehrere Monate dauern. Alternativen wie das Folgen von Forschern auf Twitter sind ein großartiger Weg, um der Konkurrenz einen Schritt voraus zu sein. Allerdings kann es eine entmutigende Aufgabe sein, das Signal vom Rauschen in der Flut von Informationen, die geteilt werden, zu trennen.

Tiefe

Nicht alle auf die Cybersicherheit anwendbaren Themen werden durch ATT&CK-Techniken abgedeckt. Zum Beispiel wird man wahrscheinlich nicht über die Feinheiten von Use-after-Free-Exploits lernen. Der Blick auf andere Frameworks und Wissensbasen, wie die MITRE’s Common Weaknesses Enumeration, kann hier helfen.

Treten Sie SOC Primes Detection-as-Code-Plattform bei für kollaborative Cybersicherheit, Bedrohungsjagd und Entdeckung, um digitale Bedrohungen effizient zu bekämpfen mit der Kraft einer globalen Gemeinschaft von über 20.000 Sicherheitsexperten.