Bedrohungserkennungstechnik (DE) ist komplexer, als es auf den ersten Blick scheint. Sie geht weit über die Erkennung von Ereignissen oder abnormalen Aktivitäten hinaus. Der DE-Prozess umfasst die Erkennung von Zuständen und Bedingungen, die oft für Vorfallreaktionen oder digitale Forensik anwendbarer sind. Wie Florian Roth in seinem Blogerwähnt, sollte die Definition der Erkennungstechnik „als work in progress betrachtet werden“. Diese Sicherheitsvorgänge erfordern Fachwissen, um die von Bedrohungsakteuren eingesetzten Taktiken, Techniken und Verfahren zu verstehen und dieses Wissen in effektive Erkennungsstrategien umzuwandeln.

Detection Engineering geht darum, eine Umgebung innerhalb einer Organisation zu entwickeln, in der mehrere Teams zusammenarbeiten, um Risiken besser anzugehen und potenzielle Bedrohungen gezielter zu bekämpfen. Detection Engineering umfasst das Entwerfen, Entwickeln, Testen und Pflegen von Bedrohungserkennungslogik. Diese Logik kann eine Regel, ein Muster oder sogar eine textliche Beschreibung sein. Der Umfang von DE ist breit und funktioniert in mehreren Dimensionen, von Risikomanagement bis Bedrohungsaufklärung.

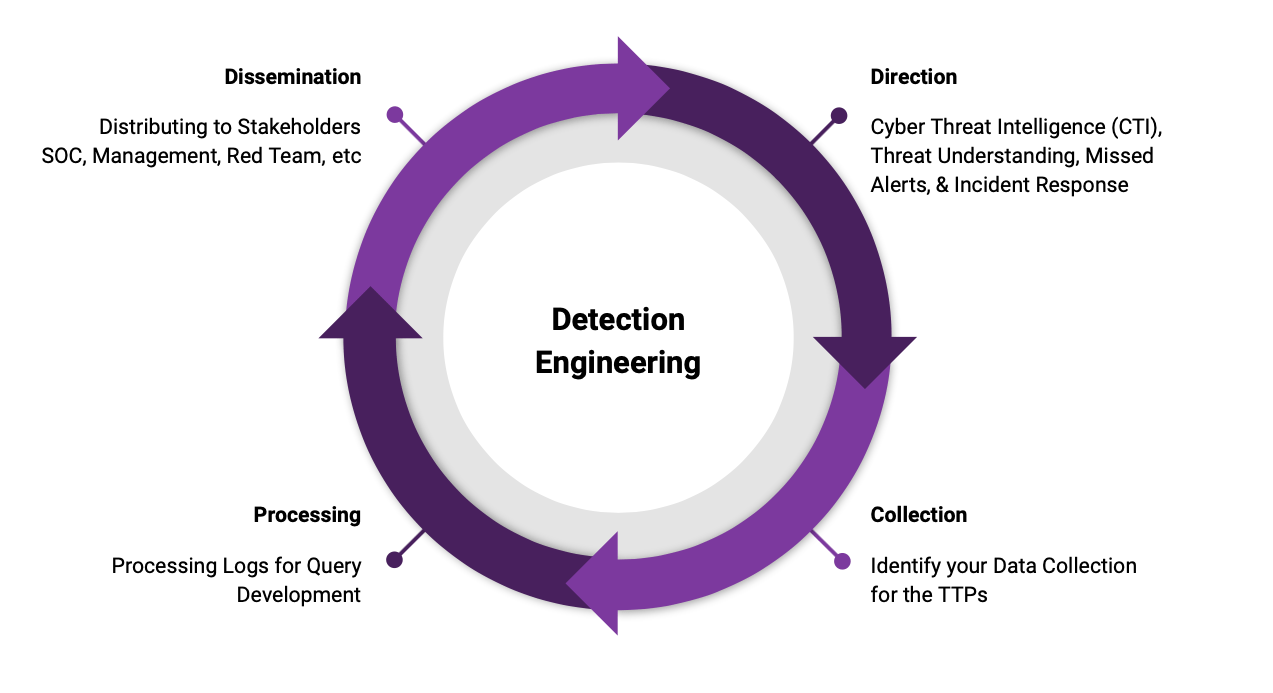

Quelle: SANS

Obwohl Bedrohungserkennungstechnik ein zunehmend beliebter Begriff im Bereich der Informationssicherheit ist, handelt es sich noch um ein relativ neues Konzept in seiner Entwicklungsphase. Die verfügbaren Informationen sind recht begrenzt, und es gibt nicht so viele Spezialisten, die sich auf diesen speziellen Bereich der Cybersicherheit konzentrieren. Dennoch testen zahlreiche Unternehmen ihre Methoden, um diese Theorie anzuwenden und ihre Erkennungs- und Reaktionsfähigkeiten zu verbessern.

Ein wichtiger Begriff der Erkennungstechnik ist Detection-as-Code (DaC). Im Grunde bedeutet DaC, dass Erkennung die besten Implementierungspraktiken der Softwareentwicklung einbeziehen wird, indem die moderne agile CI/CD (Continuous Integration und Continuous Delivery) Pipeline genutzt wird.

Welche Vorteile hat die Erkennungstechnik?

Sicherheitsingenieure nutzen den DE-Prozess zum Erstellen, Testen und Abstimmen von Erkennungen, um Teams über bösartige Aktivitäten zu informieren und Fehlalarme zu minimieren. Einige Vorteile der Erkennungstechnik sind folgende:

Dynamische Bedrohungserkennung: Fortgeschrittene Techniken und Taktiken helfen Erkennungsingenieuren, Risiken in einem frühen Stadium des Angriffslebenszyklus zu identifizieren. Neben klassischen, signaturbasierten Erkennungstechniken entdeckt es auch dynamische und komplexe Bedrohungen in Echtzeit. Dieser proaktive Ansatz hilft dabei, mögliche Gefahren zu erkennen, bevor sie ernsthaften Schaden verursachen.

Verbesserte Vorfallreaktion: Aktivitäten im Zusammenhang mit der Vorfallreaktion werden durch die Automatisierung und Anpassungsfähigkeit, die in der Erkennungstechnik eingesetzt werden, erleichtert. Schnellere Reaktionszeiten werden durch automatisierte Systeme ermöglicht, die Sicherheitsereignisse schnell analysieren und priorisieren können. Die Fähigkeit, Reaktionsmaßnahmen basierend auf der Art und dem Ausmaß der erkannten Bedrohungen anzupassen, ermöglicht die Optimierung der Vorfallsabmilderungsbemühungen.

Verringerte Verweildauer: Die Zeitspanne, die benötigt wird, um eine Sicherheitsverletzung zu finden, wird als Verweildauer bezeichnet. Durch das sofortige Erkennen und Reagieren auf Bedrohungen versucht die Erkennungstechnik, die Zeitspanne der Entdeckung der Verletzung zu verkürzen. Durch den Einsatz umfassender Techniken und die regelmäßige Anpassung der Erkennungsparameter können Organisationen die Verweildauer erheblich reduzieren, in der Angriffe in ihren Netzwerken unentdeckt bleiben.

Verbesserte Bedrohungsaufklärung: Durch die Nutzung von Detection Engineering können Organisationen Bedrohungsaufklärungs-Feeds und Datenquellen in ihre Erkennungsarchitektur integrieren. Diese Verbindung verbessert die Erkennungsfähigkeiten, indem sie die neuesten Informationen über neue Bedrohungen, Angriffsmuster und Kompromittierungsindikatoren bereitstellt. Die Nutzung von Bedrohungsaufklärung kann Sicherheitsteams helfen, den aufkommenden Risiken voraus zu sein und während der Vorfallreaktion fundierte Entscheidungen zu treffen. Mit SOC Prime’s Uncoder AI das die Kraft kollektiver Branchenerfahrung und erweiterter Intelligenz kombiniert, können Teams sofort relevante CTI erkunden, einschließlich Fehlalarme, Triage und Alarmkonfiguration.

Warum ist Erkennungstechnik wichtig?

Sicherheitsanalysten arbeiten eng mit Warnungen und Daten von Sicherheitstools wie SIEM, EDR und XDR, um verdächtige und abnormale Aktivitäten zu erkennen. Die Hauptprobleme dieser Erkennungsmethoden sind die folgenden:

Durch die Implementierung von DaC können Sicherheitsteams skalierbare Erkennungs- und Härtungsmethoden entwickeln, um komplexe Bedrohungen schnell zu identifizieren. Vielmehr sollten wie gut geschriebener Anwendungscode auch Erkennungsmethoden als gut geschriebener Code behandelt werden, der getestet werden kann. Sicherheitsteams können bessere Warnungen liefern und bösartiges Verhalten identifizieren, indem sie die Versionskontrolle überprüfen und mit Peers bewerten.

Merkmale eines guten Detection Engineering-Prozesses

Der Bedrohungsdetektionstechnologieprozess erfordert sowohl gute Tools als auch exzellente Erkennungsinhalte, mit denen gearbeitet werden kann. Doch Detection Engineering dreht sich nicht nur um komplexe Abfragen. Auch einfache Regeln sind wichtig, solange sie gespeichert, wiederverwendet und eine automatische Alarmierung ermöglichen können. Ein guter DE-Prozess besitzt viele Schlüsselmerkmale für die Identifizierung und Reaktion auf Sicherheitswarnungen.

Der gesamte Prozess wird durch das SANS Whitepaperin eine einzelne grafische Ansicht zerlegt. Sie müssen Ihre Strategie entwickeln und kontinuierlich wiederholen, da Detection Engineering ein zyklischer Prozess ist. Hier sind die Komponenten, die für einen effektiven DE-Prozess entscheidend sind:

Quelle: SANS Whitepaper

Detection Engineering: DE beginnt mit einem klaren Bild der Daten, die eine Organisation erzeugt. Der nächste Schritt besteht darin, die Inventarisierungsmöglichkeiten der Organisation und die Datenquellen für die Ereignisgenerierung zu bewerten. Nur wenn die Datenquellen bekannt sind, können Ingenieure die Erkennungsoptionen verstehen. Der Trick besteht darin, eine Balance zwischen weitreichenden Erkennungen, die ein hohes Volumen an Fehlalarmen erzeugen, und einer präzisen Regel mit einer hohen Anzahl von Fehlalarmen zu finden. Daher sollte jede Abfrage hinsichtlich Alarmvolumen und Genauigkeit getestet werden.

Detection-Maintenance-Stufe: Nach dem Einsatz einer Erkennungsregel müssen Sie diese pflegen. Da jeder Code Aktualisierungen und Fehlerbehebungen erfordert, gilt dies auch für die Abfragen. Der beste Ansatz besteht darin, so viel Feedback wie möglich zu generieren, um die Erkennungsfähigkeiten einer Regel gemeinschaftlich zu verbessern. Bei SOC Prime vertrauen wir auf kollektive Cyberabwehr, da sie der gesamten Branche zugutekommt.

Bedrohungsaufklärung: Bedrohungsaufklärung ist das, was die Detection Engineering nährt, weil wir DE als den Prozess der Umwandlung von Bedrohungskontext in Erkennungen definieren könnten. Die Bedrohungserkennungstechnik kann ohne ordnungsgemäße Datengenerierung und -erfassung nicht vollwirksam sein. Deshalb ist Bedrohungsaufklärung ein integraler Bestandteil von DE.

Welche Rolle spielt ein EDR/XDR-Tool in der Detection Engineering?

The EDR (Endpoint Detection and Response)-Tool soll die Endpunkte des Netzwerks schützen, während das XDR (Extended Detection and Response)-Tool verwendet wird, um die Netzwerksicherheitsverwaltung zu vereinfachen, indem es Sicherheitsrichtlinien im gesamten Netzwerk umsetzt.

Beide Tools, EDR und XDR, arbeiten als Sicherheitsanalyse-Engines. Diese Tools können Bedrohungen automatisch mit internem und externem Netzwerkwissen und Bedrohungsaufklärung erkennen. Diese Erkennungen können auch so konfiguriert werden, dass sie automatisch auf bestimmte Ereignisse reagieren, wie zum Beispiel das Beenden eines Prozesses (Herunterfahren einer Maschine) oder das Senden von Warnmeldungen an das Sicherheitsteam.

Die Bedrohungslandschaft entwickelt sich ständig weiter. EDR/XDR-Plattformen können eine große Anzahl an Erkennungsregeln enthalten; sie sollen eine solide Grundlage für die Mehrheit der Einstellungen bieten. Keine Regel- oder Regulierungssätze gelten für alles. Daher können wir uns nicht nur auf diese Regeln und Standards verlassen. Verschiedene Netzwerke und Organisationen haben unterschiedliche Umgebungen, und die Detektion muss sich je nach Einrichtung und Compliance auf jeden einzelnen Fall einstellen. Wichtige Punkte, die eine Organisation in ihr Detektions- und Reaktionstool aufnehmen muss, sind:

Die Rolle der Bedrohungsaufklärung in der Detection Engineering

Bedrohungsaufklärung ist der Prozess der Datensammlung, um Motive zu analysieren und die Ziele von Bedrohungsakteuren zu identifizieren. Ein Sicherheitsanalyst mit Kenntnissen über interne und externe Daten kann gute Erkennungsregeln erstellen. Bedrohungsaufklärungsplattformen bieten neue Updates und Feeds über Entwicklungen in der Cyber-Bedrohungslandschaft. Sie bieten auch Bedrohungskontext, um den Erkennungsprozess zu bereichern und zu verbessern.

Ordnungsgemäße Detection Engineering erfordert kontextbezogene Daten basierend auf Taktiken, Techniken und Verfahren (TTPs) beschrieben im MITRE ATT&CK®-Framework or und anderen Rahmenwerken. Kontext ist entscheidend, weil er viele Prozesse vereinfacht, da Angreifer dazu neigen, dieselben Kill-Chains zu verwenden. Bedrohungsakteure nehmen oft den Weg des geringsten Widerstandes, um ihre Ziele zu erreichen. Deshalb ist es eine gute Idee, verschiedene Angriffsvektoren zu analysieren, wenn es um Bedrohungsjagd und -erkennung geht.

Auch wenn die effektivsten Indikatoren für die Erkennung TTPs (Taktiken, Techniken und Verfahren) sind, sind Kompromittierungsindikatoren (IOCs) sind ebenfalls wichtig in der Detection Engineering. Aber IOCs sind weitaus weniger flexibel als die Verhaltens-basierten Erkennungsregeln. Oft werden IP-Adressen, Domains und Hashes von den Bedrohungsakteuren nicht wiederverwendet. Außerdem, wenn Sie mit einer zeitkritischen Ausnutzung zu tun haben, sind Kompromittierungsindikatoren möglicherweise noch nicht veröffentlicht. Dennoch sind IOCs effektiv für die retrospektive Erkennung zu entdecken, ob Sie in der Vergangenheit ins Visier genommen wurden.

Neben Detection Engineering sollten Organisationen auch Bedrohungsjagd nutzen, um ihre Sicherheitslage zu stärken. Ohne Bedrohungsjagd ist DE nicht vollständig und könnte weniger effizient sein. Sich auf bekannte Bedrohungen zu konzentrieren ist wichtig, aber das allein kann kein vollständiges Verteidigungssystem gewährleisten. Natürlich ist Cybersicherheit die Branche, in der 100%iger Schutz ein reines Märchen ist. Aber je umfassender Ihr Ansatz ist, desto weniger anfällig werden Ihre Systeme sein.

Durch die Nutzung von SOC Prime’s Uncoder AIsind Teams mit dem augmentierten Intelligenzrahmen für fortschrittliche Detection Engineering ausgestattet, der die Kraft von Sigma und ATT&CK vereint und auf Peer-getriebenem Fachwissen basiert, um Erkennungsideen schneller und einfacher als je zuvor zu codieren, zu validieren und zu teilen.