Die Methode eines sicheren kryptografischen Schlüsselaustauschs wurde 1976 von Whitfield Diffie und Martin Hellman eingeführt. Das Besondere an dem Paar aus öffentlichem und privatem Schlüssel ist, dass der Entschlüsselungsschlüssel aus einem Verschlüsselungsschlüssel auf keine Weise entschlüsselt werden kann.

Dieses Feature wird von Ransomware-Akteuren ausgenutzt, die Daten verschlüsseln und hohe Zahlungen im Austausch für einen Entschlüsselungsschlüssel oder Schlüssel (wenn sie Verzeichnisse und/oder Dateien separat verschlüsseln) verlangen, damit das Opfer wieder auf seine Daten zugreifen kann.

Menschen, die sich gut in digitaler Forensik auskennen, wissen jedoch, dass spezielle Werkzeuge helfen können, schmerzfrei zu entschlüsseln or wiederherzustellen sogar gänzlich zerstörte Daten. Backups funktionieren ebenfalls. Deshalb brauchten Gegner ein weiteres Druckmittel, um es bei hochkarätigen Zielen einzusetzen. Und sie fanden es – Multi-Extortion. Forschung zeigt, dass im Jahr 2021 eine 85%ige Zunahme der Erpressungen seit 2020 zu verzeichnen war, wobei 2.566 Opfer Leakseiten ausgesetzt und von Folgeangriffen bedroht wurden.

Deshalb ist es wichtig, die frühesten Anzeichen einer Ransomware-Präsenz erkennen zu können. Alle Muster, die vor der Lösegeldforderung auftreten, müssen identifiziert werden, bevor sie Schaden anrichten.

Laut dem jährlichen Detection as Code Innovation Report von SOC Prime, stellte Ransomware auch 2021-2022 weiterhin eine herausfordernde Problematik dar, mit der zunehmenden Komplexität der Eindringversuche und dem Anstieg von hochkarätigen Ransomware-Angriffen.

Definition der Ransomware-Erkennung

Ransomware-Erkennung ist eine Reihe von Techniken, Prozessen und Lösungen, die verwendet werden, um das Verhalten von Gegnern im Zusammenhang mit Ransomware zu identifizieren. Sie wird überwiegend auf professioneller Ebene im Rahmen von notwendigen Cybersicherheitsrichtlinien in Sicherheitsoperationen-Zentren (SOC) eingesetzt, die für Unternehmen arbeiten.

Man könnte denken, warum Ransomware erkennen? Wenn sie bereits ein System infiziert hat, zeigt sie eine Lösegeldforderung und es gibt kein Zurück. Ja, aber es gibt viele Aktivitäten, die im Hintergrund ausgeführt werden, bevor eine Lösegeldforderung auftaucht. Dies könnte die Netzwerkerkennung, Privilegieneskalation, Datenexfiltration und Verschlüsselung umfassen. SOC-Analysten möchten all diese Verhaltensweisen so früh wie möglich erkennen, bevor sie einen Punkt ohne Rückkehr erreichen. Da Ransomware auch dafür entworfen ist, eine Erkennung zu umgehen, ist dies keine einfache Aufgabe.

Beispiele für Ransomware-Erkennung

Einige Anzeichen verdächtiger Aktivitäten ermöglichen es Sicherheitsforschern, eine mögliche Ransomware-Präsenz zu vermuten. Unternehmensangriffe sind meist präzise ausgerichtet, daher benötigen Angreifer ein gewisses Maß an Geschick, um in eine hochgeschützte Einheit einzudringen, an wertvolle Daten zu gelangen und einen Einfluss zu initiieren. Während die Akteure ihre nächsten Schritte planen, bietet dies eine gute Gelegenheit, sie zu erkennen.

Typischerweise können die folgenden digitalen Systeme auf frühe Anzeichen von Ransomware überprüft werden:

- Netzwerk

-

-

- Anormale Traffic-Volumen – könnten Anzeichen für Datenexfiltration sein.

- Anmeldung von einem verdächtigen Standort – könnte ein kompromittiertes Konto oder eine C2-Server-Verbindung sein.

- Downloads – prüfen Sie auf Zero-Click-Downloads, insbesondere über drahtlose Verbindungen.

-

- Endpunkte

-

-

- Geplante Aufgaben – müssen auf Injektionen überprüft werden.

- Dateien – könnten bösartig oder eine infizierte legitime Datei sein.

- Code Signing System – überprüfen Sie auf kompromittierte Zertifikate.

- Kommunikation – prüfen Sie auf Phishing, Insider-Jobs, Man-in-the-Middle-Angriffe.

-

- Cloud

-

-

- API – die meisten Dinge in der Cloud werden durch APIs ermöglicht, daher ist dies der schwächste Punkt. Die Steuerungsebene könnte für Ausführungen ausgenutzt werden.

- Schwachstellen – könnten in verschiedenen Phasen von Angriffen ausgenutzt werden. Sogar gepatchte könnten mit einem neuen Angriffsverfahren wieder auftauchen, das einen Weg um die vorherigen Patches herumfindet.

- Befehlszeilentools – werden oft missbraucht, um nach Verzeichnissen zu suchen, die Anmeldedaten speichern. Versuchen Sie, verdächtige Netzwerkerkennung, laterale Bewegungen und Privilegieneskalation zu erkennen.

-

- DevOps-Umgebungen

-

-

- Entwicklungswerkzeuge – einige Angreifer zielen darauf ab, Entwicklungs- und CI/CD-Umgebungen, Toolchains und Open-Source-Bibliotheken zu kompromittieren, was besonders herausfordernd zu erkennen ist.

- Geheimnisse – die Natur der Praxis des Codings impliziert, dass Entwickler mehrere Privilegien haben. Ihre Anmeldedaten, Sitzungstoken usw. sind ein lohnendes Ziel für Cyberangriffe.

- Natürliche Schwachstellen – Programmiersprachen und kryptografische Algorithmen haben von Natur aus viele Schwachstellen. Ihr Verhalten ist äußerst schwer vorhersehbar während der Codierphase, während ein einziger Exploit leicht viral durch Tausende von Abhängigkeiten gehen kann.

-

Die Cybersicherheitsarchitektur könnte auch Lösungen wie Host Intrusion Prevention Systems (HIPS) beinhalten, die verdächtige Änderungen blockieren können, z.B. Verschlüsselung. Web Application Firewalls (WAF), Intrusion Prevention systems (IPS) und Intrusion Detection Systems (IDS) können ebenfalls nützlich sein. Selbst die kleinste Organisation verarbeitet täglich immense Datenmengen, daher muss es eine automatisierte Schicht geben, die als Sicherheitsnetz für allgemeine Traffic-Volumen fungiert. Denken Sie daran, dass viele dieser Geräte (ausgenommen Stateful Inspection Firewalls) den Kontext nicht berücksichtigen.

Wie funktioniert die Ransomware-Erkennung?

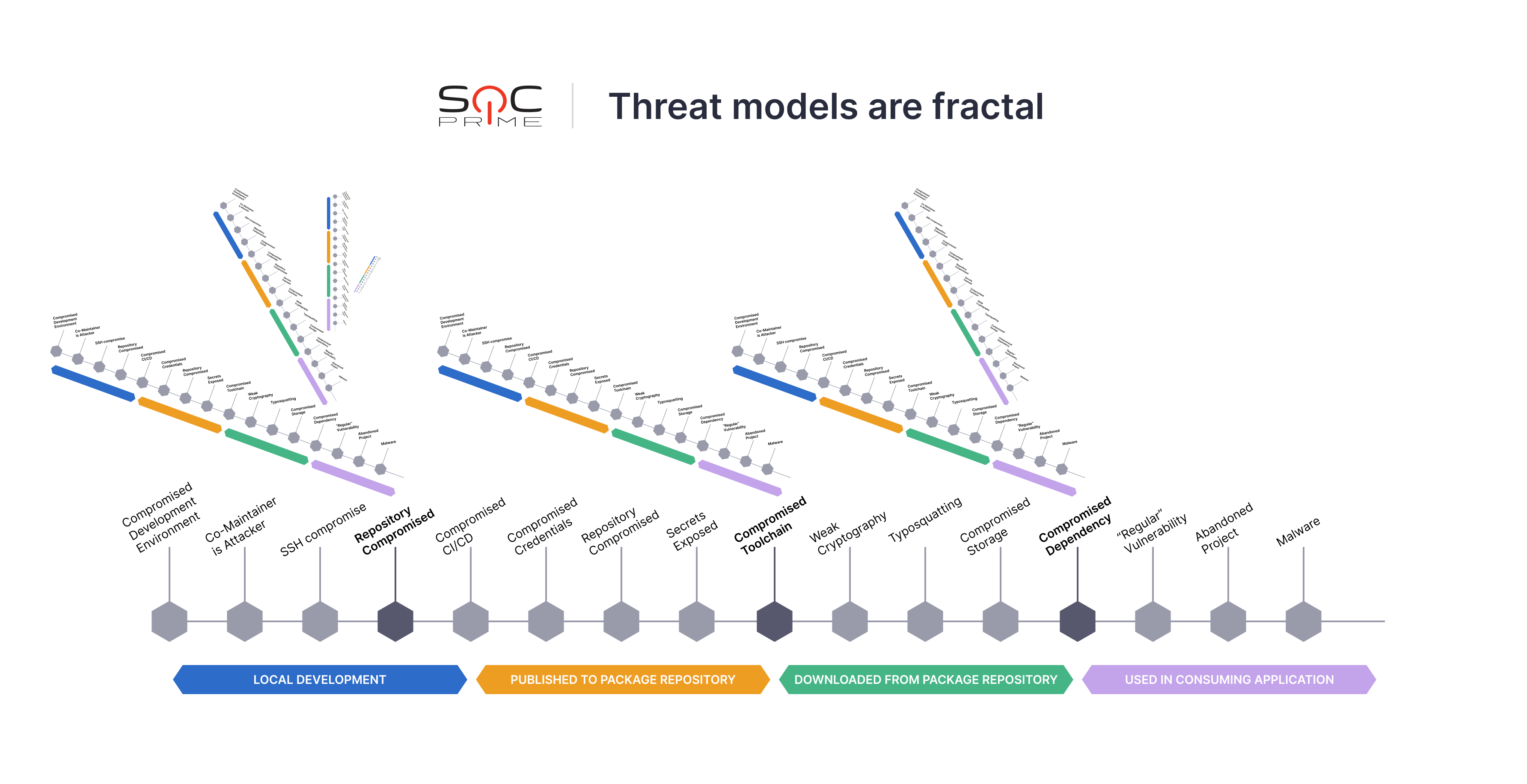

Wie Sie wissen, ist moderne Ransomware viel mehr als nur ein Datenverschlüsseler mit einem Bildschirm-Schlosser. Also könnte die Praxis, Ransomware zu erkennen, nicht einfach nur um Ransomware gehen. Stattdessen möchten Sicherheitsanalysten die allgemeine Gesundheit ihrer Netzwerke verstehen, um die kleinsten Anzeichen von Bösartigkeit zu entdecken. Anders ausgedrückt, dies mag nicht ermutigend klingen, aber die Ransomware-Kill-Chain könnte Pakete aller Arten von Malware enthalten. Es gibt eine Tendenz, links zu verschieben und Schwachstellen in verschiedenen Phasen einer Software-Lieferkette zu bewaffnen, wie von Microsoft Research:

dargestellt. Übrigens, wenn die Organisation zu den Top-Spielern gehört (wie eine transkontinentale Bank) oder mit kritischer Infrastruktur (wie Ölversorgung, Kommunikation usw.) zu tun hat, sollten sie besondere Aufmerksamkeit auf Pre-Angriffsmuster richten. Der Erfolg der Aufklärung bedeutet alles für APT-Angreifer; jedoch werden rein technische Sicherheitskontrollen dies nicht abdecken. Hier müssen Organisationen zu Risikorichtlinien und Informationen zurückkehren, die sie zu sammeln oder zu beobachten entscheiden. Informationen, die sie teilen, sind ebenfalls kritisch, daher muss eine PR-Strategie ebenfalls risikobewertet werden. Tatsächlich besagt eine offizielle FBI-Warnung , dass Ransomware-Akteure dazu neigen, Fusionen und Übernahmen zu verfolgen und ihre Angriffe genau zu diesem Zeitpunkt durchzuführen. Woher wissen sie von solchen großen finanziellen Ereignissen? Aus den Nachrichten.

Wenn es um technische Sicherheitskontrollen geht, konzentrieren Sie sich auf das, was Sie can verfolgen. Zum Beispiel:

- Echtzeitanalyse des Netzwerks. Hier möchten Sie sehen, was Ost-Süd und Nord-West passiert, aber auch auf Container, VMs, was Benutzer tun, welche Prozesse laufen und woher sie kommen. Dienste wie Cisco Stealthwatch können selbst verschlüsselten Traffic analysieren (und sie sind anbieterunabhängig).

- Daten im Ruhezustand. Dies könnte ein blinder Fleck sein, den Gegner gerne nutzen. Suchen Sie nach verdächtigen Aktionen auf Backup-Speichern wie Scannen, Stromausfällen und Synchronisieren mit der Cloud. Ein Malware könnte ruhig sitzen, bis die Ransomware zuschlägt, und dann blockieren sie die Datenwiederherstellung. Es könnte klug sein, die Daten, die nicht mehr verwendet werden, zu desinfizieren und regelmäßige Sicherheitsüberprüfungen der aufbewahrten Daten durchzuführen.

- Logs. SIEM aggregiert alle Daten von Protokollquellen, wenn es richtig konfiguriert ist. Dann werden Erkennungsregeln angewendet, um bösartiges Verhalten zu suchen. Wenn Sie Bedrohungsinformationen aufnehmen, kann KI einige Fälle bearbeiten. Hier ist eine Liste von Datenquellen, die Protokolle liefern können.

- Dateien. Verdächtige Dateien werden unter Quarantäne gestellt und zur Malware-Analyse geschickt. Manchmal werden bösartige Proben speziell heruntergeladen oder in einem Honeypot von Sicherheitsanalysten gefangen, die es zerlegen und sehen wollen, wie es funktioniert. Vorsicht walten lassen!

Nun schauen wir uns einige der Ransomware-Erkennungstechniken an. Sie haben wahrscheinlich schon von signaturbasierter, verhaltensbasierter und Täuschungserkennung gehört, also nehmen wir einen anderen Ansatz.

Ransomware-Erkennungstechniken

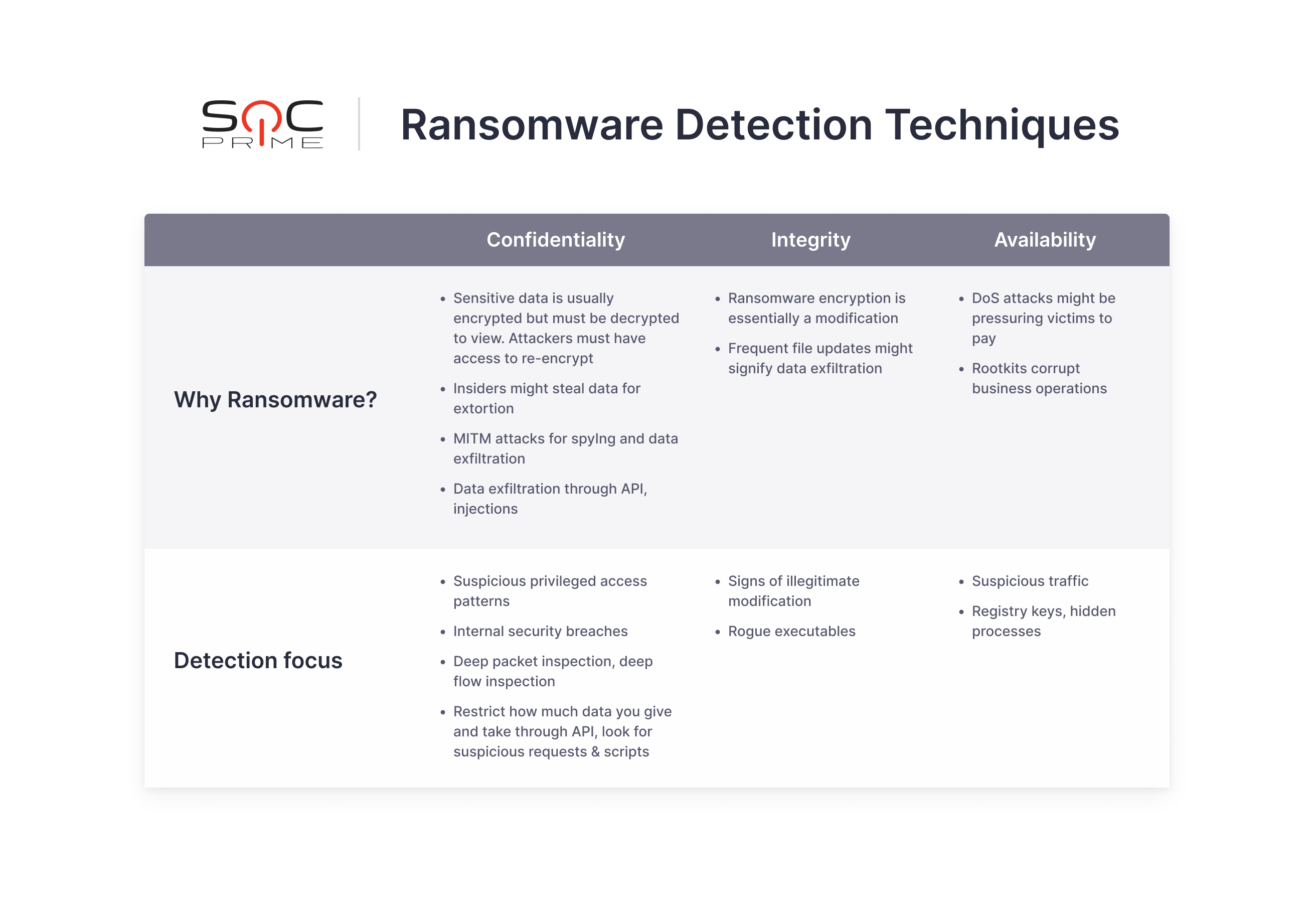

Bei der Ransomware-Erkennung sollte man immer die Vertraulichkeits-, Integritäts- und Verfügbarkeits-Triade (CIA) im Kopf haben. Sie ist das Kernstück und der Zweck jeder Sicherheitsrichtlinie. So einfach es klingt, kann die Ransomware-Erkennung auf drei wesentliche Begriffe heruntergebrochen werden:

Natürlich ist dies keine erschöpfende Liste. Sie können Ihre eigene Tabelle erstellen, indem Sie sich an Schlüsselkonzepte wie die oben genannten halten und nützliche Ideen aufschreiben, denen Sie begegnen. Es ist äußerst wichtig, Ihre Gedanken unterwegs zu organisieren, da mit den großen Mengen an Informationen, die täglich verarbeitet werden, einige wertvolle Gedanken verloren gehen könnten. Außerdem finden Sie hier einen strukturierten Bericht über Ransomware-TTPs, die auf MITRE ATT&CK® abgebildet sind. Es könnte helfen, sich auf Ransomware-Trends zu konzentrieren, um die Erkennung zu priorisieren.

Einige der Ransomware-Erkennungstechniken könnten die folgenden sein.

Präventive Maßnahmen

Natürlich sollte die Erkennung von Ransomware nicht ohne die gebotene Sorgfalt und Vorsicht durchgeführt werden. Denn wenn die sensiblen und proprietären Daten nicht ordnungsgemäß geschützt sind, lohnt es sich nicht zu warten, um zu sehen, was passiert und alles, was auf einen zukommen kann, zu erkennen.

Der Prozess des Schutzes von Daten beginnt in der Regel mit der Klassifizierung der geschäftskritischen Informationen, die entweder in Gebrauch oder im Ruhezustand sind. Die Etiketten der Sensibilität werden an verschiedene Arten von Informationsquellen angehängt. Sobald dies erledigt ist, kann das SOC-Team damit beginnen, Cybersicherheitsbaselines zu konfigurieren. Ein Datenverwalter könnte beauftragt werden, die Sicherheit des Assets zu gewährleisten.

Präventive Sicherheitskontrollen werden auf verschiedenen Ebenen implementiert:

- Netzwerk

Traffic-Filterung, Load Balancing. Automatisches Blockieren von bösartigen Skripten und Downloads

- Zero-Trust-Architektur

Zugangsverwaltung – Bedürfnis nach Wissen, Trennung von Aufgaben

- Software-Ebene

Trusted Computing Base (TCB), Softwarezusammensetzungsanalyse, Sicherheitstests in der CI/CD-Pipeline (Static Application Security Testing (SAST), Containerimage-Scanning-Tools, Dynamisches Anwendungssicherheitstest (DAST), Laufzeit-Anwendungsselbstschutz (RASP), Webanwendungsfirewalls (WAFs))

- Physikalische Ebene

Trusted Platform Module (TPM), Backups

Bedrohungsjagd

Einige Ereignisse könnten auf den ersten Blick absolut legitim erscheinen, aber in ihrer Natur bösartig sein. Präventive Kontrollen könnten sie nicht erfassen. Passive Erkennung auch nicht. Wenn ein solcher hochentwickelter Angriff beginnt, ist es an der Zeit, etwas Bedrohungsjagd zu betreiben. Beachten Sie, dass es nicht unbedingt einen Vorfall geben muss. Stattdessen besteht der Ausgangspunkt der Bedrohungsjagd darin, dass etwas nicht stimmt, aber wir sehen es nicht.

Die Bedrohungsjagd kann auf drei wesentlichen Ansätzen basieren:

- Hypothesengetrieben

- Intelligenzgetrieben

- Individuell

Wenn Sie mehr erfahren möchten, lesen Sie unseren Leitfaden zu Bedrohungsjagd and Bedrohungsjagd-Hypothesen Beispielen. Überlegen Sie auch, mehr über Prüfpfade.

zu lernen. Insgesamt spielt der Kontext, der ein Ereignis umgibt, eine große Rolle bei der individuellen Bedrohungsermittlung. Zum Beispiel könnte der in Windows integrierte Befehl AT (at.exe) potenziell von einem Angreifer verwendet werden, aber es könnte auch von einem Administrator genutzt worden sein. Deshalb ist es unerlässlich, den lokalen Kontext zu überprüfen, z.B. welche Befehle geplant wurden. Ein Bedrohungsjäger könnte auch Fragen stellen wie:

- Was ist vorher passiert?

- Was ist danach passiert?

- Was ist sonst noch im Netzwerk passiert?

- Was ist in anderen Netzwerken passiert (Bedrohungsintelligenz)

Die Situationswahrnehmung und die berufliche Erfahrung eines Sicherheitsingenieurs könnten entscheidend sein, um die Zeit für die Identifizierung und Priorisierung kritischer Bedrohungen zu verkürzen. Es ist jedoch auch notwendig, Ihre Annahmen in Frage zu stellen, anstatt nur die Beweismittel zu sammeln, die Ihre Hypothese stützen würden. Mit Intelligenz-getriebener Bedrohungsjagd könnte es einfacher sein zu wissen, wie Ransomware zu erkennen ist, da Sie nach spezifischen Ereignissen suchen, die mit dem übereinstimmen, was Sie in einem Bedrohungsinformationsfeed gesehen haben.

Mehrschichtige Verteidigung

Der logische Grundgedanke hinter der mehrschichtigen Verteidigung ist einfach. Implementieren Sie Sicherheit auf allen Schichten der digitalen Infrastruktur, um einen Angriff an jeder dieser Schichten abfangen zu können und plus in der Lage zu sein, Ransomware auf verschiedene Weise zu identifizieren. Es ist wie eine Versicherung – wenn eine Schicht Malware nicht erfasst, könnte eine andere in der Lage sein, dies zu tun.

Der Erfolg von Detektivkontrollen hängt stark davon ab, ob ein konstanter Datenstrom relevanter Erkennungsalgorithmen bereitgestellt werden kann, der darauf abzielt, verschiedene Methoden der Ausnutzung von Schwachstellen zu identifizieren. Um den Erkennungsprozess zu beschleunigen und den Code zwischen verschiedenen Tools und Lösungen wiederverwendbar zu machen, könnte ein anbieterunabhängiges Sigma-Format verwendet werden. Erkunden Sie SOC Primes Cyber Threats Search Engine, um einen reichen Pool von Sigma-Regeln zur Ransomware-Erkennung zu finden, angereichert mit relevanten Informationen und MITRE ATT&CK Mapping für eine reibungslose Bedrohungsermittlung.

Überprüfen und Verbessern

Schließlich ist keine Sicherheitsrichtlinie gut genug, um ewig zu halten. Regelmäßige Bewertung, Analyse und Überprüfung sind notwendig, um die höchste Effizienz der Ransomware-Erkennungsaktivitäten aufrechtzuerhalten.

Sicherheitsexperten fragen sich oft: Wie stellen wir sicher, dass Erkennungsregeln tatsächlich funktionieren?

Eine der interessanten Möglichkeiten, so zu tun, wurde eingeführt vom Direktor für Erkennung und Reaktion bei Google, Tim Nguyen. Er sagt, dass „Gut eine Frage der manuellen Überprüfung und Kontrolluntersuchung ist.“ Bei Google gibt es wöchentliche Überprüfungen von Fällen, bei denen Kennzahlen wie die Zeit bis zur Triagierung und die tatsächliche Reaktion auf eine Bedrohung verglichen werden. Dies ist ein frischer Ansatz, im Gegensatz zum Verfolgen der mittleren Erkennungszeit (MTTD).

Gefährlichste Ransomware im Jahr 2022

Das Forschungsteam und das Intelligence-Team von GuidePoint enthüllt, dass Lockbit 2.0 der beständigste Ransomware-Akteur war, der im zweiten Quartal 2022 208 Opfer angegriffen hat. Andere aktive Gruppen, die im Bericht erwähnt werden, sind Conti, Alphv und Blackbasta. Laut den Forschern war das am meisten angegriffene Land die USA. Im Juni 2022 wurde eine neue Version von Lockbit 3.0 veröffentlicht, aber die Aktivität der Ransomware-Operatoren seitdem wird im Bericht nicht behandelt.

Digital Shadows sah eine Zunahme der Ransomware-Aktivitäten im zweiten Quartal 2022 im Vergleich zum ersten Quartal. Sie diskutieren auch das berüchtigte Ende von Conti nach einem massiven Datenleck und einem gefälschten Lockbit-Angriff auf Mandiant, nachdem letzterer einige Informationenveröffentlicht hatte. Trotz des Falls der Giganten und der Schließung vieler Datenleak-Webseiten hat eine erhöhte Anzahl von Neueinsteigern ein rasches Wachstum gezeigt. Black Basta wird ebenfalls als einer der aktivsten Akteure erwähnt. Nach den letzten REvil-Razzien und Verhaftungen wurde einige Aktivität beobachtet, jedoch keine besonders erfolgreiche.

TechTarget hat eine Datenbank mit Ransomware-Angriffen erstellt – werfen Sie einen Blick darauf, um einen schnellen Überblick über die neuesten Angriffe zu bekommen. Auch veröffentlichte Googles Threat Analysis Group (TAG) kürzlich wichtige Updates zur Post-Conti-Aktivität basierend auf CERT-UA-Ergebnissen und eigenen Untersuchungen von April bis August 2022.

Neueste Ransomware-Erkennungen

Der Zeitverlauf und der Kontext jeder Bedrohung könnte überwältigend sein. Sicherheitsingenieure können SOC Primes Cyber Threats Search Engine nutzen, um die Erkennungen der neuesten Bedrohungen zu verfolgen. Sofortiger Zugriff auf Sigma-Regeln sowie anbieter-spezifische Abfrageformate helfen, die Zeit bis zur Triagierung zu verkürzen und dabei die Kontrolle über die TTP-Abdeckung zu behalten. Jede Erkennung ist auf MITRE ATT&CK abgebildet und enthält den relevanten CTI-Kontext.

Sehen Sie sich die heißesten Ransomware-Erkennungsregeln hier an:

Und wenn Sie das Gefühl haben, dass Sie beitragen und Ihre Cyber-Erfahrung monetarisieren möchten, entdecken Sie unser Threat Bounty Program – eine Crowdsourcing-Initiative, bei der Sicherheitsingenieure aus der ganzen Welt zusammenarbeiten und unseren kontinuierlichen Fluss an Detection-as-Code-Inhalten bereichern.