Einführung

Viele Blue Teams nutzen MITRE ATT&CK, um ihre Erkennungs- und Reaktionsfähigkeit zu verbessern. Die Werkzeugsammlung der Blue Teams, bestehend aus EDR-Tools, Ereignisprotokollen und Triage-Tools, eröffnet die Geschichte dessen, was auf Endpunkten geschieht. Anomalien sind jedoch normal und diese Warnungen und Datenquellen müssen triagiert werden, um die Reaktionsmaßnahmen oder das Filtern fortzusetzen. Das ATT&CK-Projekt bietet den Verteidigern eine Wissensbasis und Ressourcen, die als Hilfsmittel zur Verständnis von Angriffen und somit zur Erkennung von Regeln und Methoden genutzt werden können. Die Nutzung von ATT&CK für diese persönliche Reflexion wird Ihnen helfen, in der Welt der Cybersicherheit voranzukommen.

Anforderungen

Ein Labor, das mindestens einen Windows 7 oder Windows 10 Host betreibt, ist entscheidend für den persönlichen Fortschritt eines Verteidigers. Ein Fortschreiten ohne Praxis in einer abgeschotteten Laborumgebung führt nur zu einem oberflächlichen Verständnis der Techniken. Es wird nicht empfohlen, einen nicht abgeschotteten Computer zu verwenden, um gegnerische Techniken zu testen. Ich empfehle dringend, mindestens die Standardeinstellungen für das Logging (PowerShell, Prozessbefehlzeile usw.) zu erhöhen, sysmon zu installieren und zu konfigurieren und procmon jederzeit laufen zu lassen.

Wie kann ATT&CK helfen?

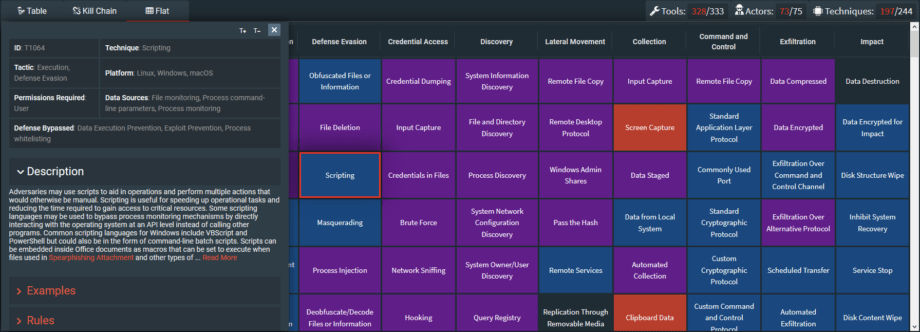

In der Gemeinschaft oft als „Framework“ bezeichnet, nennen die Schöpfer von ATT&CK es eine „Wissensbasis“. ATT&CK wurde erstellt, um Angreifertechniken zu verfolgen, die in gegnerischen Emulationen verwendet würden. Das „CK“ in ATT&CK steht für „Common Knowledge“ (Gemeinsames Wissen). Jede Taktik und Technik, die in der ATT&CK-Wissensbasis behandelt wird, wird von MITRE als etwas gehalten, das jeder Verteidiger wissen sollte.Bevor Sie beginnenSie müssen einen Ort identifizieren, an dem Sie Ihre Notizen zu jeder Technik aufbewahren. Eine einfache Möglichkeit, jede Technik in einem Format für die Notizen herunterzuladen, ist der MITRE ATT&CK Navigator, der die Möglichkeit hat, die Matrix in ein xlsx-Format für Excel herunterzuladen. Zusätzlich bietet SOC Prime eine leicht navigierbare Ansicht der ATT&CK-Matrix über den Threat Detection Marketplace, der kostenlos verfügbar ist.Attack Navigator:

https://mitre-attack.github.io/attack-navigator/enterprise/

Threat Detection Marketplace:

https://tdm.socprime.com/att-ck/

Hier sind einige vorgeschlagene Notizen:

Hier sind einige vorgeschlagene Notizen:

- Schreiben Sie Ihre eigene Beschreibung der Technik.

- Bewahren Sie eine Kopie des POC-Codes auf.

- Bewahren Sie eine Kopie der geschriebenen Signaturen oder der Erkennungsideen auf.

- Bewahren Sie eine Kopie (oder einen Link) zu freien und quelloffenen Tools auf, die bei der Untersuchung der Technik nach der Kompromittierung nützlich sind.

- Behalten Sie die nützlichsten Ressourcen, die Sie für jede Technik identifiziert haben, im Auge.

- Verfolgen Sie die Experten, die am einflussreichsten für Ihr Verständnis waren.

Allgemeine Anleitung

1. Identifizieren Sie eine Technik aus der ATT&CK-MatrixDie schnellste und einfachste Methode, ATT&CK für den eigenen Fortschritt zu nutzen, besteht darin, jede in der ATT&CK-Matrix aufgelistete Technik und Taktik von links nach rechts zu erkunden. Diese Breitbandmethode führt Sie durch jede Technik, mag jedoch nicht die effizienteste sein, um sicherzustellen, dass Sie sich schnell in den Bereichen entwickeln, die am wichtigsten sind.

Hier sind einige Realitäten über die ATT&CK-Techniken, die beeinflussen sollten, wie Sie sie zur Führung Ihres Lernens nutzen:

- Einige Techniken sind schwieriger zu verstehen und umzusetzen als andere; Sie wollen nicht von komplizierten Techniken überwältigt werden.

- Einige Techniken sind sehr spezifisch und einige sind „breit gefächert“; darauf gehe ich später ein.

- Einige Techniken werden von Gegnern häufiger genutzt als andere. Zum Beispiel sind Techniken, die .NET missbrauchen, häufiger geworden, da Blue Teams besser gegen PowerShell-Angriffe aufgestellt sind.

Zum Glück hat Travis Smith von Tripwire eine angepasste ATT&CK-Matrix veröffentlicht, die auf seiner Lehrerfahrung basiert und die verwendet werden kann, um einfachere Methoden von schwierigeren zu unterscheiden. Scheuen Sie sich nicht, eine Technik zu überspringen und wieder darauf zurückzukommen, wenn Sie bestimmte Techniken schwer zu verstehen finden.

Travis Smith’s Blog-Post:

[https://www.tripwire.com/state-of-security/mitre-framework/using-attck-teacher/]

Travis Smith’s Attack Navigator Anpassung:

[https://github.com/TravisFSmith/mitre_attack/tree/master/teaching]

Hinweis: Beachten Sie, dass sich diese benutzerdefinierten Matrizen ändern können, während ATT&CK sich weiterentwickelt.

2. Lesen Sie die ATT&CK-TechnikseiteJede in ATT&CK aufgeführte Technik ist in der Regel komplexer als die ~1.000 Wörter lange Zusammenfassung, die MITRE bietet. Zum Beispiel ist „Drive-by-Kompromittierung“, die als erste Technik oben links in der Matrix aufgeführt ist, eine sehr breit gefächerte Technik. Es gibt viele Methoden, die zu dieser Technik passen, wie z.B. das Anvisieren von Erweiterungen, Browserfehlern oder Betriebssystemfehlern. Die Erkennung und das Verständnis dieser Methoden können sich erheblich unterscheiden. Zum Beispiel unterscheidet sich das Erkennen einer bösartigen Flash-Datei von der Erkennung von bösartigem JavaScript. Ein Flash-Datei-Exploit befindet sich wahrscheinlich im SWF-Format und erfordert möglicherweise eine Analyse von ActionScript, während ein JavaScript-basierter Exploit eine Klartextdatei ist und wahrscheinlich die JavaScript-Engine des Browsers angreift.

Das von MITRE auf jeder ATT&CK-Seite bereitgestellte Material ist eine gute Einführung in die Technik. Es gibt Ihnen in der Regel das nötige Vokabular und genügend Informationen, um Sie bei weiterführenden Forschungen zu leiten. Für viele Techniken wird das Lesen der ATT&CK-Beschreibung Ihnen wahrscheinlich mehr Fragen als Antworten bringen. Das ist eine gute Sache.Dinge, an die man denken sollte:Wenn Sie die ATT&CK-Technikseite lesen, sollten Sie Folgendes beachten:

- Welche Substantive sind mir unklar?

a. Z.B. Was ist „ActionScript“. - Wie viele Gegner sind als Nutzer dieser Technik aufgeführt?

a. Im Allgemeinen gilt: Je mehr Gegner aufgelistet sind, desto häufiger und leichter zu missbrauchen ist die Technik möglicherweise. - Wie spezifisch ist diese Technik?

a. Einige Techniken sind sehr spezifisch und erfordern möglicherweise nicht so viel zusätzliche Forschung wie eine breit angelegte Technik. - Welche offensiven Werkzeuge sind aufgelistet, die mit dieser Technik in Verbindung stehen, und sind sie quelloffen oder für Tests verfügbar?

3. Studienressourcen (Forschung)Für jede Technik gibt es am Ende der Seite zahlreiche Ressourcen. In der Regel behandeln die Ressourcen Berichte darüber, wann Gegner die Technik in der Vergangenheit genutzt haben. Diese Ressourcen gehen möglicherweise auf die technischen Details der Technik ein oder nicht. Die beste Ressource, die unter der Technik aufgelistet ist, wird in der Regel der ursprüngliche offensive Forschungsbericht oder Blogpost sein.Dinge, an die man denken sollte:Während Sie die Ressourcen lesen, sollten Sie Folgendes beachten:

- Welche Substantive sind mir unklar?

a. Z.B. Was ist „ActionScript“. - Haben die Autoren dieser Veröffentlichung GitHub-Seiten, Blogbeiträge, einen Twitter-Account usw.?

- Welche offensiven Werkzeuge sind aufgelistet, die mit dieser Technik in Verbindung stehen, und sind sie quelloffen oder für Tests verfügbar?

- Gibt es POC-Code?

- Welche Verhinderungs- und Erkennungsmechanismen werden vom Forscher vorgeschlagen? Werden sie speziell auf die Technik hingewiesen?

- Welche Werkzeuge oder Techniken stehen zur Verfügung, um diese Technik nach der Kompromittierung zu erkennen?

- Habe ich alle Aspekte dieser Technik abgedeckt? Gibt es zusätzliche Methoden dieser Technik, die ich noch nicht abgedeckt habe?

4. Zusätzliche Ressourcen (Forschung)Da ATT&CK eine Wissensbasis ist, gibt es viele Ressourcen von Forschern, die nicht unbedingt mit ATT&CK verbunden sind. Diese Ressourcen können spezifische Technikbeispiele zusammenfassen, spezifische Erkennungen identifizieren und offensive Technikforschung veröffentlichen.

Hier sind einige meiner Lieblingsressourcen, die Gegnertechniken in ATT&CK abdecken und viele zusätzliche Ressourcen verlinken:Living of the Land Binaries and Scripts Project:

https://github.com/LOLBAS-Project/LOLBAS

Sean Metcalf’s Website & Blog:

https://adsecurity.org/

Roberto Rodriguez’s Threat-Hunter Playbook:

https://github.com/Cyb3rWard0g/ThreatHunter-Playbook

SANS’ Poster:

https://digital-forensics.sans.org/community/posters

Casey Smith’s Blog:

http://subt0x11.blogspot.com/

Adam Hexacorn’s Blog:

http://www.hexacorn.com/blog/Zum Glück wurden viele dieser Techniken im Laufe der Jahre auch von Sicherheitsforschern auf Konferenzen erklärt. Hier sind einige Klassiker:Verteidigung gegen PowerShell-Angriffe – Lee Holmeshttps://www.youtube.com/watch?v=LNlxGXGJPl8Missbrauch der Windows-Verwaltungsinstrumentation – Matt Graeberhttps://www.youtube.com/watch?v=0SjMgnGwpq8Entwerfen von Active Directory DACL-Rücktoren – Andy Robbins und Will Schroederhttps://www.youtube.com/watch?v=ys1LZ1MzIxEDinge, an die man denken sollte:Siehe Schritt 3.5. Durchführung einer Emulation (Nachahmen)

Hinweis: Laden Sie keine Emulationstools herunter, es sei denn, Sie besitzen das Netzwerk oder haben eine ausdrückliche Genehmigung. Emulationstools werden oft von Antivirenprogrammen markiert und können Exploits enthalten.Eine Technik in einem abgeschotteten Labor zu emulieren, ist großartig. Proof of Concept (POC) Codes bieten Verteidigern einen Einblick, um das Verständnis eines Angriffs zu meistern. Viele kostenlose Emulationsskripte und POC-Codes existieren, und diese Werkzeugkästen bieten einen Einblick in die Technik in Form von heruntergedampften Codes. Einfach den Code auszuführen und das Ergebnis zu beobachten, reicht nicht aus. Es sollte versucht werden, das POC Schritt für Schritt zu durchgehen, um die Technik zu verstehen. Zusätzlich sollten die vom Betriebssystem, sysmon und procmon erfassten Protokolle überprüft werden. In einigen Fällen kann es von Vorteil sein, zusätzliche Telemetrie mit Tools wie Wireshark, Debuggern, API-Monitoren, Speicherabzügen usw. zu erfassen. Darüber hinaus kann es je nach Technik von Vorteil sein, forensische Tools nach der Emulation zu verwenden (wie die von Eric Zimmerman zur Verfügung gestellten).

Das Schreiben und Testen der Erkennung dieser Technik ist eine weitere großartige Möglichkeit, den Angriff zu verstehen und die Begrenzungen und den Kontext der Alarmierung auf dieses Ereignis kennenzulernen. Heute werden viele Regeln über SIGMA ein Open-Source-Signaturformat für SIEMs.

SOC Prime bietet den Threat Detection Marketplace der sowohl Emulationen als auch Regeln für die meisten der in ATT&CK beschriebenen Techniken enthält. Sie können ein kostenloses Konto erstellen und auf viele Regeln kostenlos zugreifen (https://tdm.socprime.com/login/).

Einige Techniken können unglaublich schwierig zu verstehen oder ohne fortgeschrittenes Training und Erfahrung zu replizieren sein. Es ist normal, selbst nach einer Emulation, dem Verständnis oder sogar dem Schreiben Ihres eigenen Codes, nicht vollständig zu verstehen, was passiert. Wenn Sie es so weit geschafft haben und noch offene Fragen haben, kann es nützlich sein, sich direkt an Mentoren oder Forscher zu wenden.Dinge, an die man denken sollte:Während Sie die Ressourcen lesen, sollten Sie Folgendes beachten:

- Kann ich das POC ändern / anpassen, um die Erkennung zu umgehen?

- Gibt es zusätzliche POCs, die zu dieser Technik passen, aber eine andere Methode verwenden?

Einschränkungen

ZeitDie Zeitspanne von der Entdeckung oder dem Antrag für eine neue Technik bis zur Veröffentlichung der Technik kann mehrere Monate dauern. Alternatives wie das Folgen von Forschern auf Twitter ist eine großartige Methode, um einen Schritt voraus zu sein. Allerdings kann das Trennen von Signal und Rauschen bei der Flut an Informationen, die geteilt werden, eine gewaltige Aufgabe sein.TiefeNicht alle für die Cybersicherheit relevanten Themen werden durch ATT&CK-Techniken abgedeckt. Zum Beispiel wird man wahrscheinlich nichts über die Feinheiten von Exploits auf Basis von Use-After-Free lernen. Der Blick auf andere Frameworks und Wissensbasen wie die MITRE’s Common Weaknesses Enumeration kann hier hilfsbereit sein.