Gute Neuigkeiten, alle zusammen!

Nach einem recht langen Tag, einer Nacht und einem Morgen voller Recherche über die Nachrichten und das Jagen der #WannaCry Ransomware-Wurm gibt es einige Entdeckungen zu berichten. Dazu gehören Host- und Netzwer-IOCs, deren Analyse mit Hilfe von Sicherheitsexperten und Praktikern gewonnen wurde, die Überprüfung der C2-Infrastruktur und deren Interaktionen mit Tor. Zu guter Letzt gibt es einige kostenlose SIEM-Anwendungsfälle, die Ihnen sofort helfen können, die oben erwähnte Katastrophe zu erkennen und ihre Eskalation zu blockieren. Und es gibt eine kurze Überprüfung von SIGMA-Signaturen, die ich erst kürzlich entdeckt habe (Yara für SIEM). Haftungsausschluss: Ziel dieses Beitrags ist es, IOCs und Anleitungen bereitzustellen, wie man die #WannaCry Ransomware-Bedrohung durch Nutzung von SIEM-Tools, OSINT, Firewalls, Proxys/Sicherheitsgateways erkennen und blockieren kann, und das alles in kürzester Zeit. Dies ist keine Malware-Analyse rückwärts oder ein Medienartikel, es gibt bereits viele Leute, die in dieser Hinsicht eine riesige Arbeit geleistet haben (Ihr wisst, wer ihr seid, danke für die Hilfe!).

Makroanalyse

Nur für den Fall, dass Sie die ganze Mediensensation über den Ausbruch des #WannaCry / #WannaCrypt Ransomware-Wurms verpasst haben, der die Welt am Freitag, den 12. Mai 2017 getroffen hat, stechen für mich diese beiden Artikel als am umfassendsten und schnell erfassbar aus den 40 Artikeln hervor, die ich bisher gelesen habe:thforbes.comforbes.com, .

Und eine Angriffsaufzeichnungskarte von MalwareTech, die die Kontrolle über eine der Malware-Domains übernommen hat.

Aber warum kein Cisco Talos? Hier ist der Link http://blog.talosintelligence.com/2017/05/wannacry.html, aber dieser Artikel ist eine lange Lektüre und wirft Fragen zu technischen Teilen auf (lesen Sie weiter, um zu erfahren, warum). Und wenn Sie dies lesen, bedeutet das, dass wir gemeinsam daran arbeiten, die technische Natur dieses Vorfalls zu klären und das Auftreten ähnlicher Angriffe in Zukunft zu verhindern.

Zum Abschluss der Makroanalyse, von einem Sicherheitsexpertenkollegen:.

And an attack map recording by MalwareTech who took control of one of the malware domains.

But why no Cisco Talos? Here’s the link http://blog.talosintelligence.com/2017/05/wannacry.html, but that article is a long read and arises questions on the technical part (read on to see why). And if you are reading this it means we’re together into resolving the technical nature of this incident and preventing it and similar attacks of happening in future.

Concluding the macro analysis, a from a fellow security colleague:

„In Ordnung, aber mein eigentlicher Punkt ist, dass jetzt, da CIA/NSA-Hacking-Tools durchgesickert sind, ich sicher bin, dass dies wieder passieren wird … Unternehmen müssen proaktiv sein, ihre CMDB abfragen und diese nicht mehr unterstützten Systeme finden und sie schnell aktualisieren, härten, indem sie nicht erforderliche Windows-Dienste deaktivieren, und die kritischsten für Penetrationstests durch Dritte einreichen… wenn das Unternehmen sich dafür entscheidet, das Risiko zu ‚akzeptieren‘ (um Kosten zu vermeiden), ist es nur fair, dass ihnen das Risiko vollständig erklärt wird.“

„In Ordnung, aber mein eigentlicher Punkt ist, dass jetzt, da CIA/NSA-Hacking-Tools durchgesickert sind, ich sicher bin, dass dies wieder passieren wird … Unternehmen müssen proaktiv sein, ihre CMDB abfragen und diese nicht mehr unterstützten Systeme finden und sie schnell aktualisieren, härten, indem sie nicht erforderliche Windows-Dienste deaktivieren, und die kritischsten für Penetrationstests durch Dritte einreichen… wenn das Unternehmen sich dafür entscheidet, das Risiko zu ‚akzeptieren‘ (um Kosten zu vermeiden), ist es nur fair, dass ihnen das Risiko vollständig erklärt wird.“

Auf zum spaßigen Teil!

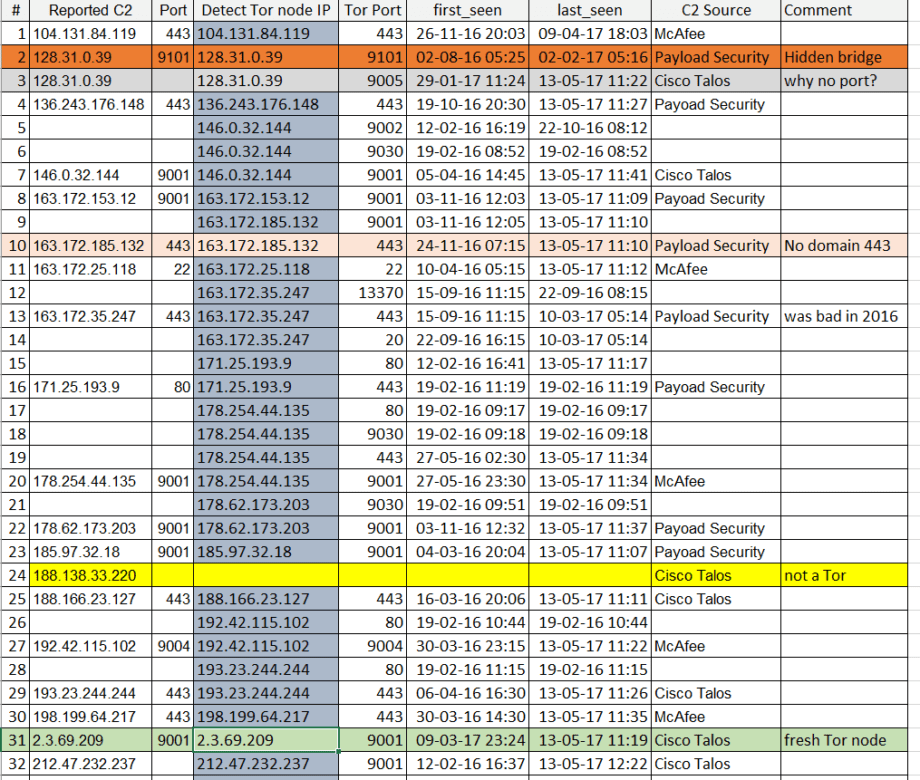

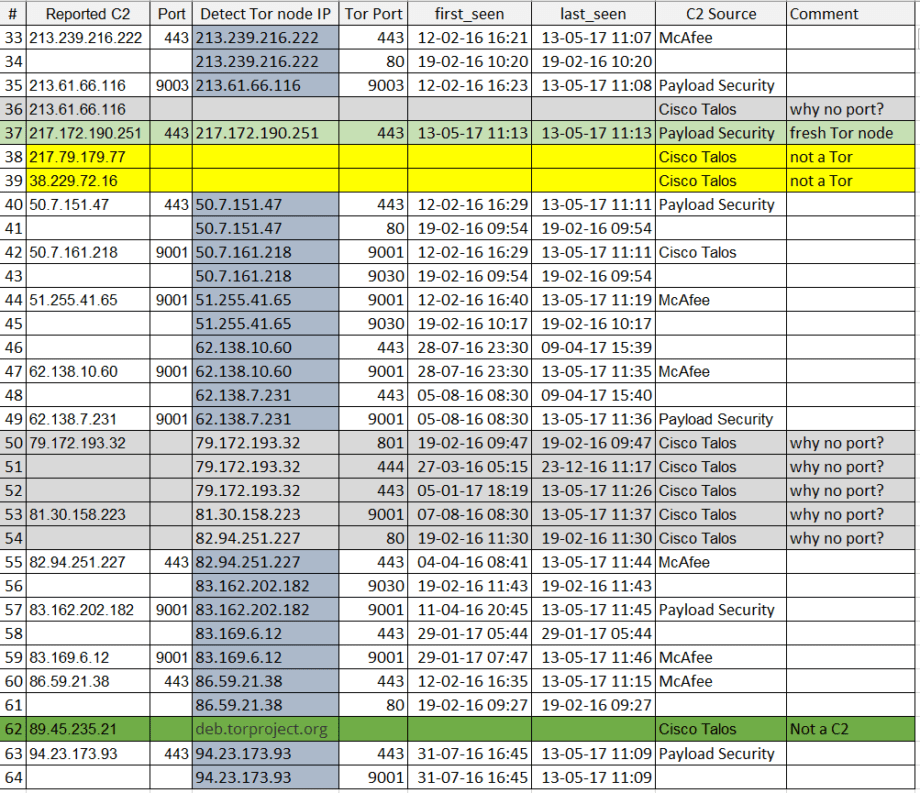

Netzwerk-IOCs und ihre Verwendbarkeit

Was OSINT angeht, konnten wir 39 IP-Adressen ausgraben, manchmal mit Ports, Protokollen und Kommentaren. Dies stammt von McAfee, Cisco Talos und Payload Security Sandbox-Muster. Wir alle wissen, dass IPs für sich allein keine guten #threatintel sind, also lassen Sie uns einige Analysen machen, was wir sehen und wie sie uns helfen können, WannaCry / WannaCrypt oder alles, was #wannamesswithourproperty betrifft, zu erkennen und zu blockieren. Jede IP wurde gepingt, über VirusTotal analysiert und mit dem SOCPrime DetectTor-Feed. Letzteres ist eine Sammlung von 1,5 Jahren Tor-Netzwerkaktivität, die in Echtzeit gesammelt wird. Anfangstabelle zu Ihrer Referenz.

| IP | Port | Proto | Quelle | Geo | ASN | Organisation | Tor-Typ | VT-Status |

| 104.131.84.119 | 443 | McAfee | US | 393406 | Digital Ocean | Exit Node | Sauber | |

| 128.31.0.39 | 9101 | TCP | Payload Security | US | 3 | MIT | Exit Node | Bösartig |

| 128.31.0.39 | Cisco Talos | Yes | Bösartig | |||||

| 136.243.176.148 | 443 | TCP | Payload Security | DE | 24940 | Hetzner Online AG | Exit Node | Bösartig |

| 146.0.32.144 | 9001 | Cisco Talos | DE | 24961 | myLoc managed IT AG | Exit Node | Bösartig | |

| 163.172.153.12 | 9001 | TCP | Payload Security | GB | ONLINE SAS | Yes | Bösartig | |

| 163.172.185.132 | 443 | TCP | Payload Security | GB | ONLINE SAS | Yes | Bösartig | |

| 163.172.25.118 | 22 | McAfee | GB | Yes | Bösartig | |||

| 163.172.35.247 | 443 | TCP | Payload Security | FR | ONLINE SAS | Exit, Guard | Vielleicht sauber | |

| 171.25.193.9 | 80 | TCP | Payload Security | SE | 198093 | Foreningen for digitala fri- och rattigheter | Exit node | Bösartig |

| 178.254.44.135 | 9001 | McAfee | DE | 42730 | EVANZO e-commerce GmbH | Exit Node | Bösartig | |

| 178.62.173.203 | 9001 | TCP | Payload Security | NL | 200130 | Digital Ocean | Exit Node | Bösartig |

| 185.97.32.18 | 9001 | TCP | Payload Security | SE | 44581 | AllTele Allmanna Svenska Telefonaktiebolaget | Exit Node | Bösartig |

| 188.138.33.220 | Cisco Talos | DE | 8972 | intergenia AG | Bösartig | |||

| 188.166.23.127 | 443 | Cisco Talos | NL | 202018 | Digital Ocean | Exit Node | Bösartig | |

| 192.42.115.102 | 9004 | McAfee | NL | 1103 | SURFnet | Exit Node | Bösartig | |

| 193.23.244.244 | 443 | Cisco Talos | DE | 50472 | Chaos Computer Club e.V. | Exit Node | Bösartig | |

| 198.199.64.217 | 443 | McAfee | US | 46652 | ServerStack | Exit Node | Bösartig | |

| 2.3.69.209 | 9001 | Cisco Talos | FR | 3215 | Orange | Exit Node | Sauber | |

| 212.47.232.237 | Cisco Talos | FR | 12876 | Tiscali France | Exit Node | Bösartig | ||

| 213.239.216.222 | 443 | McAfee | DE | 24940 | Hetzner Online AG | Exit Node | Bösartig | |

| 213.61.66.116 | 9003 | TCP | Payload Security | DE | 8220 | COLT Technology Services Group Limited | Exit Node | Bösartig |

| 213.61.66.116 | Cisco Talos | DE | 8220 | COLT Technology Services Group Limited | Exit Node | Bösartig | ||

| 217.172.190.251 | 443 | TCP | Payload Security | DE | 8972 | intergenia AG | Exit Node | Sauber |

| 217.79.179.77 | Cisco Talos | DE | 24961 | myLoc managed IT AG | Sauber | |||

| 38.229.72.16 | Cisco Talos | US | 23028 | Team Cymru | Bösartig | |||

| 50.7.151.47 | 443 | TCP | Payload Security | US | 174 | FDCservers.net | Exit Node | Bösartig |

| 50.7.161.218 | 9001 | Cisco Talos | NL | 174 | FDCservers.net | Exit Node | Bösartig | |

| 51.255.41.65 | 9001 | McAfee | FR | 16276 | OVH SAS | Exit Node | Bösartig | |

| 62.138.10.60 | 9001 | McAfee | DE | 61157 | Heg mas | Exit Node | Bösartig | |

| 62.138.7.231 | 9001 | TCP | Payload Security | DE | 61157 | Heg mas | Exit Node | Bösartig |

| 79.172.193.32 | Cisco Talos | HU | 29278 | Deninet KFT | Exit Node | Bösartig | ||

| 81.30.158.223 | Cisco Talos | DE | 24961 | myLoc managed IT AG Vserver Netz | Exit Node | Bösartig | ||

| 82.94.251.227 | 443 | McAfee | NL | 3265 | XS4ALL Internet BV | Exit Node | Bösartig | |

| 83.162.202.182 | 9001 | TCP | Payload Security | NL | 3265 | XS4ALL Internet BV | Exit Node | Bösartig |

| 83.169.6.12 | 9001 | McAfee | DE | 20773 | Host Europe GmbH | Exit Node | Bösartig | |

| 86.59.21.38 | 443 | McAfee | AT | 3248 | Tele2 Telecommunication GmbH | Exit Node | Bösartig | |

| 89.45.235.21 | Cisco Talos | SE | 1653 | SUNET/NORDUnet | Yes | Bösartig | ||

| 94.23.173.93 | 443 | TCP | Payload Security | FR | 16276 | OVH.CZ s.r.o. | Exit Node | Bösartig |

Was sehen wir also? 36 von 39 IPs oder 92% der gemeldeten C2-Adressen sind, siehe da! Tor-Knoten. Und 37 IPs wurden von VirusTotal innerhalb von Tagen oder 1,5 Monaten nach Vorfällen als bösartig gekennzeichnet, was 87% entspricht. Aber warum sehen wir fast keine Ports? Lassen Sie uns weiter analysieren, keine Zeit, um ein hübsches Bild zu zeichnen (auch meine Zeichenfähigkeiten sind schlecht), also teile ich 2 Bilder einer anderen .XLS-Tabelle:

Was ist los mit den Tabellen und Farben? Um nur einige Dinge zu nennen:

Was ist los mit den Tabellen und Farben? Um nur einige Dinge zu nennen:

1) Es gibt nur eine versteckte Tor-Brücke (orange). Dies bedeutet, dass der Angreifer es eilig hatte, die Dinge zu starten, und wahrscheinlich ein Cyberkrimineller ist und kein staatlich gesponserter APT-Akteur (es sei denn, dies ist ein ultra-komplizierter Täuschungsplan, der so tut, als wäre er kein APT-Akteur). Vergleicht man diesen Ausbruch mit ernsthaften APT-Kampagnen, machen versteckte Tor-Brücken die Infrastruktur viel unauffälliger und schwieriger zu handhaben, auch teurer.

2) Der auf allen Tor-Knoten verwendete Transport ist nicht verschleiert und nutzt nicht modernes Tor meek und Obfs4. Dies bedeutet, dass der Verkehr in Unternehmensumgebungen relativ leicht zu unterscheiden ist, man braucht nicht einmal ein DPI dafür.

3) Alle gemeldeten IPs wurden mit Detect Tor verglichen, das über 18 Monate Tor-Knoten-, Transport- und Rufgeschichte hat. Dadurch können wir die von Tor-Knoten verwendeten Ports entdecken und sie zuordnen, wodurch IOCs angereichert werden. Sie können auch frische Knoten finden (31 und 37), nur 2 von 39 bedeuten, dass keine neue spezielle Tor-Infrastruktur für den Angriff herausgerollt wurde – das bestehende Tor-Netzwerk wurde genutzt, mit C2-Domains verborgen im .onion-Web.

4) Bei den gemeldeten C2s sind 13 Ports, z.B. 33% sind 443 und 13 sind 9001 (Standard-Tor-Port) und 3 weitere sind 900X-Ports. Mit richtig segmentierten Netzwerken werden ausgehende Verbindungen zu Port 9001 von keinem Segment der meisten Unternehmen durchgehen. Im angereicherten Datensatz haben wir es mit 59 Ports zu tun, wobei Ports 443 und 9001 59% aller Ports ausmachen. Wir sehen auch, dass 4 der von Talos gemeldeten IPs keine Ports haben, jedoch sind sie seit dem 13.05.17 aktiv und wir haben die Ports entdeckt.

5) #28, 38 und 39 sind KEINE Tor-Knoten, jedoch von VirusTotal als bösartig gekennzeichnet und wieder keine von Talos gemeldeten Ports. Dies sind wahrscheinlich Verteilungsseiten.

6) #62 ist ein durch Talos gemeldetes False-Positive, da es zu deb.torproject.org und anderen mehreren Subdomains von Torproject führt, die ziemlich harmlos sind – sie hosten den Tor-Browser, was sie nicht zu einer C2- oder bösartigen Website macht.

Was ist also mit C2-Informationen zu tun? Sie können sie 1-2 Wochen lang als fest codierte IOCs verwenden, aber ihre Genauigkeit wird mit jeder Stunde abnehmen. Wichtiger ist, dass sich das C2-Netzwerk vollständig hinter Tor befindet, und indem man kleine Blacklists im Unternehmensperimeter und auf Endgeräten erstellt, können wir den C2-Verkehr insgesamt verhindern. Zumindest für diese Variante des WannaCry? Ransomware-Wurms, da DNS-Tunnelierungsfähigkeiten zum Zeitpunkt dieses Schreibens nicht gemeldet wurden.

Host-basierte IOCs:

Es gibt eine von Projektautor Florian Roth auf GitHub erstellte SIGMA-Signatur:github.comZitat von der Projektseite „Sigma ist ein generisches und offenes Signaturformat, das es ermöglicht, relevante Logereignisse auf einfache Weise zu beschreiben. Das Regelwerk ist sehr flexibel, leicht zu schreiben und auf jede Art von Logdatei anwendbar. Hauptziel dieses Projekts ist es, eine strukturierte Form bereitzustellen, in der Forscher oder Analysten ihre einmal entwickelten Erkennungsmethoden beschreiben und mit anderen teilen können.

Sigma ist für Logdateien das, was Snort für den Netzwerkverkehr und YARA für Dateien ist.

Anwendungsfälle umfassen:

- Beschreiben Sie Ihre einmal entdeckte Erkennungsmethode in Sigma, um sie teilbar zu machen

- Teilen Sie die Signatur im Anhang Ihrer Analyse zusammen mit Dateihashes und C2-Servern

- Teilen Sie die Signatur in Bedrohungsintelligenzgemeinschaften – z.B. über MISP

- Stellen Sie Sigma-Signaturen für bösartiges Verhalten in Ihrer eigenen Anwendung bereit (Fehlermeldungen, Zugriffsverletzungen, Manipulationen)

- Integrieren Sie ein neues Log in Ihr SIEM und prüfen Sie das Sigma-Repository auf verfügbare Regeln

- Schreiben Sie einen Regelumwandler für Ihr benutzerdefiniertes Loganalysetool und verarbeiten Sie neue Sigma-Regeln automatisch

- Stellen Sie einen kostenlosen oder kommerziellen Feed für Sigma-Signaturen bereit“

Wir arbeiten zusammen mit dem Sigma-Team daran, die Fähigkeiten auf mehr SIEM-Technologien auszuweiten.

Weitere Host-IOCs finden Sie in der Sandbox von Payload Security hier:hybrid-analysis.comZusätzliche Host-IOCs werden vorbereitet und im nächsten 24 Stunden im Artikel aufgenommen.

Minderung, aka CryNoMore

- Kein eingehender oder ausgehender Tor-Zugang von Unternehmensstandorten. Verwenden Sie ACLs auf FW/NGFW, Sicherheits-Gateways/Proxys und DNS RPZ, wenn Sie Unix DNS haben. Sie können den Tor-Feed von OSINT oder von unserem UCL erhalten, Überprüfen und registrieren Sie sich hier my.socprime.com/en/ucl/tor/, der Anwendungsfall ist jetzt für immer kostenlos für alle Unternehmen und Organisationen des öffentlichen Sektors. Dies würde den größten Teil der Lieferung und C2-Kommunikation blockieren.

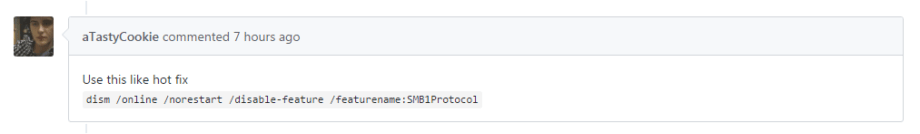

- Haben Sie ein veraltetes MS-Betriebssystem laufen und können nicht patchen? Verwenden Sie dies als Hotfix „dism /online /norestart /disable-feature /featurename:SMB1Protocol“ oder eine beliebige bevorzugte Methode zum Deaktivieren von SMB-Diensten. Quellenidee:

- Patchen Sie MS17-010, falls Sie dies noch nicht getan haben: technet.microsoft.comUnd patchen Sie gegen alle von Shadow Brokers offengelegten Exploits so schnell wie möglich. Brauchen Sie Hilfe bei der Risikobewertung? Scannen Sie das Netzwerk mit Qualys, Tenable oder allem, was CVE-IDs versteht. Eine Liste der CVEs kann hier erhalten werden: https://github.com/misterch0c/shadowbroker

- Haben Sie SMB an der Peripherie? Dann sind Sie wahrscheinlich bereits verschlüsselt 🙁 Verwenden Sie Shodan, um offene Ports an Ihrer Peripherie zu finden, es ist kostenlos. Obwohl kontinuierliche Portzuordnung und Scannen besser wäre, kann selbst der gute alte NMAP den Job erledigen.

- Wenn Sie jede ausgehende Port 443 Verbindung mit VirtusTotal überprüfen würden, blockieren Sie wahrscheinlich >87% des C2-Traffics in diesem Angriff. Denken Sie darüber nach.

- Als Faustregel stellen Sie sich diese Frage: Warum erlauben Sie überhaupt ausgehenden Traffic zu Port 9001? Oder tatsächlich zu jedem Port außer 80 und 443.

- Blockieren Sie alle ausgehenden Anfragen auf den Ports 80 und 443 zu IP-Adressen, die sich nicht in Domänen auflösen. Sie können kreativer werden und dies mit einer Whitelist der Alexa Top 1M begrenzen und DSL-/Heim-Internet-/Mobil-Internetsubnetze ausschließen. Wenn Sie ein fortgeschrittenes Web-Sicherheits-Gateway haben, blockieren Sie nicht nur den Zugang zu allen bösartigen, sondern auch zu unkategorisierten URLs.

- Öffnen Sie immer noch unbekannte E-Mail-Anhänge in E-Mails, die Sie nicht erwartet haben? Tun Sie es nicht. Einfach nicht.

p.s. Die letzten 48 Stunden waren ein Haufen „Spaß“: Zuerst habe ich meinen Laptop von innen nach außen nach einer HP-Hintertür in Audiotreibern durchsucht und nichts gefunden. Dann stellte sich plötzlich heraus, dass MS17-010 auf meinem Rechner nicht richtig installiert wurde. Da haben wir es, der Übergang von der alten Schule „Vertrauen, aber überprüfen“ zum Cyber 2.0 Motto „Vertraue niemals und überprüfe immer“. Es war nie so richtig, Zeit, danach zu leben.

/Bleiben Sie sicher. Und testen Sie regelmäßig Ihre Backups.

Credits:

Florian Roth and Tom U. for sharing hosts IOCs, developing and supporting SIGMA initiative for SIEM rules

Aleks Bredikhin for waking up late night and starting the update on ArcSight use case.

If you read this far, here are the links to all mentioned goodies:

ArcSight rule package:at Use Case Library https://ucl.socprime.com/use-case-library/info/403/ und bei Protect724: https://www.protect724.hpe.com/docs/DOC-15255Splunk-Paket in der Use Case Library https://ucl.socprime.com/use-case-library/info/405/QRadar-Paket in der Use Case Library https://ucl.socprime.com/use-case-library/info/404/SIGMA-Signatur, die in Splunk, Elastic und LogPoint konvertiert werden kann: https://github.com/Neo23x0/sigma/blob/master/rules/windows/sysmon/sysmon_malware_wannacrypt.ymlSIGMA-Signatur, die in Splunk, Elastic und LogPoint konvertiert werden kann:github.comPayload Security Sandbox-Ergebnisse mit IOCs und Verhaltensindikatoren: hybrid-analysis.com

Upvote / Teilen / Kommentieren / Einladen zur Diskussion

CSV: WannaCry_IOCs_öffentliche Quellen und VTCSV: WannaCry_IOCs_abgleichen mit Tor-Feed