Die von China unterstützte Hackergruppe, die als UNC6384 verfolgt wird, wurde hinter Cyber-Spyware-Angriffen auf Diplomaten in Südostasien und verschiedene globale Organisationen identifiziert – im Einklang mit den strategischen Zielen Pekings. Die Kampagne kapert Web-Traffic, um einen digital signierten Downloader bereitzustellen, der anschließend mithilfe ausgefeilter Social-Engineering- und Umgehungstechniken eine PlugX-Backdoor-Variante implementiert.

UNC6384-Angriffe erkennen

Der Global Threat Report 2025 von CrowdStrike hebt das zunehmende Tempo der China-bezogenen Cyberoperationen hervor. Er verzeichnet einen Anstieg staatlich unterstützter Aktivitäten um 150 % sowie bis zu 300 % mehr gezielte Angriffe auf Finanzdienstleister, Medien, Fertigungs- und Industriesektoren. Die jüngste UNC6384-Kampagne entspricht diesem Trend und zeigt die erweiterten offensiven Fähigkeiten und die zunehmende Raffinesse chinesischer Hackergruppen.

Registrieren Sie sich auf der SOC Prime Platform, um Zugang zu einem umfangreichen Marktplatz mit über 600.000 Detection-Regeln und -Abfragen zu erhalten, die in führenden Security-Analytics-Lösungen eingesetzt werden können. Mit AI-nativer Threat Intelligence, automatisiertem Threat Hunting und fortschrittlichen Detection-Engineering-Funktionen kuratiert die SOC Prime Platform einen relevanten Detection-Stack, der globale Organisationen vor den verdeckten Angriffen der von China unterstützten Hackergruppe UNC6384 schützt. Klicken Sie auf Erkennungen Erkunden, um auf Sigma-Verhaltensregeln zuzugreifen, die dem MITRE ATT&CK®-Framework zugeordnet sind, zusammen mit IOCs und AI-generierten Regeln, die mit verschiedenen SIEM-, EDR- und Data-Lake-Plattformen kompatibel sind.

Für weitere Inhalte zu den TTPs der China-verbundenen Gruppe Mustang Panda, die Ähnlichkeiten mit den Taktiken und Werkzeugen von UNC6384 aufweist, können Verteidiger im Threat Detection Marketplace das Tag „Mustang Panda“ verwenden oder mit dem Tag „APT“ auf eine breitere Sammlung staatlicher Bedrohungen zugreifen.

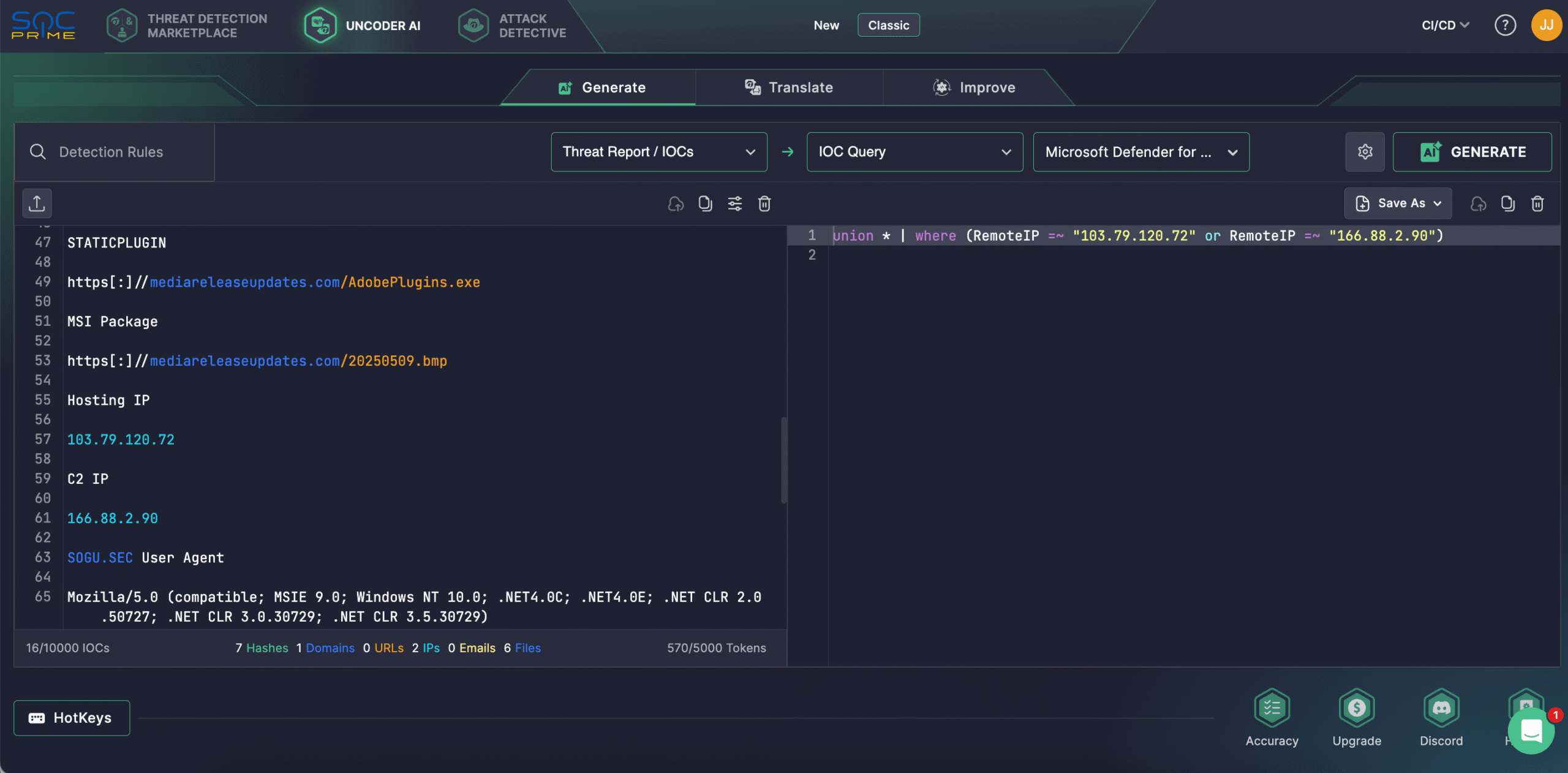

Sicherheitsingenieure können Uncoder AI nutzen, um IOC-Matching zu beschleunigen, indem Bedrohungsinformationen aus dem entsprechenden Google Threat Intelligence Group Report sofort in individuelle Hunting-Abfragen konvertiert werden. Alternativ kann Uncoder AI verwendet werden, um Detection-Algorithmen aus Rohberichten zu generieren, ATT&CK-Tags vorherzusagen, Abfragen mit AI zu optimieren, sie in mehrere Sprachformate zu übersetzen und den Attack Flow der jüngsten UNC6384-Aktivität zu visualisieren.

Analyse der UNC6384-Angriffe

Im frühen Frühjahr 2025 enthüllte die Google Threat Intelligence Group (GTIG) ausgefeilte Angriffe, die dem China-verbundenen Akteur UNC6384 zugeschrieben werden. Hauptziel waren Diplomaten in Südostasien sowie Organisationen weltweit. UNC6384 zeigt TTPs, die sich mit Mustang Panda (auch bekannt als BASIN, Bronze President, Camaro Dragon, Earth Preta, Red Lich, Temp.Hex, TA416 oder RedDelta) überschneiden. Die Operation nutzte Captive-Portal-Weiterleitungen, um Traffic zu kapern und STATICPLUGIN bereitzustellen, was den In-Memory-Einsatz einer PlugX-Variante (auch bekannt als Korplug) namens SOGU.SEC ermöglichte.

Das PlugX-Malware-Familie ist seit mindestens 2008 aktiv und wird von chinesischen Bedrohungsgruppen, darunter Mustang Panda, umfassend eingesetzt. So startete Mustang Panda im Jahr 2022 eine Kampagne gegen staatliche Stellen in Europa, dem Nahen Osten und Südamerika unter Einsatz von PlugX. Sowohl UNC6384 als auch Mustang Panda wurden dabei beobachtet, wie sie den öffentlichen Sektor in Südostasien ins Visier nahmen, SOGU.SEC über DLL-Side-Loaded-Launcher verteilten und gemeinsame C2-Infrastruktur nutzten.

In dieser Kampagne beginnt die Angriffskette, wenn der Browser des Opfers ein Captive Portal Hijack ausführt, um Malware zu verbreiten, die als Adobe-Plugin-Update getarnt ist. Dies nutzt die fest codierte Captive-Portal-Prüfung von Chrome (www.gstatic[.]com/generate_204) aus. Anschließend führen die Angreifer Adversary-in-the-Middle (AitM)-Weiterleitungen zu einer von ihnen kontrollierten Website durch, die die Opfer auf gefälschte Update-Seiten mit gültigen TLS-Zertifikaten umleitet. Von dort wurde die erste Malware-Stufe STATICPLUGIN ausgeliefert, die dann ein MSI-Paket von derselben Seite herunterlud. Das MSI ermöglichte das DLL-Side-Loading von CANONSTAGER, was schließlich zur In-Memory-Implementierung der SOGU.SEC-Backdoor führte. Seit 2023 wurden über zwei Dutzend solcher signierter Samples beobachtet, was die wachsende Raffinesse von UNC6384 unterstreicht.

Als mögliche Maßnahmen zur Abschwächung von UNC6384-Angriffen empfiehlt der Anbieter, stets die neuesten Updates einzuspielen und gezielte Abwehrmechanismen gegen diese bösartige Aktivität sowie andere China-gestützte Bedrohungen umzusetzen. Empfohlene Schritte umfassen die Aktivierung des erweiterten sicheren Surfens in Chrome, das vollständige Patchen aller Geräte und die Aktivierung der Zwei-Faktor-Authentifizierung für Konten.

Da chinesische Hackergruppen zunehmend auf verdeckte Taktiken setzen, um der Erkennung zu entgehen, sollten Organisationen ihre proaktiven Abwehrmaßnahmen verstärken, um Bedrohungen bereits in frühen Angriffsphasen zu identifizieren und ihre gesamte Cybersicherheitslage zu schützen. Mit der vollständigen Produktsuite von SOC Prime, die auf führender Cybersecurity-Expertise und AI basiert und Automatisierung, AI-native Threat Intelligence und Zero-Trust-Prinzipien kombiniert, können globale Organisationen Cyberbedrohungen jeder Komplexität effektiv begegnen.