Die zunehmende Anzahl von Phishing-Angriffen erfordert sofortige Aufmerksamkeit der Verteidiger und unterstreicht die Notwendigkeit, das Bewusstsein für Cybersicherheit zu erhöhen und die Cyber-Hygiene der Organisation zu stärken. Nach dem UAC-0102-Angriff auf UKR.NET-Benutzer, nutzt ein weiteres Hacking-Kollektiv, verfolgt als UAC-0198, den Phishing-Angriffspfad, um ukrainische Staatsorgane anzugreifen und massenhaft ANONVNC (MESHAGENT)-Malware zu verbreiten, um unbefugten Zugriff auf die kompromittierten Geräte zu erhalten.

UAC-0198 Phishing-Angriffe erkennen

Im dritten Jahr eines umfassenden Krieges zwischen der Ukraine und Russland haben die feindlichen Kräfte ihre böswilligen Aktivitäten intensiviert, wobei sie häufig Phishing als primäre Angriffsmethode nutzen. Die neuesten CERT-UA-Warnungen betonen einen UAC-0198-Angriff, der Phishing-Taktiken einsetzt, um ukrainische Staatsorgane mit ANONVNC (MESHAGENT)-Malware anzugreifen.

Um Sicherheitsexperten bei der Identifizierung der neuesten UAC-0198-Angriffe zu unterstützen, aggregiert die SOC Prime Platform für kollektive Cybersicherheit eine Reihe dedizierter Sigma-Regeln, die unten aufgeführt sind:

Kurzer Dateiname (über cmdline)

Diese Regel von den SOC Prime Teams hilft, bösartige Dateien anhand kurzer Dateinamen zu identifizieren (z. B. 1.doc, 1.dll, 12.exe). Die Erkennung ist mit 20 SIEM-, EDR- und Data Lake-Formaten kompatibel und dem MITRE ATT&CK®-Rahmenwerkzugeordnet und befasst sich mit der Taktik der Verteidigungsevasion mit Maskierung (T1036) als primäre Technik.

Verdächtige Binärdateien / Skripte am Autostart-Standort (über file_event)

Diese Regel hilft bei der Erkennung bösartiger Aktivitäten im Zusammenhang mit der Konfiguration von Systemeinstellungen zur automatischen Ausführung eines Programms oder Skripts beim Systemstart oder bei der Anmeldung, um die Persistenz aufrechtzuerhalten oder höhere Berechtigungen auf kompromittierten Systemen zu erlangen. Die Regel ist mit 24 SIEM-, EDR- und Data Lake-Technologien kompatibel und dem MITRE ATT&CK zugeordnet, das die Technik der Autostart-Ausführung beim Booten oder Anmelden adressiert, mit Registry Run Keys / Startup-Folder (T1547.001) als Hauptuntertechnik.

Mögliche Dateninfiltration / -exfiltration über nicht-korporativen Dienst (über DNS)

Gegner könnten Daten exfiltrieren, indem sie diese an ein von ihnen kontrolliertes anderes Cloud-Konto übertragen, einschließlich Backups von Cloud-Umgebungen. Die Abhängigkeit von der Umgebung erfordert möglicherweise die Implementierung zusätzlicher Filtermaßnahmen, um Fehlalarme zu vermeiden. Diese Sigma-Regel ermöglicht es Verteidigern, mögliche Dateninfiltrationen oder -exfiltrationen über nicht-korporative Dienste zu erkennen. Die Erkennung kann über 20 cloud-native und lokale SIEM-, EDR- und Data Lake-Technologien verwendet werden, um die Bedrohungserkennung plattformübergreifend zu erleichtern. Die Regel ist dem MITRE ATT&CK zugeordnet, das sich mit der Taktik der Befehls- und Kontrollübertragung befasst, wobei das Eindringen von Werkzeugübertragungen (T1105) und die Exfiltration über Webdienste (T1567) als Haupttechniken.

Um den dedizierten Inhaltsstapel zu überprüfen, können Sicherheitsexperten auf die Schaltfläche Entdeckungen erkunden unten drücken und sofort zur Liste der Regeln gelangen. Außerdem können Cyber-Verteidiger weitere maßgeschneiderte Erkennungsinhalte durch das Durchsuchen des Marktplatzes für Bedrohungserkennungen mithilfe benutzerdefinierter „CERT-UA#10647“ und „UAC-0198“-Tags abrufen.

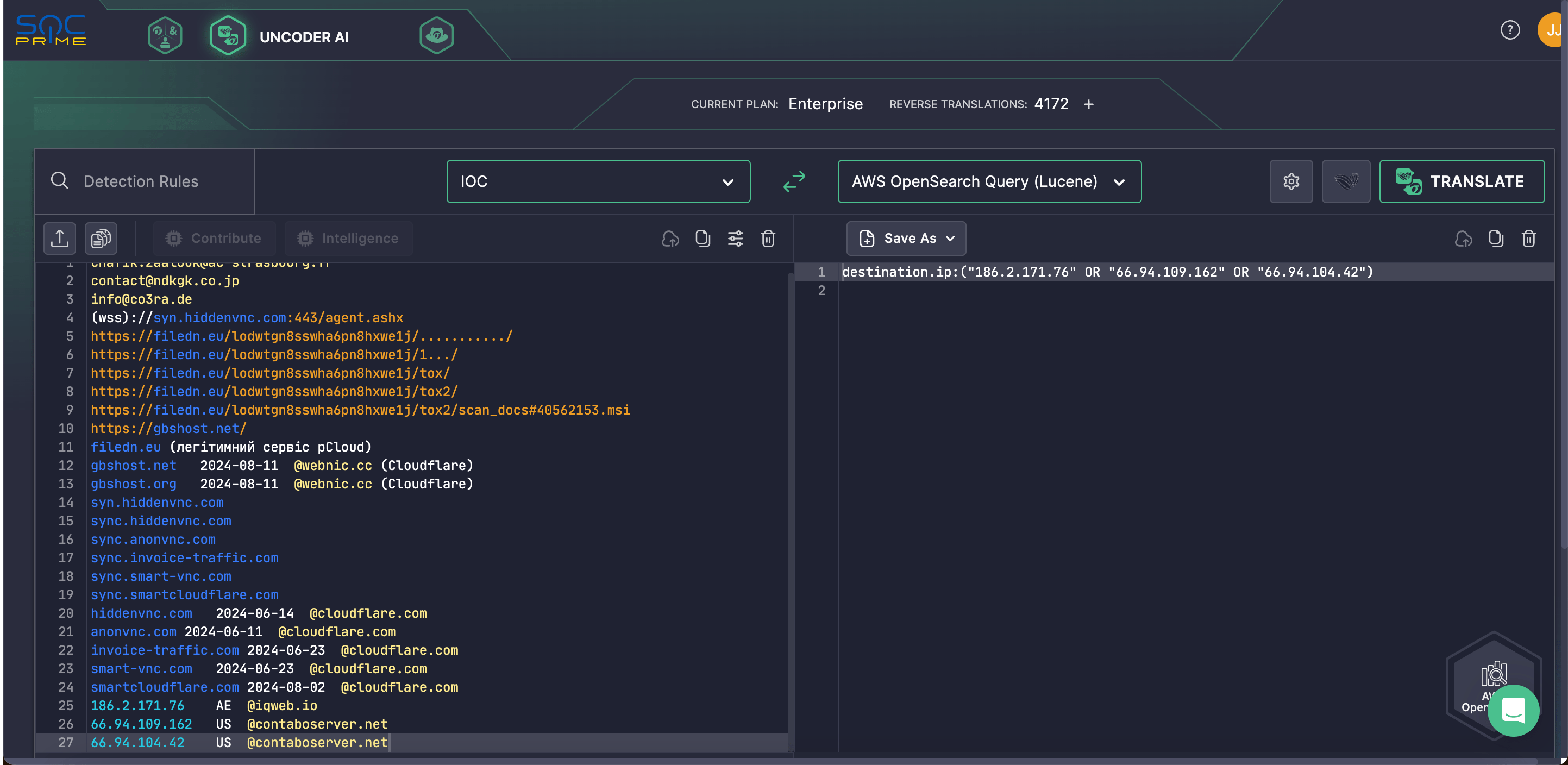

Sicherheitsteams können auch auf Uncoder AI vertrauen, um die IOC-Abstimmung auf der Grundlage von Bedrohungsinformationen aus der CERT-UA#10647 Warnung zu optimieren, indem die bereitgestellten IOCs nahtlos in leistungsoptimierte Abfragen umgewandelt werden, die in der ausgewählten Jagdumgebung bereit sind.

UAC-0198 Angriffsanalyse Verbreitung von ANONVNC (MESHAGENT) Malware

Am 12. August 2024 veröffentlichte CERT-UA eine neue CERT-UA#10647-Warnung , die die globale Gemeinschaft der Cyber-Verteidiger über einen andauernden Phishing-Angriff auf ukrainische Staatsorgane informiert. Das für diese Kampagne verantwortliche UAC-0198-Hacking-Kollektiv verbreitet massenhaft Spear-Phishing-E-Mails, die den Sicherheitsdienst der Ukraine imitieren. CERT-UA hat bereits über 100 kompromittierte Computer identifiziert, darunter solche, die in staatlichen und lokalen Regierungsbehörden in der Ukraine betrieben werden.

Die bösartigen E-Mails enthalten einen Link zum Herunterladen einer Datei namens „Documents.zip“. Bei einem Klick lädt der Link eine MSI-Datei herunter, die wiederum die Installation der bösartigen ANONVNC (MESHAGENT) Software auslöst. Letztere ermöglicht unbefugten und verborgenen Zugang zum Zielsystem und verbreitet so die Infektion weiter.

ANONVNC weist eine Konfigurationsdatei auf, die mit der der MESHAGENT-Malware identisch ist. Die Tatsache, dass der Quellcode von MESHAGENT öffentlich auf GitHub verfügbar ist, lässt vermuten, dass der in diesem Angriff verwendete Code möglicherweise davon abgeleitet wurde. Folglich bezeichnen CERT-UA-Forscher die entdeckte Malware vorübergehend als ANONVNC, wobei „MESHAGENT“ in Klammern steht, um die Ähnlichkeiten mit der entsprechenden bösartigen Probe hervorzuheben.

Die kürzlich identifizierten Phishing-Angriffe sorgen mindestens seit Juli 2024 für Aufsehen in der Cyber-Bedrohungsarena und könnten ein breiteres geografisches Spektrum haben. Ab dem 1. August 2024 wurden über tausend EXE- und MSI-Dateien im pCloud-Dateiservice-Verzeichnisse gefunden, die der laufenden Kampagne von UAC-0198 zugeordnet sind.

Die zunehmenden Risiken von Phishing-Angriffen, die der böswilligen Aktivität von UAC-0198 zugeschrieben werden und möglicherweise über die Ukraine hinausgehen, unterstreichen die dringende Notwendigkeit, die Fähigkeiten der Cyberabwehr in größerem Maßstab zu verbessern. SOC Prime betreibt die weltweit größte und wichtigste Plattform für kollektive Cybersicherheit basierend auf globaler Bedrohungsaufklärung, Crowdsourcing, Zero-Trust und KI, die Sicherheitsteams ermöglicht, proaktiv gegen aufkommende Bedrohungen jeglicher Größenordnung und Komplexität zu verteidigen, während die Ressourceneffektivität maximiert wird.