Direkt im Anschluss an die Phishing-Kampagne gegen die Ukraine, die Remcos RAT verbreitet, kommt eine weitere Offensive mit einem ähnlichen Gegnerwerkzeugkoffer auf die Bühne. Ende Dezember 2023 berichteten Trendmicro-Forscher CERT-UA über verdächtige militärische Dateien, die über eine Reihe neuer Phishing-Angriffe gegen die Ukraine gesendet wurden. Die aufgedeckte bösartige Aktivität zielte auf die Streitkräfte der Ukraine ab und gab sich als Rekrutierungsprozess der Dritten Separaten Angriffsbrigade und der Israelischen Verteidigungsstreitkräfte aus. Die den Aktionen zugeschriebene UAC-0184-Gruppe setzt auf die Nutzung von Reverse SSH-Tunneling und zielt darauf ab, die angegriffene Infrastruktur mit Remcos RAT.

UAC-0184 Angriffsanalyse

Am 22. Dezember 2023 informierte Trendmicro CERT-UA über die neu entdeckten gegnerischen Aktivitäten gegen die Ukraine, die militärbezogene Phishing-Lures beinhalteten. Basierend auf den erhaltenen Informationen veröffentlichte CERT-UA am 6. Januar 2024 eine neue CERT-UA#8386 Warnung über eine Phishing-Operation, die sich als Rekrutierungsprozess der Dritten Separaten Angriffsbrigade und der Israelischen Verteidigungsstreitkräfte ausgibt.

Nicht später als November 2023 nutzten Gegner Signal, um bösartige Archive zu verbreiten, die LNK-Dateien enthielten. Das Ausführen dieser führt zu einer Infektionskette, die zur Verteilung von Remcos RATführt. Durch einen Angriff unter Verwendung von Reverse SSH-Tunneling können Gegner unbefugten Fernzugriff auf die betroffenen Instanzen erlangen.

Die oben genannten Verknüpfungsdateien enthalten einen verschleierten Befehl zum Laden und Ausführen einer HTA-Datei über mshta.exe, die verschleierten Code enthält. Im Gegenzug führt der VBScript-Code einen PowerShell-Befehl aus, der die Entschlüsselung, Dekomprimierung und Ausführung eines schädlichen PowerShell-Skripts bewirkt. Letzteres sorgt für das Laden und Ausführen von Malware-Proben sowie einer Lockdatei im PDF- oder DOCX-Format. Bemerkenswert sind die Namen und Inhalte dieser Phishing-Lures militärbezogen.

Trotz der Verwendung öffentlich zugänglicher Werkzeuge durch Angreifer kann die aufgedeckte offensive Aktivität als ein separater Cluster von Cyber-Bedrohungen betrachtet werden und steht in Verbindung mit der UAC-0184-Hackergruppe.

Erkennen Sie UAC-0184-Angriffe, die in der CERT-UA#8386-Warnung abgedeckt sind

Ein wachsendes Volumen bösartiger Kampagnen, die sich gegen die Ukraine richten und häufig auf öffentlich verfügbare Hacking-Tools zurückgreifen, gibt mehreren Kollektiven grünes Licht, die ukrainische Cyber-Bedrohungsarena als Schlachtfeld für weitere Angriffe mit höherem Raffinement zu nutzen. Um Verteidigern zu helfen, Angriffe zu erkennen, die mit der UAC-0184-Gruppe verbunden sind und in der neuen CERT-UA#8386-Warnung behandelt werden, kuratiert die SOC Prime Platform eine Sammlung relevanter verhaltensbasierter Sigma-Regeln.

Drücken Sie Erkunden Sie Erkennungen , um die gesamte Sammlung von Algorithmen zur UAC-0184-Angriffserkennung zu erkunden. Entdecken Sie MITRE ATT&CK® und CTI-Referenzen oder greifen Sie direkt auf umsetzbarere Metadaten zu Ihren Fingerspitzen zu.

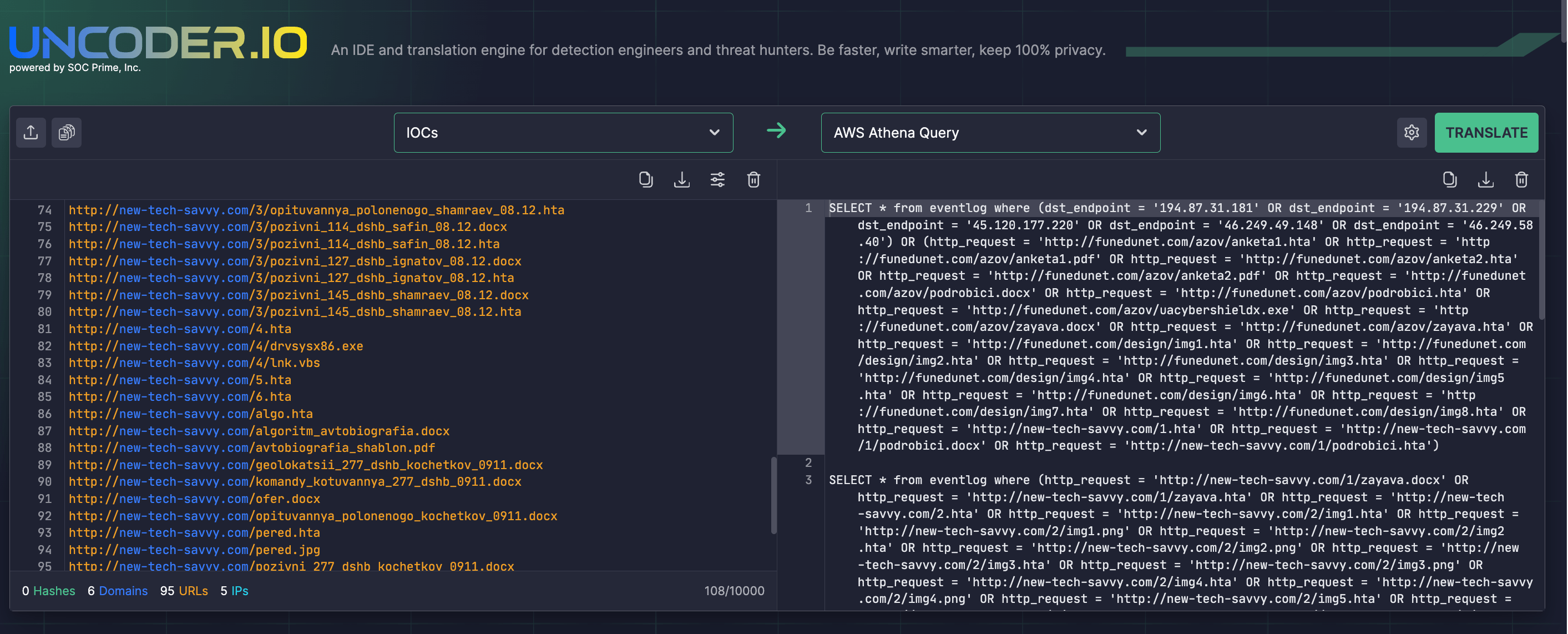

Suchen Sie nach IOCs im Zusammenhang mit den UAC-0184-Angriffen und die in der CERT-UA#8386-Warnung aufgelistet sind, über das Open-Source-Tool Uncoder IO , das es Ihnen ermöglicht, Bedrohungsinformationen sofort in benutzerdefinierte IOC-Abfragen zu konvertieren, die in Ihrer SIEM- oder EDR-Umgebung ausgeführt werden können.

MITRE ATT&CK Kontext

Die Verwendung von MITRE ATT&CK bietet detaillierte Einblicke in den Kontext der neuesten offensiven Kampagne, die mit UAC-0184 in Verbindung steht. Sehen Sie sich die untenstehende Tabelle an, um die umfassende Sammlung dedizierter Sigma-Regeln zu den entsprechenden ATT&CK-Taktiken, -Techniken und -Untertechniken anzusehen. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Command and Scripting Interpreter: Visual Basic (T1059.005) Persistence Boot or Logon Autostart Execution (T1547) System Binary Proxy Execution (T1218) Hide Artifacts: Hidden Windows (T1564.003) Discovery Software Discovery: Security Software Discovery (T1518.001)